Peter Holmes

0

4195

708

Technologie se pohybuje vpřed, rychleji než rychlostní-nákladní-střela-kulomet-vlak-ještě rychlejší než rychlost světla. Dobře, možná ne že rychle, ale všichni jsme měli ten pocit, že chybí momentální povodeň v technologii, nebo přinejmenším nový produkt s oslnivou novou specifikací, a nemáte ani ponětí o tom, o čem někdo v regionální komunitě tiddlywinks mluví.

Relaxovat. Stalo se to. Pojďme tedy popsat některé z nejčastěji používaných bezpečnostních termínů a přesně to, co znamenají.

1. Šifrování

Začněme velkým a jedním, s kterým jste se pravděpodobně setkali. To, že jste se s tím setkali, neznamená, že chápete neuvěřitelnou důležitost šifrování.

Stručně řečeno, šifrování je transformace dat. Jak funguje šifrování a je opravdu bezpečný? Jak funguje šifrování a je opravdu bezpečný? skrýt jeho informační obsah. Ať už je to zasílání zpráv přes WhatsApp Proč WhatsApp End-to-End Encryption je velký problém Proč WhatsApp End-to-End Encryption je Big Deal WhatsApp nedávno oznámil, že by umožnil end-to-end šifrování ve své službě. Co to pro tebe znamená? Zde je informace o šifrování WhatsApp. , Microsoft žádající šifrované informace o telemetrii ze systémů Windows 10 nebo přístup na váš online bankovní portál, odesíláte a přijímáte šifrované informace Nevěřte těmto 5 mýtům o šifrování! Nevěřte těchto 5 mýtů o šifrování! Šifrování zní složitě, ale je mnohem jednodušší, než si většina myslí. Přesto se možná budete cítit trochu příliš tmavě, abyste mohli šifrování používat, takže pojdeme o některých mýtech šifrování! ať už to víte nebo ne.

A správně. Nechcete, aby Alan používal útok typu člověk-uprostřed-Co je to útok člověka-uprostřed? Bezpečnostní žargon vysvětlil, co je to útok člověka uprostřed? Bezpečnostní žargon vysvětlil Pokud jste slyšeli o útokech typu „člověk uprostřed“, ale nejste si jisti, co to znamená, jedná se o článek pro vás. v místní hospodě, abyste ukradli přihlašovací údaje k účtu. Stejně tak nechcete, aby jen kdokoli mohl číst váš e-mail, vaše zabezpečené zprávy a žádné z nesčetných služeb zabezpečených šifrováním.

Vše ve zprávách

Jeden z největších šifrovacích příběhů roku se právě rychle vrátil do života. Dám vám rychlou precis: v prosinci 2015 bylo zavražděno 14 lidí při činu domácího terorismu ve vnitrozemském regionálním centru v San Bernadino v Kalifornii..

Teroristé byli o několik hodin později zabiti v přestřelce a FBI pokračovala v hledání místního bydliště. Získali několik položek, včetně jednoho z šifrovaného iPhone zesnulého. To představovalo problém pro FBI: nemohli hrubou silou (vyčerpávající útok navržený tak, aby uhádl všechny možné permutace heslem), ochrana telefonu, protože to mohlo vymazat data.

Apple, zcela správně, odmítl vytvořit zlaté zadní dveře, které by FBI mohl používat, s zdůvodněním, že jakmile bude vytvořeno, bude se používat opakovaně. Kromě toho znovu správně uvedli, že jsou přesvědčeni, že by se takové zadní vrátení nevyhnutelně dostalo do nesprávných rukou a bylo by použito k přímému a negativnímu ovlivnění ostatních občanů..

Převalte se o několik měsíců dopředu. FBI a Apple byli u soudu tam a zpět, když náhle FBI oznámila, že s pomocí neznámé třetí strany (údajně izraelské firmy zabývající se výzkumem v oblasti bezpečnosti) úspěšně praskli a přistupovali k datům na iPhone Co je Nejbezpečnější mobilní operační systém? Co je nejbezpečnější mobilní operační systém? Bojujeme o titul nejbezpečnějšího mobilního OS, máme: Android, BlackBerry, Ubuntu, Windows Phone a iOS. Který operační systém nejlépe bojuje proti online útokům? - což zase v podstatě nic neznamenalo.

Stále se mnou? Role na několik dalších měsíců, do srpna 2016, a hackeři oznámili “osvobození” vysoce citlivých dat z pomocného serveru NSA, spekulovaných k použití jednou z elitních interních hackerských skupin vládních agentur. Data zřejmě obsahovala kód popisující útoky zadních vrát na řadu důležitých, celosvětově používaných firewallů, přičemž data byla uvedena do prodeje (s neuvěřitelnou ~ 500 miliónů vyžádanou cenou).

TL; DR: Backdoor pracují, dokud o nich nikdo neví. Pak jsou všichni zašroubovaní.

Je to všechno o klíčích

Bezpečné šifrování tak zůstává podpisem digitálních klíčů bezpečně vyměňovaných mezi dvěma stranami. Kryptografie veřejného klíče (AKA asymetrická kryptografie) používá k šifrování a dešifrování dat dvojici klíčů.

veřejný klíč lze sdílet s kýmkoli. soukromý klíč je soukromý. K šifrování zprávy lze použít kterýkoli klíč, ale k dešifrování na druhém konci potřebujete protichůdný klíč.

Klíč je v podstatě dlouhý řetězec čísel, který byl spárován s jiným dlouhým řetězcem čísel, ale nejsou totožný (což je činí asymetrický). Když Diffie a Hellman navrhli v roce 1977 kryptografii veřejného klíče, byla jejich práce považována za průkopnickou a položila základy mnoha zabezpečeným digitálním službám, které dnes využíváme..

Například, pokud jste někdy použili digitální podpis, použili jste technologii založenou na asymetrické kryptologii:

Chcete-li vytvořit digitální podpis, podepisovací software (například e-mailový program) vytvoří jednosměrný hash elektronických dat, která mají být podepsána. Soukromý klíč uživatele se potom použije k zašifrování hashe a vrací hodnotu, která je jedinečná pro hashovaná data. Šifrovaný hash spolu s dalšími informacemi, jako je hashovací algoritmus, tvoří digitální podpis.

Jakákoli změna dat, dokonce i na jediný bit, má za následek jinou hodnotu hash. Tento atribut umožňuje ostatním ověřit platnost dat pomocí dešifrování hashu pomocí veřejného klíče podpisovatele. Pokud se dešifrovaný hash shoduje s druhým vypočítaným hashem stejných dat, prokáže se, že se data od podpisu nezměnila.

Pokud se dva hashe neshodují, byla data nějakým způsobem manipulována (označující selhání integrity) nebo byl podpis vytvořen soukromým klíčem, který neodpovídá veřejnému klíči předloženému signatářem (označující selhání ověření).

2. OAuth a OAuth2

OAuth je v podstatě autorizační rámec. Umožňuje dvěma stranám bezpečně komunikovat, aniž by bylo nutné pokaždé poskytovat heslo. Vysvětlím, jak to funguje, pomocí rychlého příkladu:

- Bill je uživatel. Chce, aby třetí strana bezpečně přistupovala ke svému streamu Twitter (zabezpečený zdroj pomocí hesla).

- Bill žádá třetí stranu, aby bezpečně přistupovala k jeho streamu Twitter. Aplikace třetích stran říká, “Jistě, jen požádám o povolení.”

- Třetí strana podá žádost. Zabezpečená služba - v tomto případě Twitter - odpoví slovy, “Jistě, tady je token a tajemství.”

- Třetí strana nyní pošle Billa zpět na Twitter, aby tyto změny schválila a poskytla mu token, který prokáže jeho zapojení do procesu.

- Bill žádá Twitter o autorizaci žádost token a Twitter provedou poslední dvojí kontrolu. Jakmile Bill řekne OK, Twitter pošle Billa zpět na svou cestu k třetí straně pomocí “dobré jít” token žádosti.

- Konečně třetí strana obdrží přístup token a může šťastně přispívat do Bill's Twitteru. Lolcats pro každého!

V průběhu celého procesu Bill nikdy nemusel poskytovat pověření k účtu třetí straně. Místo toho byly ověřeny pomocí tokenového systému OAuth. Bill si stále udržuje kontrolu nad tímto systémem a může kdykoli zrušit token.

OAuth může také poskytnout další podrobná oprávnění. Namísto toho, abychom povolili všem stejným přístupům k vašim přihlašovacím údajům, můžeme přiřadit oprávnění na úrovni úrovně, například udělení přístupu pouze pro služby třetích stran pouze pro čtení, ale jinému právo jednat a zveřejňovat příspěvky jako vy.

Opravdu? A “Tajemství”?

Já vím, že ?! Kdo věděl, že bezpečnostní terminologie může být tak kawaii! Se vší vážností vysvětlím tento pojem o něco více. Přichází na ID klienta a tajemství klienta. Aby OAuth fungoval, musí být aplikace zaregistrována u služby OAuth. Vývojář aplikace musí poskytnout následující informace:

- název aplikace

- Web aplikace

- Přesměrovat URI nebo URL zpětného volání

Po registraci obdrží aplikace ID klienta. ID klienta je poté službou použito k identifikaci aplikace. Tajemství klienta se používá k ověření totožnosti aplikace ke službě, když aplikace požaduje přístup k uživatelskému účtu. Mezi aplikací a službou musí zůstat soukromá.

Existuje velká šance, že jste OAuth použili, aniž byste si to někdy uvědomili. Přihlásili jste se na web třetích stran pomocí svého účtu Facebook, Google nebo Microsoft? Měli byste si dvakrát rozmyslet před přihlášením pomocí sociálních účtů? Měli byste si dvakrát rozmyslet před přihlášením pomocí sociálních účtů? Poté jste vytvořili zabezpečené připojení pomocí protokolu OAuth.

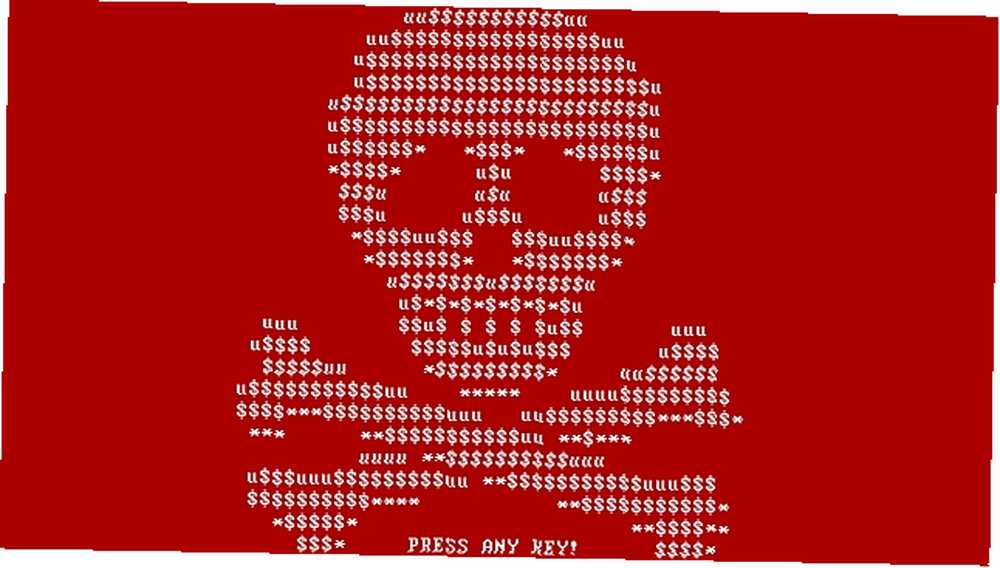

3. Ransomware

Tato varianta malwaru se rychle stává metlou internetu.

Stejně jako tradiční malware infikuje váš systém, ransomware udělá totéž. Ultimate Ransomware Web, který byste měli vědět o Ultimate Ransomware Web, který byste měli vědět o Ransomware, je rostoucí hrozba, a vy byste měli udělat vše pro to, abyste tomu zabránili. Ať už potřebujete informace nebo potřebujete pomoc poté, co vás zasáhl ransomware, tento úžasný zdroj vám může pomoci. . Ale místo toho, abyste pouze ukradli svá data a otočili systém za počítač: 5 způsobů, jak vás Ransomware vezme do zajetí v budoucnosti Za počítač: 5 způsobů, jak vás Ransomware vezme do zajetí v budoucnosti Ransomware je pravděpodobně nejhorší malware a zločinci, kteří jej používají, jsou stále pokročilejší. Zde je pět znepokojujících věcí, které by mohly být brzy vzaty jako rukojmí, včetně inteligentních domů a inteligentních aut. do uzlu botnetu ransomware aktivně šifruje vaše data a poté požádá o platbu, která zajistí jeho uvolnění. Již dříve jsme se v tomto článku zabývali šifrováním pomocí veřejného klíče - a převážná většina ransomware používá veřejně dostupnou šifrovací technologii.

Zde jej definuje Centrum pro zabezpečení Internetu:

Kryptografie je metoda používaná k šifrování nebo zašifrování obsahu souboru takovým způsobem, že je mohou přečíst pouze ti, kteří mají znalosti o tom, jak dešifrovat nebo nešifrovat obsah. Ransomware, typ malwaru, který drží počítač nebo soubory pro výkupné, nadále upozorňuje na škodlivé používání kryptografie.

Například jedna z nejranějších forem ransomwaru Historie Ransomwaru: Kde to začalo a kde to jde Historie Ransomwaru: kde to začalo a kde to jde Rusko a východní Evropa, než se vyvinou na stále silnější hrozbu. Co ale budoucnost platí pro ransomware? získat celosvětovou známost byl CryptoLocker. Obvykle propagováno jako škodlivá e-mailová příloha Vyhněte se padající oběti těmto třem podvodům Ransomware Vyhněte se padající oběti těmto třem podvodům Ransomware V současné době je v oběhu několik prominentních podvodů s ransomwarem; pojďme přes tři z nejničivějších, takže je můžete poznat. Po instalaci by ransomware vytočil domov na server příkazů a řízení a vygeneroval 2048bitový pár klíčů RSA, který by poslal jeden zpět infikovanému počítači. Potom by neustále šifrovala řadu důležitých souborů pomocí předem určeného seznamu rozšíření, ohlásila jeho dokončení výkupnou zprávou a požadovala platbu v bitcoinech pro bezpečné uvolnění soukromého klíče (což by umožnilo dešifrování souborů).

Pokud uživatel nezálohoval své soubory, byl by nucen zaplatit výkupné nebo čelit trvalému vymazání. Šifrovací klíče generované ransomwarem CryptoLocker byly běžně 2048bitové RSA, což znamená, že při současné technologii je rozbití klíčů v zásadě nemožné (v současné době nelze provést naprostý výpočetní výkon potřebný k přerušení šifrování)..

Mnoho dalších variant

Databáze soukromých klíčů CryptoLocker ransomware byla načtena, když byl v roce 2014 odstraněn botnet Gameover Zeus. To umožnilo výzkumným pracovníkům v oblasti bezpečnosti vytvořit bezplatný dešifrovací nástroj CryptoLocker je mrtvý: Zde je návod, jak můžete získat své soubory zpět! CryptoLocker je mrtvý: Zde je návod, jak můžete své soubory získat zpět! šířit se těmto postiženým uživatelům, ačkoli se odhadovalo, že se vývojáři ransomwaru zdálo, že prostřednictvím infikovaných uživatelů donutili kolem 3 milionů dolarů:

V roce 2012 společnost Symantec s využitím dat ze serveru příkazů a řízení (C2) 5 700 počítačů kompromitovaných za jeden den odhadovala, že výkupné zaplatilo přibližně 2,9 procent z těchto ohrožených uživatelů. Při průměrném výkupném ve výši 200 USD to znamenalo, že škodliví herci z jednoho serveru C2 vydělali 33 600 $ za den nebo 394 400 $ za měsíc. Tyto hrubé odhady ukazují, jak ziskový ransomware může být pro škodlivé herce.

Tento finanční úspěch pravděpodobně vedl k šíření variant ransomwaru. V roce 2013 byly představeny destruktivnější a lukrativnější varianty ransomware, včetně Xorist, CryptorBit a CryptoLocker. Některé varianty šifrují nejen soubory na infikovaném zařízení, ale také obsah sdílených nebo síťových jednotek. Tyto varianty jsou považovány za destruktivní, protože šifrují soubory uživatelů a organizací a činí je zbytečnými, dokud zločinci nedostanou výkupné..

Příliv se neobrátil. I když chápeme více o ransomwaru než kdykoli předtím, vývojáři ransomwaru neustále aktualizují a vylepšují své produkty, aby zajistili maximální zmatek a maximální ziskovost.

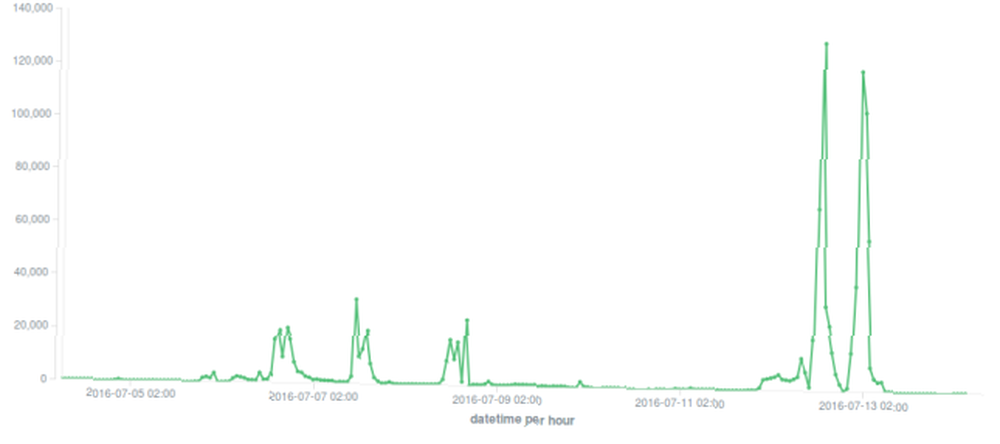

V červnu 2016 došlo k opětovnému zavedení “starší” forma ransomware. Locky předtím odešel “offline” Vaše nová bezpečnostní hrozba pro rok 2016: JavaScript Ransomware Vaše nová bezpečnostní hrozba pro rok 2016: JavaScript Ransomware Locky ransomware je znepokojující bezpečnostní vědci, ale od svého krátkého zmizení a návratu jako meziplatformové hrozby JavaScript ransomware se věci změnily. Co ale můžete udělat, abyste porazili Locky ransomware? s novými infekcemi výrazně snížena ve prospěch jiné varianty ransomware, Dridex. Když se však Locky vrátil, dostal režim útoku vyhořelého draka-úderem. Dříve se ransomware musel vytáčet domů na server příkazů a řízení, aby vygeneroval a sdílel asymetrické klíče, o kterých jsme dříve hovořili:

Minulý týden od středy do pátku jsme zaznamenali značné zvýšení množství nevyžádané pošty distribuující Locky. Maximálně jsme viděli 30 000 zásahů za hodinu, což zvyšuje denní počet na 120 000 zásahů.

Včera v úterý jsme viděli dvě nové kampaně s úplně jinou velikostí: více než 120 000 zásahů spamem za hodinu. Jinými slovy, více než 200krát více než v běžných dnech a 4krát více než v minulých týdnech.

Pokud by ransomware nemohl vytáčet domů, ležel by bezmocný. Ti uživatelé, kteří si uvědomili, že byli infikováni velmi brzy, by s touto infekcí mohli bojovat, aniž by byl celý systém šifrován. Aktualizovaný Locky nemusí vytáčet domov, místo toho vydávat jeden veřejný klíč do každého systému, který infikuje.

Chytili jste, proč to nemusí být tak špatné, jak se zdá?

Teoreticky by použití jediného veřejného klíče znamenalo, že jediný soukromý klíč by mohl odemknout každý systém zašifrovaný pomocí Locky ransomware - ale přesto bych nezjistil své systémové soubory při zjištění,!

Slovníček standardizovaného ISO

Podívali jsme se na tři různé terminologie, s nimiž se můžete ve svém každodenním životě setkat. Toto jsou univerzální termíny, které mají stejný význam ve světě bezpečnosti a správy informací. Protože jsou tyto systémy tak rozsáhlé, tak jednoznačně důležité, dotýkají se všech koutů světa, existují robustní terminologické rámce, které usnadňují otevřenou a jednotnou komunikaci mezi různými partnery..

Terminologie poskytuje norma ISO / IEC 27000: 2016, která poskytuje komplexní pohled na systémy řízení informační bezpečnosti, na které se vztahuje řada norem ISMS, a definuje související pojmy a definice..

Norma je důležitá, protože představuje základ pro kritickou komunikaci mezi všemi zúčastněnými stranami.

Vědění je moc

Všude, kde jdeme, narazíme na dezinformace. Proč se to stalo? Lidé, kteří mají dostatečnou pravomoc přijímat rozhodnutí, která by mohla pozitivně ovlivnit naši bezpečnost, bohužel zřídka rozumějí natolik, aby učinili informovanou, progresivní politiku k zachování soukromí a bezpečnosti. Jejich rozhodnutí musí být měřena proti bezpečnosti mas a obvykle vede ke snížení soukromí. Ale za jaký zisk?

Udělejte si čas na učení a porozumění moderní terminologii zabezpečení. Díky tomu se budete cítit bezpečněji!

Chtěli byste, abychom pokryli více terminologie zabezpečení? Co si myslíte, že je třeba dále vysvětlit? Sdělte nám své myšlenky níže!

Image Credit: Locky Linegraph přes F-Secure