Gabriel Brooks

0

4988

872

Ransomware je typ malwaru, který zabraňuje normálnímu přístupu k systému nebo souborům, pokud oběť neplatí výkupné. Většina lidí je obeznámena s variantami kryptomansanwaru, kde jsou soubory uzavřeny v neukódovatelném šifrování, ale paradigma je ve skutečnosti mnohem starší než ta.

Ve skutečnosti se ransomware datuje téměř deset let. Stejně jako mnoho počítačových hrozeb pochází z Ruska a sousedních zemí. Od svého prvního objevu se Ransomware stal stále silnější hrozbou, schopnou extrahovat stále větší výkupné.

Brzy Ransomware: Z Ruska s Hate

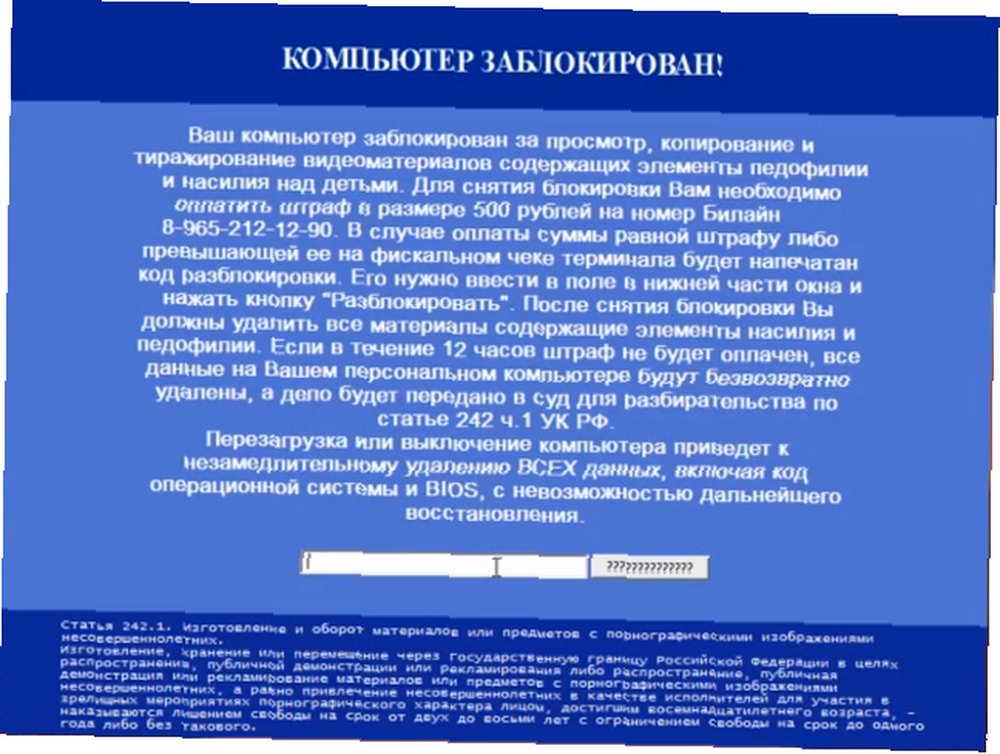

První exempláře ransomwaru byly objeveny v Rusku v letech 2005 až 2006. Tyto byly vytvořeny ruskými organizovanými zločinci a zaměřené převážně na ruské oběti, jakož i na ty, kteří žijí v sousedních zemích nominálně rusofonů, jako je Bělorusko, Ukrajina a Kazachstán..

Jedna z těchto variant ransomwaru se jmenovala TROJ_CRYZIP.A. Toto bylo objeveno v roce 2006, dlouho před termínem byl vytvořen. Do velké míry to ovlivnilo počítače se systémy Windows 98, ME, NT, 2000, XP a Server 2003. Po stažení a spuštění by identifikovalo soubory s určitým typem souboru a přesouvalo je do složky ZIP chráněné heslem, po smazání originály. Aby oběť obnovila své soubory, musela by převést 300 $ na účet E-Gold.

E-Gold lze označit za duchovního předchůdce BitCoin. Anonymní digitální měna založená na zlatě, kterou spravovala společnost se sídlem na Floridě, ale byla zaregistrována v Saint Kitts a Nevis, nabídla relativní anonymitu, ale organizovaní zločinci ji rychle upřednostnili jako metodu praní špinavých peněz. To vedlo vládu USA k jejímu pozastavení v roce 2009 a společnost krátce nato složila.

Pozdější varianty ransomware by jako platební metodu používaly anonymní kryptoměny, jako jsou bitcoiny, předplacené debetní karty a dokonce i telefonní čísla s vyšší sazbou..

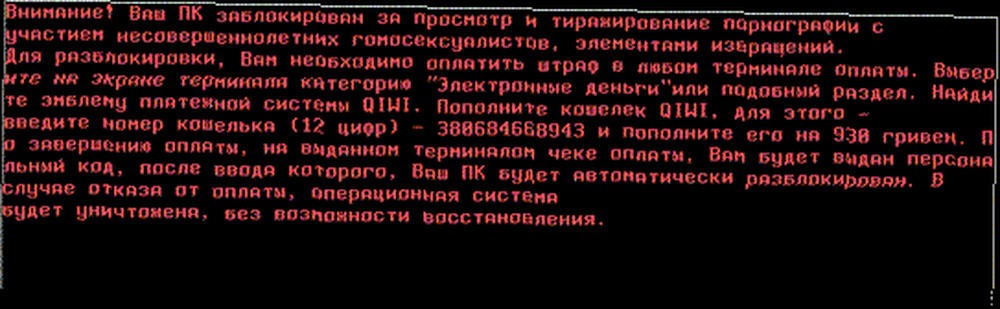

TROJ_RANSOM.AQB je další variantou ransomware identifikovanou společností Trend Micro v roce 2012. Jejím způsobem infekce bylo nahrazení hlavního spouštěcího záznamu (MBR) systému Windows vlastním škodlivým kódem. Po spuštění počítače by uživatel viděl výkupné napsané v ruštině, v němž se požadovalo, aby oběť zaplatila 920 ukrajinských hřiven prostřednictvím QIWI - kyperského ruského platebního systému. Po zaplacení by oběť dostala kód, který by jim umožnil obnovit normální stav počítače.

Vzhledem k tomu, že mnoho z identifikovaných operátorů ransomwaru bylo identifikováno jako z Ruska, lze tvrdit, že zkušenosti získané při cílení na domácí trh jim umožnily lépe zacílit na mezinárodní uživatele..

Stop, policie!

Koncem 2000 a začátkem roku 2010 byl ransomware stále více považován za hrozbu pro mezinárodní uživatele. Ale ještě zbývala dlouhá cesta, než se zhomogenizovala na silnou variantu kryptomansanwaru, kterou dnes vidíme.

Kolem tentokrát se stalo ransomware běžným předstíráním práva za účelem získání výkupného. Obviňovali by oběť z trestného činu - od pouhého porušení autorských práv až po nedovolenou pornografii - a říkali, že jejich počítač je vyšetřován a byl uzamčen.

Poté by dali oběti na výběr. Oběť se mohla rozhodnout zaplatit “dobře”. Tím by došlo k poklesu (neexistujících) poplatků a návratu k počítači. Pokud by oběť odložila, pokuta by se zdvojnásobila. Pokud by oběť odmítla zaplatit úplně, ransomware by jim vyhrožoval zatčením, soudním řízením a možným uvězněním..

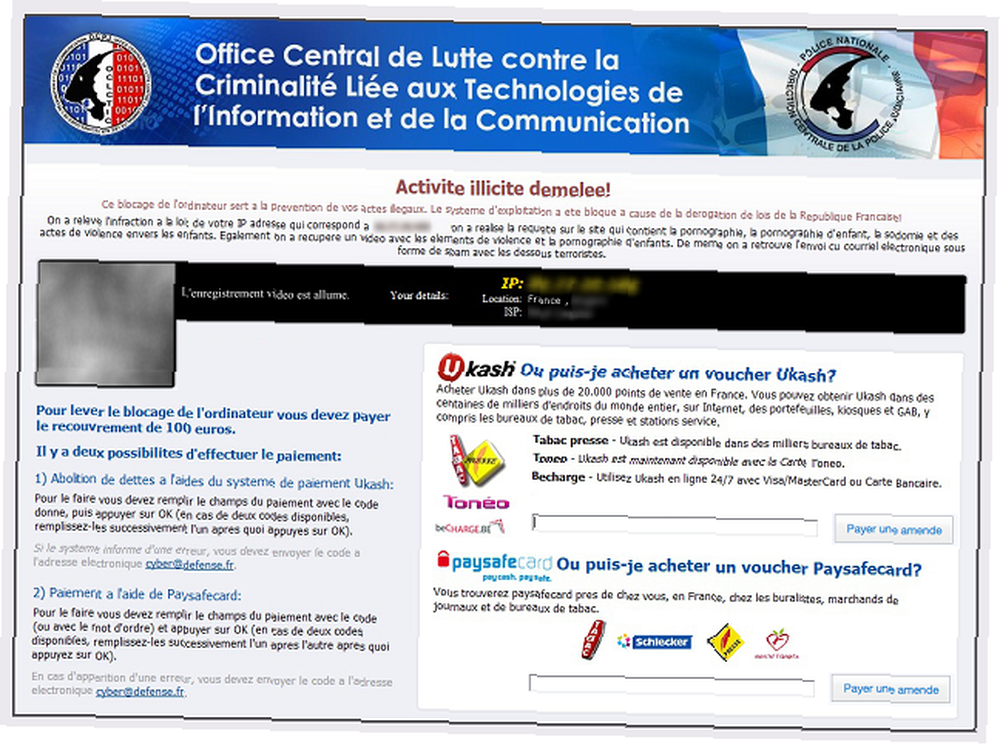

Nejrozšířenější variantou policejního ransomwaru byla Reveton. Co Reveton učinilo tak účinným, bylo to, že používal lokalizaci, aby vypadal legitimnější. Vypracoval by to, kde byl uživatel založen, a pak se vydávat za místní vymáhání práva.

Pokud by tedy oběť sídlila ve Spojených státech, zdálo by se, že výkupné pochází od ministerstva spravedlnosti. Pokud byl uživatel Ital, přijal by styl Guardia di Finanza. Britští uživatelé by viděli zprávu od londýnské metropolitní policie nebo Strathclyde Police.

Tvůrci Revetonu pokryli všechny své základny. Bylo lokalizováno prakticky pro každou evropskou zemi, stejně jako pro Austrálii, Kanadu, Nový Zéland a Spojené státy americké. Ale mělo to vadu. Protože nešifrovala soubory uživatele, mohla být odstraněna bez nepříznivých účinků. Toho lze dosáhnout pomocí antivirového live-CD nebo zavedením do bezpečného režimu.

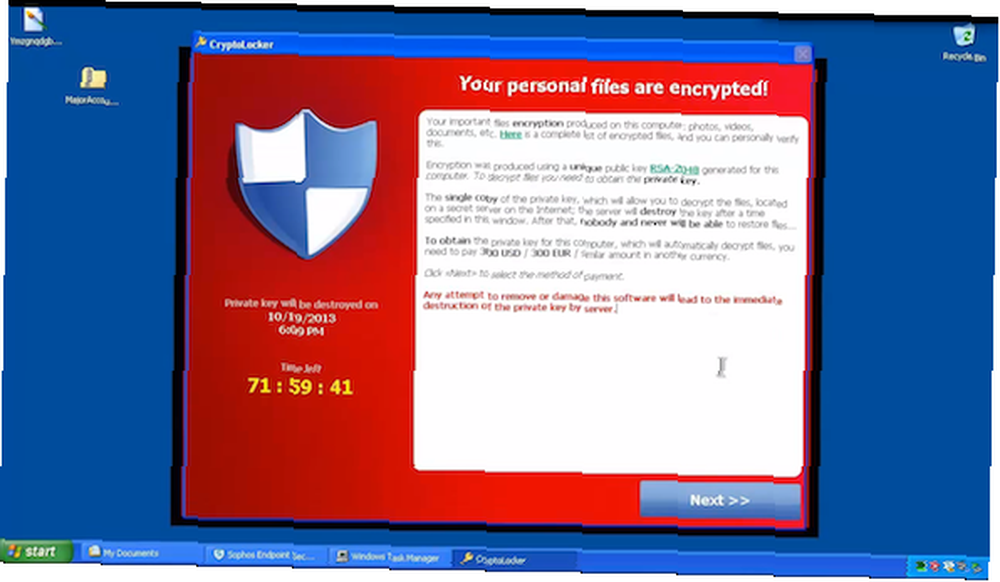

CryptoLocker: První velký krypto-Ransomware

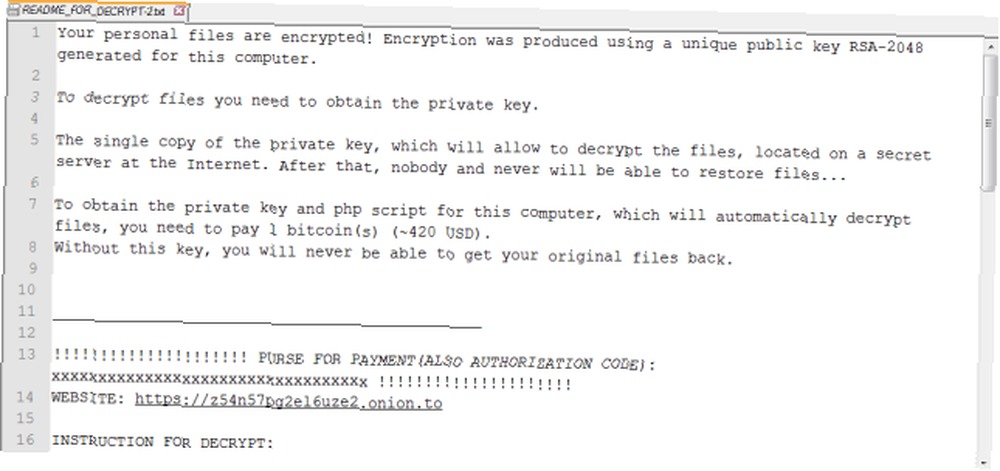

Crypto-ransomware nemá takovou chybu. Využívá téměř nerozbitné šifrování k uložení souborů uživatele. I když byl malware odstraněn, soubory zůstanou zamčené. To způsobí oběti obrovský tlak, aby zaplatila.

CryptoLocker byl první široce rozpoznatelný krypto-ransomware CryptoLocker je vůbec nejhorší Malware a tady je to, co můžete udělat CryptoLocker je nejhorší Malware někdy a tady je to, co můžete udělat CryptoLocker je typ škodlivého softwaru, který činí váš počítač zcela nepoužitelným šifrováním všech vašich souborů. Před vrácením přístupu do počítače pak vyžaduje peněžní platbu. a objevily se na konci roku 2013. Je těžké odhadnout rozsah infikovaných uživatelů s jakoukoli přesností. ZDNet, vysoce respektovaný technologický deník, sledoval čtyři bitcoinové adresy používané malwarem a zjistil, že obdrželi platby ve výši přibližně 27 milionů USD.

Byl distribuován prostřednictvím infikovaných e-mailových příloh, které byly šířeny prostřednictvím rozsáhlých spamových sítí, jakož i prostřednictvím botnetu Gameover ZeuS. Jakmile by ohrozil systém, pak by systematicky šifroval dokumenty a mediální soubory se silnou kryptografií veřejného klíče RSA.

Oběť by pak měla krátkou dobu, aby zaplatila výkupné ve výši 400 USD nebo 400 EUR, a to buď prostřednictvím bitcoinů, nebo prostřednictvím systému GreenDot MoneyPak - předplaceného systému poukázek zvýhodňovaného internetovými zločinci. Pokud oběť nezaplatí do 72 hodin, operátoři hrozili, že odstraní soukromý klíč, což dešifrování znemožní.

V červnu 2014 byly distribuční servery CryptoLocker zlikvidovány koalicí akademiků, prodejců zabezpečení a donucovacích agentur v Operaci Tovar. Dva dodavatelé - FireEye a Fox-IT - měli přístup k databázi soukromých klíčů používaných společností CryptoLocker. Poté uvolnili službu, která umožnila obětem dešifrovat své soubory zdarma. CryptoLocker je mrtvý: Zde je návod, jak můžete své soubory získat zpět! CryptoLocker je mrtvý: Zde je návod, jak můžete své soubory získat zpět!

Přestože byl CryptoLocker krátkotrvající, definitivně se ukázalo, že model crypto-ransomware by mohl být lukrativní a měl za následek kvazi digitální zbrojení. Zatímco prodejci bezpečnosti připravovali zmírnění, zločinci vydali stále sofistikované varianty ransomware.

TorrentLocker a CryptoWall: Ransomware dostane chytřejší

Jednou z těchto vylepšených variant ransomwaru byl TorrentLocker, který se objevil krátce po pádu CryptoLocker.

Toto je poněkud pěší forma kryptomanzwaru. Jako většina forem kryptomanzwaru je jeho útočný vektor škodlivými e-mailovými přílohami, zejména dokumenty Word se škodlivými makry. Jak se chránit před malwarem Microsoft Word Jak se chránit před malwarem Microsoft Word Věděli jste, že váš počítač může být infikován škodlivým softwarem Microsoft. Kancelářské dokumenty, nebo byste mohli být duplikováni, abyste povolili nastavení, které potřebují k infikování počítače? . Jakmile je počítač infikován, zašifruje obvyklý sortiment mediálních a kancelářských souborů pomocí šifrování AES.

Největší rozdíl byl v zobrazených výkupných. TorrentLocker zobrazí výkupné požadované v místní měně oběti. Pokud by tedy byl infikovaný počítač založen v Austrálii, TorrentLocker by zobrazoval cenu v australských dolarech. TorrentLocker je nový Ransomware Down Under. A je to zlo. TorrentLocker je nový Ransomware dolů. A je to zlo. , splatné v BitCoin. Dokonce by vypsal místní burzy bitcoinů.

V procesu infekce a zmatenosti dokonce došlo k inovacím. Vezměte si například CryptoWall 4.0, nejnovější kmen v obávané rodině kryptomanzwaru.

Tím se změnil způsob infikování systémů a nyní se přejmenovávají všechny infikované soubory, což uživateli brání v určení toho, co bylo šifrováno, a ztěžování obnovy ze zálohy.

Ransomware nyní cílí na nika platformy

Ransomware se převážně zaměřuje na počítače se systémem Windows a v menší míře na smartphony se systémem Android. Důvod, proč lze většinou připsat podílu na trhu. Windows používá mnohem více lidí než Linux. Díky tomu je Windows atraktivnějším cílem pro vývojáře malwaru.

Ale za poslední rok se tento trend začal zvrátit - byť pomalu - a začínáme vidět, že je kryptomanzware zaměřen na uživatele Mac a Linuxu.

Linux.Encoder.1 byl objeven v listopadu 2015 Dr.Webem, významnou ruskou firmou v oblasti kybernetického zabezpečení. Je vzdáleně provedeno chybou v Magento CMS a zašifruje řadu typů souborů (kancelářské a mediální soubory, stejně jako typy souborů spojené s webovými aplikacemi) pomocí kryptografie AES a RSA s veřejným klíčem. Za účelem dešifrování souborů musí oběť zaplatit výkupné za jeden bitcoin.

Začátkem tohoto roku jsme viděli příchod ransomwaru KeRanger, který se zaměřil na uživatele Mac. Jaké bezpečnostní hrozby čelí uživatelé Mac v roce 2016? Jaké bezpečnostní hrozby čelí uživatelům Mac v roce 2016? Mac OS X si zaslouží nebo ne, má pověst bezpečnějšího než Windows. Je však tato pověst stále zasloužená? Jaké bezpečnostní hrozby existují pro platformu Apple a jak ovlivňují uživatele? . Toto mělo neobvyklý útočný vektor, protože vstupoval do systémů infiltrováním softwarových aktualizací Transmise - populárního a legitimního klienta BitTorrent.

Přestože hrozba ransomware pro tyto platformy je malá, je nepopiratelně rostoucí a nelze ji ignorovat.

Budoucnost Ransomware: Zničení jako služba

Jak tedy vypadá budoucnost ransomwaru? Kdybych to musel říci slovy: značky a franšízy.

Nejprve si povíme o franšízách. V posledních několika letech se objevil zajímavý trend v tom smyslu, že vývoj ransomwaru se stal neuvěřitelně komoditizovaným. Pokud se dnes nakazíte ransomwarem, je zcela pravděpodobné, že osoba, která jej distribuovala, není osoba, která ji vytvořila.

Pak je tu značka. Zatímco mnoho kmenů ransomwaru získalo uznání jména za destruktivní sílu, kterou vlastní, někteří výrobci usilují o to, aby jejich produkty byly co nejvíce anonymní a obecné.

Hodnota ransomwaru s bílým štítkem je, že může být rebranded. Z jednoho hlavního kmene ransomware se mohou objevit stovky dalších. To je možná tento důvod, proč v prvním čtvrtletí 2015 shromáždilo McAfee Labs přes 725 000 vzorků ransomwaru. To představuje čtvrtletní nárůst o téměř 165%.

Zdá se nesmírně nepravděpodobné, že donucovací a bezpečnostní odvětví budou moci tento prudký příliv zadržet.

Byl jste zasažen ransomwarem? Zaplatili jste, ztratili jste data nebo se vám podařilo překonat problém jiným způsobem (možná záloha)? Řekněte nám o tom v komentářích!

Image Credits: soukromí a zabezpečení od Nicescene přes Shutterstock