Brian Curtis

0

1933

305

Jako spotřebitelé jsme všichni nuceni důvěřovat určitým technologickým společnostem, které používáme. Koneckonců, většina z nás není dostatečně kvalifikovaná k tomu, aby sama odhalila bezpečnostní mezery a zranitelnosti.

Debata o soukromí a nedávném rozrušení způsobeném Windows 10 Představuje WiFi 10 v systému Windows 10 bezpečnostní riziko? Představuje WiFi Sense ve Windows 10 bezpečnostní riziko? je pouze jednou částí skládačky. Další - celkem zlověstnější část - je, když hardware samotný má nedostatky.

Důvěryhodný uživatel počítače může spravovat svou online přítomnost a vyladit dostatečná nastavení, aby omezil jejich obavy o ochranu soukromí Vše, co potřebujete vědět o problémech s ochranou osobních údajů v systému Windows 10 Vše, co potřebujete vědět o problémech s ochranou osobních údajů v systému Windows 10, zatímco systém Windows 10 má některé problémy, které si uživatelé musí být vědomi z toho bylo mnoho tvrzení vyřízeno neúměrně. Zde je náš průvodce všeho, co potřebujete vědět o problémech s ochranou osobních údajů v systému Windows 10. , ale problém se základním kódem produktu je vážnější; je mnohem obtížnější je najít a pro koncového uživatele je přísnější oslovit.

Co se stalo?

Nejnovější společností, která se propadla do bezpečnostní noční můry, je populární tchajwanský výrobce síťových zařízení, D-Link. Mnoho našich čtenářů bude používat své výrobky doma nebo v kanceláři; v březnu 2008 se stali největším prodejcem Wi-Fi produktů na světě a v současné době ovládají přibližně 35 procent trhu.

Novinky se dnes začaly šířit o gaffe, který viděl, že firma vydala své klíče pro podpis soukromého kódu uvnitř zdrojového kódu poslední aktualizace firmwaru. Soukromé klíče se používají jako způsob, jak počítač ověřit, zda je produkt pravý a že kód produktu nebyl od původního vytvoření změněn nebo poškozen..

Laicky tedy tato mezera znamená, že hacker mohl použít publikované klíče ve svých vlastních programech, aby přiměl počítač, aby si myslel, že jeho škodlivý kód byl ve skutečnosti legitimním produktem D-Link..

Jak se to stalo?

D-Link se dlouhodobě pyšní na své otevřenosti. Součástí této otevřenosti je závazek k open-sourcingu veškerého firmwaru na základě licence General Public License (GPL). V praxi to znamená, že kdokoli může přistupovat k kódu libovolného produktu D-Link - což mu umožňuje vyladit a upravit jej podle svých přesných požadavků.

Teoreticky je to chvályhodné postavení. Ti z vás, kteří drží krok s debatami Apple iOS vs Android, si budou bezpochyby vědomi toho, že jednou z největších kritik kritizovaných ve společnosti založené na Cupertinu je jejich neochvějný závazek zůstat uzavřen lidem, kteří by chtěli zdroj vylepšit. kód. To je důvod, proč neexistují žádné vlastní ROMy, jako je Cyanogen Mod Android. Jak nainstalovat CyanogenMod na zařízení Android Jak nainstalovat CyanogenMod na zařízení Android Mnoho lidí se může shodnout, že operační systém Android je docela úžasný. Nejen, že je skvělé používat, ale je také zdarma jako v open source, takže jej lze upravit ... pro mobilní zařízení Apple.

Opačná strana mince spočívá v tom, že pokud jsou vytvořeny velké chyby s otevřeným zdrojovým kódem, mohou mít obrovský knock-on efekt. Pokud by jejich firmware byl uzavřený zdroj, stejná chyba by byla mnohem menší záležitostí a mnohem méně pravděpodobná, že by byla objevena.

Jak bylo objeveno?

Tato chyba byla objevena norským vývojářem známým jako “bartvbl” který nedávno koupil D-Link DCS-5020L sledovací kameru.

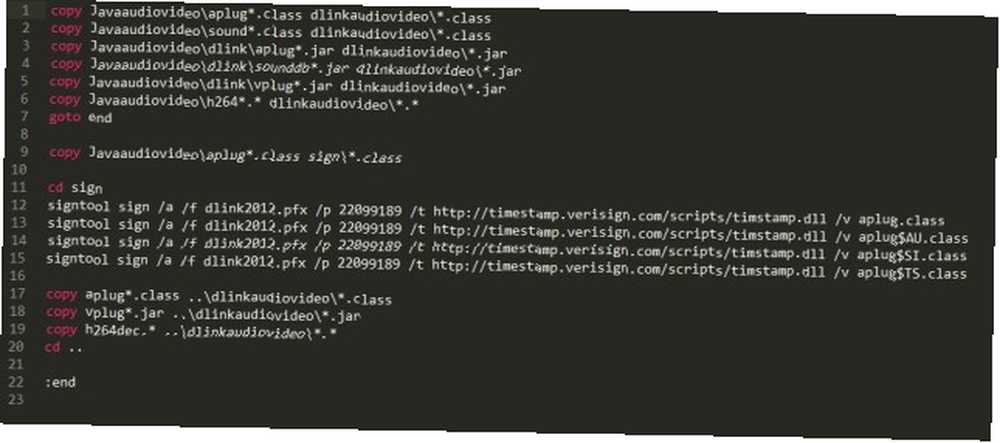

Jako kompetentní a zvědavý vývojář se rozhodl hrabat se kolem “pod kapotou” ve zdrojovém kódu firmwaru zařízení. V něm našel jak soukromé klíče, tak i přístupové fráze, které jsou potřebné k podpisu softwaru.

Začal provádět své vlastní experimenty a rychle zjistil, že byl schopen vytvořit aplikaci pro Windows, která byla podepsána jedním ze čtyř klíčů - což mu dodalo dojem, že pochází z D-Link. Ostatní tři klíče nefungovaly.

Sdíl svá zjištění s nizozemským technologickým zpravodajským serverem Tweakers, jehož objev předal nizozemská bezpečnostní firma Fox IT.

Potvrdili tuto chybu zabezpečení a vydali následující prohlášení:

“Certifikát pro podpis kódu je skutečně pro balíček firmwaru, verze firmwaru 1.00b03. Jeho zdrojové datum je 27. února letošního roku, což znamená, že klíče tohoto certifikátu byly uvolněny dlouho před vypršením platnosti certifikátu. Je to velká chyba”.

Proč je to tak závažné??

Na mnoha úrovních je to vážné.

Za prvé, společnost Fox IT oznámila, že ve stejné složce byly čtyři certifikáty. Tyto certifikáty pocházejí od společností Starfield Technologies, KEEBOX Inc. a Alpha Networks. Všechny z nich mohly být použity k vytvoření škodlivého kódu, který má schopnost obejít antivirový software. Porovnejte svůj antivirový výkon s těmito 5 nejlepšími stránkami Porovnejte svůj antivirový výkon s těmito 5 nejlepšími stránkami, který antivirový software by měl používat? Který je nejlepší"? Zde se podíváme na pět nejlepších online zdrojů pro kontrolu antivirového výkonu, abychom vám pomohli učinit informované rozhodnutí. a dalších tradičních bezpečnostních kontrol - většina bezpečnostních technologií skutečně důvěřuje podepsaným souborům a nechá je projít bez pochyb.

Za druhé, útoky pokročilé perzistentní hrozby (APT) se pro hackery stávají stále oblíbenějším modus operandi. Téměř vždy využívají ztracené nebo odcizené certifikáty a klíče, aby své oběti podrobily. Mezi nedávné příklady patří malware stěrače Destover 2014 Konečný spor 2014: Sony Hack, Interview a Severní Korea 2014 Konečný spor 2014: Sony Hack, Interview a Severní Korea Opravdu Severní Korea skutečně zasekla Sony Pictures? Kde jsou důkazy? Stál někdo z útoku a jak se incident dostal do propagace filmu? proti Sony v roce 2014 a útok Duqu 2.0 na čínské výrobce Apple.

Přidání větší moci do zbrojnice zločince je zřejmé, není rozumné a vrací se k prvku důvěry zmíněnému na začátku. Jako spotřebitelé potřebujeme, aby tyto společnosti byly ostražité při ochraně svých aktiv založených na bezpečnosti, aby pomohly bojovat proti hrozbě počítačových zločinců..

Kdo je ovlivněn?

Upřímnou odpovědí je, že nevíme.

Přestože společnost D-Link již vydala nové verze firmwaru, neexistuje způsob, jak zjistit, zda se hackerům podařilo získat a použít klíče před veřejným objevem bartvbl.

Doufáme, že analýza vzorků malwaru ve službách, jako je VirusTotal, by nakonec mohla přinést odpověď na otázku, musíme nejprve počkat, až bude objeven potenciální virus..

Je tento incident otřásl vaší důvěrou v tech?

Jaký je váš názor na tuto situaci? Jsou takové chyby nevyhnutelností ve světě technologií, nebo jsou to společnosti, které vinu za svůj špatný přístup k bezpečnosti?

Chtěl by vám jeden takový incident v budoucnu odradit používání produktů D-Link, nebo byste přijali problém a pokračovali bez ohledu na to?

Jako vždy bychom od vás rádi slyšeli. Můžete nám sdělit své myšlenky v sekci komentářů níže.

Obrázek Kredit: Matthias Ripp přes Flickr.com