Michael Fisher

0

3465

448

SSH je skvělý způsob, jak získat vzdálený přístup k počítači. Podobně jako FTP, můžete se připojit přes SSH FTP, co je SSH a jak se liší od FTP [vysvětlení technologie] Co je SSH a jak se to liší od FTP [vysvětlení technologie], abyste získali bezpečný přístup k souborovému serveru pomocí svého oblíbeného FTP klienta Master Přenosy souborů FTP na všech vašich serverech pomocí FileZilla Master Přenosy souborů FTP na všech vašich serverech pomocí FileZilla Velké množství klientů FTP, kteří byli původně, měli škytavky, pokud jde o přenosy velkých souborů. Aplikace zažily obvyklé časové limity, které byste očekávali, když tam počítač sedí 15 až…, rychlý přístup ke vzdáleným souborům nebo dokonce připojení síťového disku k počítači. Existuje však více než SSH než vzdálený přístup k souborům. Přihlašování přes SSH v Terminálu (nebo pomocí PuTTY na Windows) vám poskytuje vzdálený přístup do shellu (koneckonců, SSH je zkratka pro Secure SHell). Takto spravuji svůj mediální server z větší vzdálenosti.

SSH je skvělý způsob, jak získat vzdálený přístup k počítači. Podobně jako FTP, můžete se připojit přes SSH FTP, co je SSH a jak se liší od FTP [vysvětlení technologie] Co je SSH a jak se to liší od FTP [vysvětlení technologie], abyste získali bezpečný přístup k souborovému serveru pomocí svého oblíbeného FTP klienta Master Přenosy souborů FTP na všech vašich serverech pomocí FileZilla Master Přenosy souborů FTP na všech vašich serverech pomocí FileZilla Velké množství klientů FTP, kteří byli původně, měli škytavky, pokud jde o přenosy velkých souborů. Aplikace zažily obvyklé časové limity, které byste očekávali, když tam počítač sedí 15 až…, rychlý přístup ke vzdáleným souborům nebo dokonce připojení síťového disku k počítači. Existuje však více než SSH než vzdálený přístup k souborům. Přihlašování přes SSH v Terminálu (nebo pomocí PuTTY na Windows) vám poskytuje vzdálený přístup do shellu (koneckonců, SSH je zkratka pro Secure SHell). Takto spravuji svůj mediální server z větší vzdálenosti.

Při otevření portů Co je to Port Forwarding & Jak mi může pomoci? [MakeUseOf vysvětluje] Co je přesměrování portů a jak mi může pomoci? [MakeUseOf vysvětluje] Plačete trochu dovnitř, když vám někdo řekne, že existuje problém s přesměrováním portů, a proto vaše nová lesklá aplikace nebude fungovat? Váš Xbox vám nedovolí hrát hry, vaše stahování torrentů odmítne… na routeru (přesněji port 22) můžete přistupovat nejen k SSH serveru z místní sítě, ale odkudkoli na světě.

Nechcete však riskovat použití slabého hesla pro ověření. Pokud někdo získá přístup k vašemu počítači přes SSH, získá úplný přístup do shellu. Jednoduše řečeno, to není něco, co chceme. Naštěstí je velmi snadné nastavit váš globální server SSH velmi bezpečným způsobem pomocí ověřování pomocí klíče a deaktivace ověřování pomocí hesla na vašem serveru..

Je to pro mě?

Je lákavé růst laxně s osobní bezpečností. Používáte-li server pro soukromé účely, možná si myslíte, že lidé jednoduše nevědí o vašem serveru, a proto se jej nebudou snažit hacknout - bezpečnost skrze nejasnost. To by bylo velmi špatný předpoklad. Protože (většina) SSH provozu je přenášena na portu 22, útočníci běžně kontrolují viditelnost portu 22 na náhodných IP adresách, následovaný útokem hrubou silou. Toto je jeden ze způsobů, jak jsou botnety vyráběny pro použití v DDOS útokech Co je to DDoS Attack? [MakeUseOf vysvětluje] Co je to útok DDoS? [MakeUseOf vysvětluje] Termín DDoS hvízdá minulosti, kdy kybernetický aktivismus chová masově hlavu. Tyto útoky dělají mezinárodní titulky z mnoha důvodů. Problémy, které tyto útoky DDoS naskočí, jsou často kontroverzní nebo vysoce… .

Chcete-li zkrátit dlouhý příběh: pokud vysíláte svůj server SSH přes internet (tj. Vpřed port 22), pak ano, je to pro vás.

Idea přihlášení na základě SSH

Přihlašovací údaje SSH založené na klíči se spoléhají na myšlenku kryptografie veřejného klíče. Vysvětlení složitosti by nám trvalo příliš daleko, ale pokusíme se nakreslit jednoduchý obrázek toho, co se děje v zákulisí.

V níže uvedeném postupu klientský počítač vygeneruje dva klíče: veřejný klíč a soukromý klíč. Obecnou myšlenkou je, že data můžete šifrovat veřejným klíčem, ale pouze je dešifrovat soukromým klíčem. Umístíme veřejný klíč na server a požádáme ho o šifrování veškeré odchozí komunikace s ním. Tím je zajištěno, že data mohou dešifrovat a přečíst pouze klienti se soukromým klíčem.

1. Nainstalujte OpenSSH

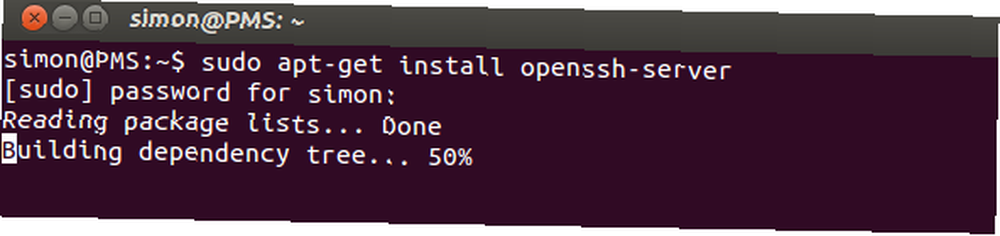

Nejprve zřídíme server SSH pomocí OpenSSH. Pokud již máte spuštěný server SSH a chcete vědět, jak nastavit ověřování pomocí klíče, můžete tento krok přeskočit. Nainstalujte serverovou aplikaci OpenSSH pomocí svého oblíbeného správce paketů. Nejjednodušším způsobem by stále mohlo být spuštění apt-get příkaz z terminálu.

sudo apt-get install openssh-server

Zadejte heslo, potvrďte a počkejte minutu, než bude instalace dokončena. Gratulujeme, nyní máte server SSH. (To bylo jednoduché!)

Aplikaci můžete použít tak, jak je, nebo ji upravit / etc / ssh / sshd_config nakonfigurovat. Spustit muž sshd_config příkaz v Terminálu získat více informací. Dalším skvělým zdrojem, který se dozvíte více o OpenSSH, je příslušná stránka nápovědy pro Ubuntu.

2. Generujte klíče

Vygenerujeme sadu klíčů. Spusťte následující příkazy (upravené ze stránky nápovědy OpenSSH / Keys Ubuntu).

mkdir ~ / .sshchmod 700 ~ / .sshssh-keygen -t rsa

První příkaz vytvoří skrytý adresář „.ssh“ ve vaší domovské složce, druhý příkaz změní přístupová oprávnění ke složce, zatímco třetí příkaz skutečně vygeneruje sadu klíčů RSA. Nejprve budete požádáni o místo pro uložení klíčů (ponechte prázdné a stiskněte Enter pro uložení do výchozího umístění) a druhé pro přístupovou frázi.

Tato přístupová fráze dále šifruje soukromý klíč uložený v počítači a v podstatě vám poskytne více času na zabezpečení serveru SSH, pokud je soukromý klíč někdy odcizen. Nezapomeňte zvolit přístupové heslo, které si pamatujete, protože jej budete muset zadat, když se pokusíte použít svůj klíč.

3. Přeneste veřejný klíč

Dále budete muset přenést veřejný klíč, který jste vygenerovali v předchozím kroku, do počítače serveru SSH. Pokud váš klientský počítač běží také na Linuxu, lze toho dosáhnout velmi snadno spuštěním níže uvedeného příkazu (nahrazení uživatelského jména a IP adresy na vašem SSH serveru).

ssh-copy-id @

Pokud váš klient nepodporuje příkaz ssh-copy-id, můžete místo toho použít níže uvedený příkaz. Je to trochu spletité, ale v podstatě dosahuje stejných výsledků.

cat ~ / .ssh / id_rsa.pub | ssh @ "mkdir ~ / .ssh; kočka >> ~ / .ssh / autorizované_keys"

Budete požádáni o zadání uživatelského hesla pro server SSH. Pokud se příkazy spustí bez chyb, bude váš veřejný klíč zkopírován na server.

4. Zakažte ověřování heslem

Všimněte si, že váš systém stále není bezpečnější než po prvním kroku. Přestože je alespoň jeden klient nakonfigurován pro použití ověřování pomocí klíče, stále zůstává prostor pro další klienty, aby se mohli připojit pomocí hesla. Nakonec zcela vypneme ověřování pomocí hesla. Po tomto kroku, pouze počítače, které prošly výše uvedeným procesem, se mohou připojit k vašemu serveru SSH.

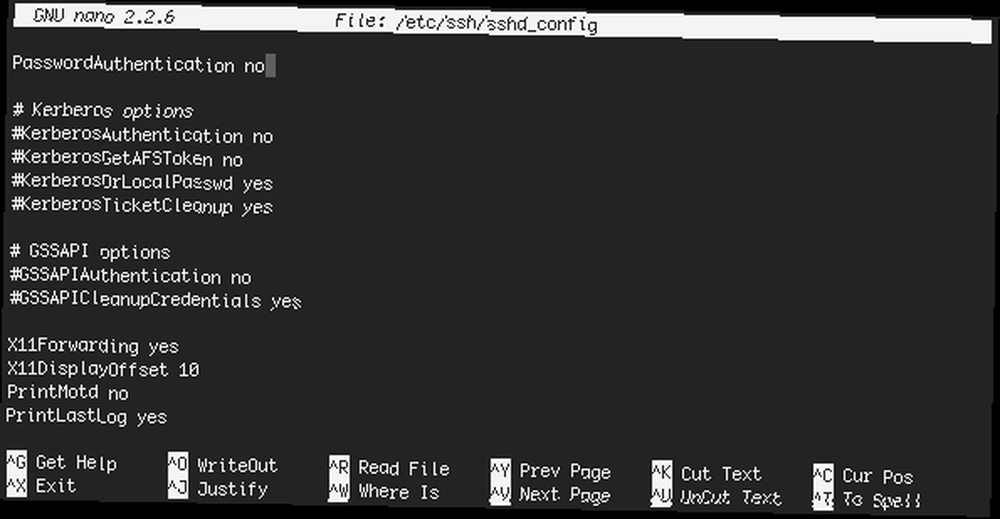

Chcete-li zakázat ověřování heslem, upravte / etc / ssh / sshd_config soubor ve vašem oblíbeném editoru. Jedním z nejjednodušších způsobů úpravy souboru s omezeným přístupem je opět použití terminálu. (Jsem nano částečný, ale můžete použít vše, co vám nejvíce vyhovuje.)

sudo nano / etc / ssh / sshd_config

Asi 40 řádků od spodní části souboru najdete

#PasswordAuthentication yes

Odstraňte číselný znak (#) a změňte nastavení na „ne“, jak je uvedeno níže.

PasswordAuthentication no

Konečný soubor by měl vypadat asi takto:

Uložte soubor stisknutím kláves CTRL + X. Potvrďte úpravy a název souboru a máte téměř hotovo. Stačí restartovat server SSH a spustit jej s těmito novými nastaveními.

sudo restart ssh

Také si všimnete, že váš klient přestane požadovat heslo pro dešifrování vašeho klíče, pokud je na serveru zakázáno ověřování heslem. Jak nyní máte zabezpečený server SSH, jak jej chcete používat? Jako zabezpečený souborový server, vzdálený shell nebo pro předávání dalších služeb přes SSH? Dejte nám vědět v sekci komentářů níže!

Obrázek: Shutterstock