Harry James

0

1163

84

Občas se objeví nová varianta malwaru, která rychle připomíná, že bezpečnostní sázky neustále rostou. Jednou z nich je bankovní bankovnictví QakBot / Pinkslipbot. Malware, nikoliv obsah sběru bankovních údajů, může nyní přetrvávat a fungovat jako kontrolní server - dlouho poté, co bezpečnostní produkt zastaví svůj původní účel.

Jak zůstává OakBot / Pinkslipbot aktivní? A jak ji můžete ze svého systému úplně odstranit?

QakBot / Pinkslipbot

Tento bankovní trojan má dvě jména: QakBot a Pinkslipbot. Samotný malware není nový. To bylo poprvé nasazeno na konci roku 2000, ale stále způsobuje problémy o deset let později. Nyní Trojan obdržel aktualizaci, která prodlužuje škodlivou aktivitu, i když bezpečnostní produkt omezuje svůj původní účel.

Infekce používá k otevření portů univerzální plug-and-play (UPnP) a umožňuje příchozí připojení od kohokoli na internetu. Pinkslipbot se pak používá ke sklizni bankovních údajů. Obvyklá řada škodlivých nástrojů: keyloggery, krádeže hesel, útoky prohlížečů MITM, krádeže digitálních certifikátů, pověření FTP a POP3 a další. Malware řídí botnet, který podle odhadů obsahuje přes 500 000 počítačů. (Co je to botnet? Mimochodem, je váš počítač zombie? A co je to zombie počítač? [MakeUseOf vysvětluje] Je váš PC zombie? A co je zombie počítač? Každopádně? [MakeUseOf vysvětluje] Přemýšleli jste někdy, kde jsou všechny internetového spamu pochází? Pravděpodobně každý den přijímáte stovky nevyžádaných e-mailů filtrovaných spamem. Znamená to, že tam jsou stovky a tisíce lidí, kteří sedí ...)

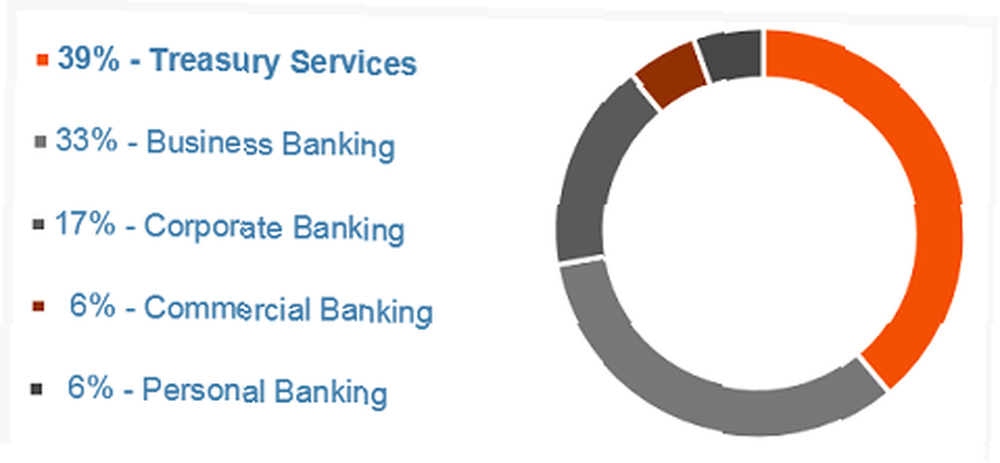

Malware se převážně zaměřuje na bankovní sektor v USA, přičemž 89 procent infikovaných zařízení bylo nalezeno v pokladnách, podnikových nebo komerčních bankovních zařízeních..

Obrázek Kredit: IBM X-Force

Obrázek Kredit: IBM X-Force

Nová varianta

Vědci z laboratoře McAfee Labs objevili novou variantu Pinkslipbot.

“Protože společnost UPnP předpokládá, že místní aplikace a zařízení jsou důvěryhodná, nenabízí žádnou ochranu zabezpečení a je náchylná ke zneužití jakýmkoli infikovaným počítačem v síti. Pozorovali jsme několik proxy serverů Pinkslipbot hostovaných na samostatných počítačích ve stejné domácí síti a také to, co se zdá být veřejným hotspotem Wi-Fi,” říká McAfee Anti-Malware Researcher Sanchit Karve. “Pokud víme, Pinkslipbot je první malware, který používá infikované počítače jako řídicí servery založené na HTTPS a druhý spustitelný malware, který používá UPnP pro předávání portů po nechvalně proslulém červu Conficker v roce 2008..”

Výzkumný tým McAfee (a další) se proto pokouší přesně určit, jak se infikovaný počítač stává proxy. Vědci se domnívají, že významnou roli hrají tři faktory:

- Adresa IP umístěná v Severní Americe.

- Vysokorychlostní připojení k internetu.

- Schopnost otevírat porty na internetové bráně pomocí UPnP.

Například malware stáhne obrázek pomocí služby Comcast'sSpeed Test, aby znovu zkontroloval, zda je k dispozici dostatečná šířka pásma.

Jakmile Pinkslipbot najde vhodný cílový počítač, malware vydá paket protokolu Simple Service Discovery Protocol, aby vyhledal internetová brána zařízení (IGD). IGD je následně zkontrolována z hlediska konektivity, přičemž pozitivním výsledkem je vytvoření pravidel pro předávání portů.

Výsledkem je, že jakmile autor malwaru rozhodne, zda je počítač vhodný k infekci, stáhne a nasadí trojský binární soubor. Toto je zodpovědné za komunikaci proxy řídicího serveru.

Je obtížné vyhladit

I když vaše antivirová nebo antispywarová sada úspěšně detekovala a odstranila QakBot / Pinkslipbot, existuje šance, že stále bude sloužit jako proxy proxy řídicího serveru pro malware. Váš počítač může být stále zranitelný, aniž byste si to uvědomovali.

“Pravidla pro přesměrování portů vytvořená společností Pinkslipbot jsou příliš obecná na to, aby se automaticky odstranila bez rizika náhodných chybných konfigurací sítě. A protože většina malwaru nezasahuje do přesměrování portů, řešení proti malwaru nemusí takové změny vrátit,” říká Karve. “Bohužel to znamená, že váš počítač může být stále zranitelný vůči vnějším útokům, i když váš antimalwarový produkt úspěšně odstranil všechny binární soubory Pinkslipbot ze systému..”

Malware obsahuje červy, viry, spyware, malware atd. Vysvětlení: Porozumění online hrozbám Viry, Spyware, Malware atd. Vysvětlení: Porozumění online hrozbám Když začnete přemýšlet o všech věcech, které by se při procházení Internetu mohly pokazit, web začíná vypadat jako docela děsivé místo. , což znamená, že se může sám replikovat prostřednictvím sdílených síťových jednotek a jiných vyměnitelných médií. Podle vědců z IBM X-Force to způsobilo uzamčení služby Active Directory (AD), což nutilo zaměstnance postižených bankovních organizací v režimu offline po dobu několika hodin najednou.

Stručný průvodce odebráním

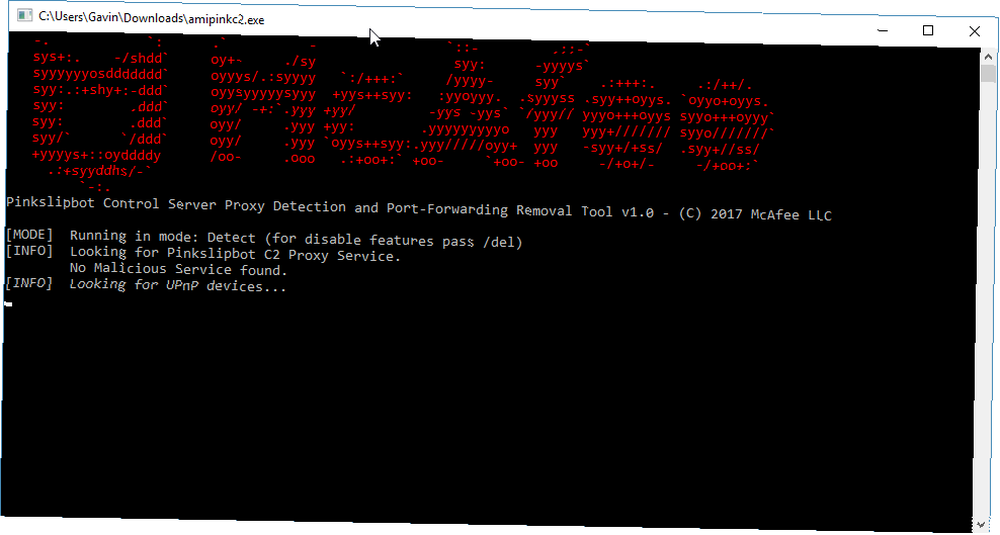

McAfee vydala Nástroj pro detekci proxy serveru Pinkslipbot a nástroj pro odebrání přesměrování portů (nebo PCSPDPFRT, zkrátka ... žertuji). Tento nástroj je k dispozici ke stažení zde. Kromě toho je zde k dispozici krátká uživatelská příručka [PDF].

Po stažení nástroje klikněte pravým tlačítkem myši a Spustit jako administrátor.

Nástroj automaticky prohledá váš systém “detekční režim.” Pokud nedochází k žádné škodlivé činnosti, nástroj se automaticky zavře bez provedení změn v systému nebo konfiguraci routeru.

Pokud však nástroj zjistí škodlivý prvek, můžete jednoduše použít / del příkaz k deaktivaci a odstranění pravidel pro přesměrování portů.

Vyhnout se detekci

Je poněkud překvapivé vidět bankovního trojana této sofistikovanosti.

Kromě výše zmíněného červa Conficker “informace o škodlivém používání UPnP malwarem jsou vzácné.” Přesněji řečeno, je to jasný signál, že zařízení IoT využívající UPnP jsou obrovským cílem (a zranitelností). Jakmile se zařízení internetu věcí stane všudypřítomnou, musíte uznat, že kybernetičtí zločinci mají jedinečnou příležitost. (Dokonce i vaše lednička je ohrožena! Inteligentní lednička Samsung se právě pwned. A co zbytek vašeho inteligentního domu? Inteligentní lednička Samsung se právě pwned. A co zbytek vašeho inteligentního domu? - Infosec firma Pen Test Parters. Implementace šifrování SSL společností Samsung nekontroluje platnost certifikátů.)

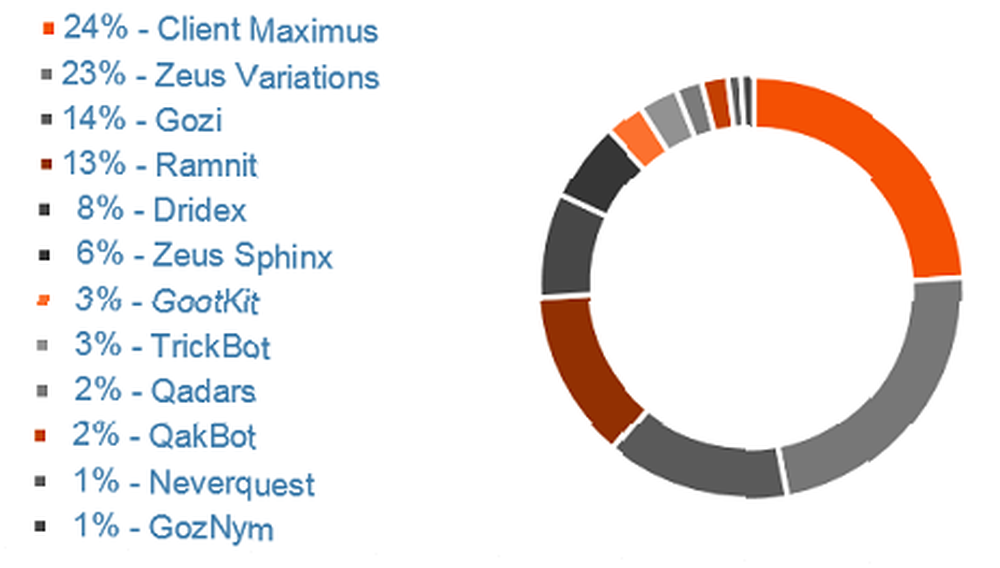

Ale zatímco Pinkslipbot přechází do obtížně odstranitelné varianty malwaru, stále je zařazena na 10. místo mezi nejrozšířenějšími typy škodlivého softwaru. Nejlepší místo si stále drží klient Maximus.

Obrázek Kredit: IMB X-Force

Obrázek Kredit: IMB X-Force

Zmírňování zůstává klíčem k tomu, abychom se vyhnuli finančnímu malwaru, ať už jde o podnik, podnik nebo domácí uživatele. Základní vzdělání proti phishingu Jak najít e-mail s phishingem Jak najít e-mail s phishingem Chytání phishingového e-mailu je těžké! Podvodníci představují PayPal nebo Amazon, snaží se ukrást vaše heslo a informace o kreditní kartě, protože jejich podvod je téměř dokonalý. Ukážeme vám, jak zjistit podvod. a další formy cílené škodlivé činnosti Jak podvodníci používají phishingové e-maily k cílovým studentům Jak podvodníci používají phishingové e-maily k cílovým studentům Počet podvodů zaměřených na studenty roste a mnoho z nich spadá do těchto pastí. Zde je to, co potřebujete vědět a co byste měli udělat, abyste se jim vyhnuli. jít masivním způsobem, jak zastavit vstup tohoto typu infekce do organizace - nebo dokonce do vašeho domova.

Ovlivněno Pinkslipbotem? Bylo to doma nebo ve vaší organizaci? Byli jste uzamčeni ze svého systému? Sdělte nám své zkušenosti níže!

Image Credit: akocharm přes Shutterstock