Harry James

0

1536

162

Pro kohokoli zasaženého ransomwarem CrypBoss, HydraCrypt a UmbreCrypt existují skvělé zprávy. Fabian Wosar, výzkumník ve společnosti Emsisoft, se jim podařilo je převrátit a připravil program, který je schopen dešifrovat soubory, které by jinak byly ztraceny.

Tyto tři malware programy jsou velmi podobné. Zde je to, co o nich potřebujete vědět a jak můžete své soubory získat zpět.

Setkání s rodinou CrypBoss

Vytváření malwaru vždy představovalo chalupu s miliardou dolarů. Vývojáři softwaru se špatným úmyslem píší nové malware programy a dražují je organizovaným zločincům v nejšpinavějších oblastech temného webu Cesta do skrytého webu: Průvodce pro nové výzkumníky Cesta do skrytého webu: Průvodce pro nové výzkumníky Tato příručka obsahuje na prohlídce mnoha úrovní hlubokého webu: databáze a informace dostupné v akademických časopisech. Nakonec dorazíme k branám Tor. .

Tito zločinci je pak distribuují daleko a široko, v procesu infikování tisíců strojů a vydělávání bezbožného množství peněz. Co motivuje lidi k hackování počítačů? Tip: Peníze Co motivuje lidi k hackování počítačů? Tip: Zločinci mohou pomocí technologie vydělávat peníze. Ty to víš. Byli byste však překvapeni, jak geniální mohou být, od hackování a opětovného prodeje serverů až po jejich rekonfiguraci jako lukrativní horníci bitcoinů. .

Zdá se, že se to stalo.

HydraCrypt i UmbreCrypt jsou lehce upravené varianty jiného škodlivého programu zvaného CrypBoss. Kromě sdíleného předku jsou distribuovány také pomocí soupravy Angler Exploit Kit, která používá k infikování obětí metodu stahování pomocí řízených zařízení. Dann Albright napsal rozsáhle o exploitujících soupravách. Takto vás hackují: Murky svět exploitujících souprav Takto hackne vás: Murky svět exploitujících souprav Scammers mohou používat softwarové sady k zneužití zranitelností a vytváření malwaru. Ale co jsou to vykořisťovací sady? Odkud přicházejí? A jak je lze zastavit? v minulosti.

V rodině CrypBoss bylo provedeno mnoho výzkumů některými z největších jmen ve výzkumu počítačové bezpečnosti. Zdrojový kód pro CrypBoss byl minulý rok propuštěn na PasteBin a bezpečnostní komunita ho téměř okamžitě pohltila. Koncem minulého týdne McAfee zveřejnil jednu z nejlepších analýz HydraCrypt, která vysvětlila, jak funguje na svých nejnižších úrovních.

Rozdíly mezi HydraCryptem a UmbreCryptem

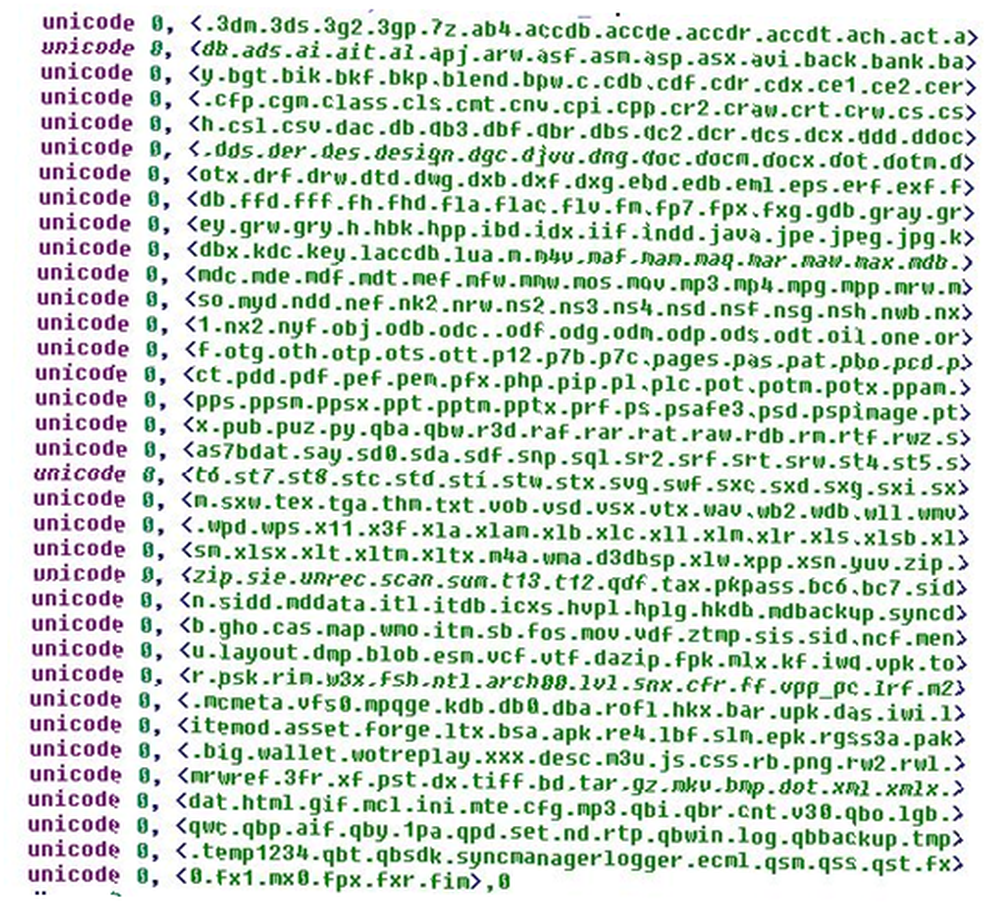

HydraCrypt a UmbreCrypt dělají totéž co se týče jejich základní funkce. Když poprvé infikují systém, začnou šifrovat soubory na základě jejich přípony, za použití silné formy asymetrického šifrování.

Mají také další non-core chování, které jsou docela běžné v ransomware softwaru.

Například umožňují útočníkovi nahrát a spustit další software do infikovaného počítače. Oba odstraní stínové kopie šifrovaných souborů, což znemožňuje jejich obnovení.

Snad největší rozdíl mezi těmito dvěma programy je způsob, jakým jsou “výkupné” soubory zpět.

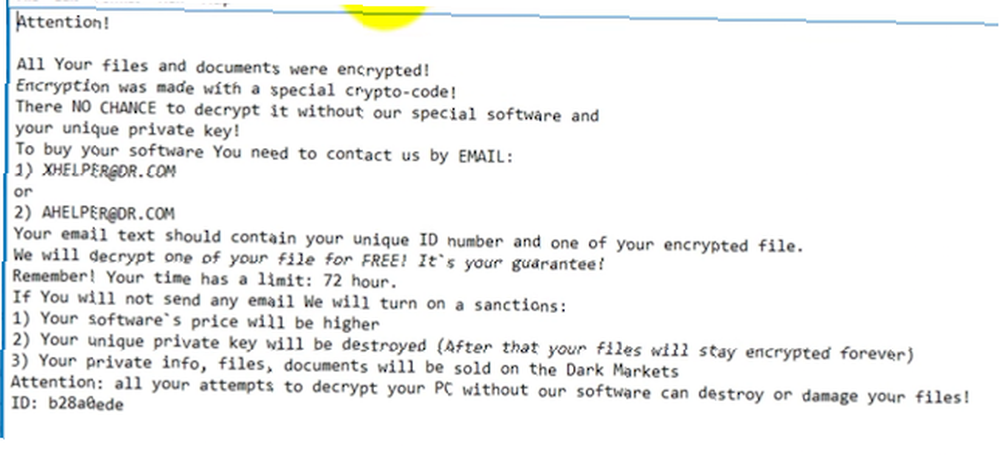

UmbreCrypt je velmi věcná. Říká obětem, že byly nakaženy, a není šance, že své soubory vrátí bez spolupráce. Aby oběť mohla zahájit dešifrovací proces, musí poslat e-mail na jednu ze dvou adres. Tyto jsou hostovány na “engineer.com” a “consultant.com” resp.

Krátce nato někdo z UmbreCrypt odpoví platebními informacemi. Oznámení o ransomware neříká oběti, kolik zaplatí, i když to oběti říká, že poplatek bude vynásoben, pokud nezaplatí do 72 hodin.

Naštěstí instrukce poskytované UmbreCrypt oběti říkají, aby jim e-mailem neposlal “hrozby a hrubost”. Oběti dokonce poskytují vzorový e-mailový formát.

HydraCrypt se mírně liší způsobem, jakým je jejich výkupné daleko více ohrožující.

Říkají, že pokud se oběť nezaplatí do 72 hodin, udělí sankci. Může to být zvýšení výkupného nebo zničení soukromého klíče, což znemožňuje dešifrování souborů.

Hrozí také, že zveřejní soukromé informace. Tady je, jak moc by se vaše identita mohla stát na temném webu Tady je to, jak moc by se vaše identita mohla stát na temném webu Je nepříjemné myslet na sebe jako na komoditu, ale na všechny vaše osobní údaje, od jméno a adresa k údajům o bankovním účtu, pro zločince online něco stojí. Kolik stojí za to? , soubory a dokumenty neplatičů na webu Dark. To z něj dělá trochu raritu mezi ransomwarem, protože to má za následek, že je mnohem horší, než aby se vaše soubory nedostaly zpět.

Jak získat zpět své soubory

Jak jsme již zmínili dříve, Fabian Wosar od Emisoftu byl schopen rozbít použité šifrování a vydal nástroj pro zpětné získání vašich souborů s názvem DecryptHydraCrypt.

Aby to fungovalo, musíte mít po ruce dva soubory. Mělo by se jednat o jakýkoli šifrovaný soubor plus nešifrovanou kopii tohoto souboru. Pokud máte na pevném disku dokument, který jste zálohovali na Disk Google nebo do svého e-mailového účtu, použijte tento.

Pokud to nemáte, stačí hledat šifrovaný soubor PNG a použít jakýkoli jiný náhodný soubor PNG, který si sami vytvoříte, nebo si jej stáhnete z internetu.

Poté je přetáhněte do dešifrovací aplikace. Poté se spustí do akce a začne se snažit určit soukromý klíč.

Měli byste být upozorněni, že to nebude okamžité. Dešifrovač bude dělat docela komplikovanou matematiku, aby zjistil svůj dešifrovací klíč, a tento proces může v závislosti na vašem procesoru trvat i několik dní..

Jakmile je dešifrovací klíč vypracován, otevře se okno a umožní vám vybrat složky, jejichž obsah chcete dešifrovat. Funguje to rekurzivně, takže pokud máte složku ve složce, musíte vybrat pouze kořenovou složku.

Stojí za zmínku, že HydraCrypt a UmbreCrypt mají vadu, kde je posledních 15 bytů každého šifrovaného souboru nenávratně poškozeno..

To by vás nemělo příliš trápit, protože tyto bajty se obvykle používají k vyplňování nebo nepodstatných metadat. Chmýří, v podstatě. Pokud však nemůžete otevřít dešifrované soubory, zkuste je otevřít pomocí nástroje pro obnovení souborů.

Žádné štěstí?

Existuje šance, že to pro vás nebude fungovat. To by mohlo být z několika důvodů. Nejpravděpodobnější je, že se snažíte spustit program ransomware, který není HydraCrypt, CrypBoss nebo UmbraCrypt.

Další možností je, že tvůrci malwaru jej upravili tak, aby používali jiný šifrovací algoritmus.

V tuto chvíli máte několik možností.

Nejrychlejší a nejslibnější sázka je výplata výkupného. Trochu se to liší, ale obvykle se pohybuje kolem značky 300 $ a vaše soubory se obnoví během několika hodin.

Mělo by být samozřejmé, že jednáte s organizovanými zločinci, takže neexistují žádné záruky, že soubory skutečně dešifrují, a pokud nejste šťastní, nemáte šanci na vrácení peněz.

Měli byste také zvážit argument, že platit tyto výkupné zachovává šíření ransomware, a nadále činí vývojářům finančně lukrativní psaní programů ransomware..

Druhou možností je počkat v naději, že někdo vydá dešifrovací nástroj pro malware, který vás napadl. To se stalo s CryptoLocker CryptoLocker je mrtvý: Zde je návod, jak můžete získat své soubory zpět! CryptoLocker je mrtvý: Zde je návod, jak můžete své soubory získat zpět! , když došlo k úniku soukromých klíčů z příkazového a řídicího serveru. Zde byl dešifrovací program výsledkem uniklého zdrojového kódu.

Na to však není žádná záruka. Poměrně často neexistuje žádné technologické řešení pro získání souborů zpět bez zaplacení výkupného.

Prevence je lepší než léčba

Nejúčinnějším způsobem, jak se vypořádat s programy ransomware, je samozřejmě zajistit, aby na prvním místě nebyl infikován. Přijetím několika jednoduchých opatření, jako je spuštění plně aktualizovaného antiviru a stahování souborů z podezřelých míst, můžete snížit vaše šance na nakažení.

Byli jste ovlivněni HydraCryptem nebo UmbreCryptem? Podařilo se vám získat zpět své soubory? Dejte mi vědět v komentářích níže.

Image Credits: Pomocí notebooku, prstem na touchpadu a klávesnici (Scyther5 přes ShutterStock), bitcoin na klávesnici (AztekPhoto přes ShutterStock)