Peter Holmes

0

1584

79

Malwaru směrovače, síťového zařízení a Internetu věcí je stále běžnější. Většina se zaměřuje na infikování zranitelných zařízení a jejich přidání do výkonných botnetů. Směrovače a zařízení internetu věcí (IoT) jsou vždy zapnutá, vždy online a čekají na pokyny. Perfektní krmivo pro botnet.

Ale ne veškerý malware je stejný.

VPNFilter je destruktivní hrozba malwaru pro směrovače, zařízení IoT a dokonce i některá zařízení připojená k síti (NAS). Jak zkontrolujete napadení virem VPNFilter? A jak to můžete vyčistit? Podívejme se blíže na VPNFilter.

Co je VPNFilter?

VPNFilter je sofistikovaná modulární varianta malwaru, která se primárně zaměřuje na síťová zařízení od široké řady výrobců i zařízení NAS. VPNFilter byl původně nalezen na síťových zařízeních Linksys, MikroTik, NETGEAR a TP-Link, jakož i na zařízeních QNAP NAS, s přibližně 500 000 infekcemi v 54 zemích.

Tým, který odkryl VPNFilter, Cisco Talos, nedávno aktualizoval podrobnosti týkající se malwaru, což naznačuje, že síťová zařízení od výrobců, jako jsou ASUS, D-Link, Huawei, Ubiquiti, UPVEL a ZTE, nyní vykazují infekce VPNFilter. V době psaní však nejsou ovlivněna žádná síťová zařízení Cisco.

Malware je na rozdíl od většiny ostatních malwaru zaměřených na IoT, protože přetrvává i po restartu systému, což ztěžuje jeho eradikaci. Zařízení, která používají své výchozí přihlašovací údaje nebo se známými zranitelnostmi v nultém dni, která neobdržela aktualizace firmwaru, jsou zvláště zranitelná.

Co dělá VPNFilter??

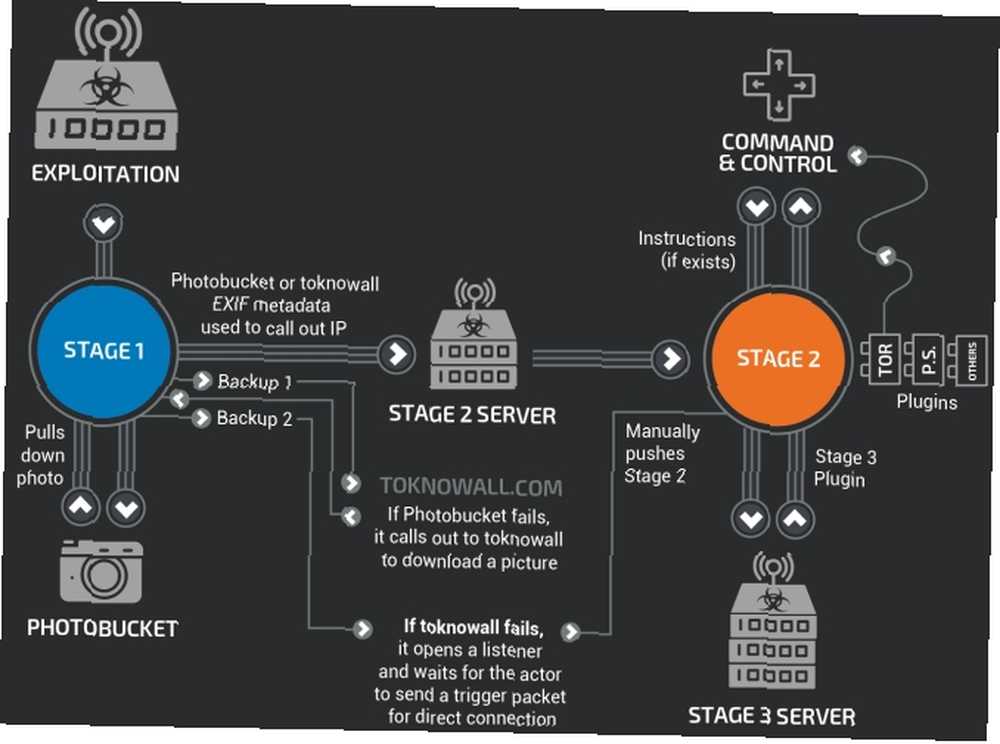

VPNFilter je tedy “vícestupňová, modulární platforma” které mohou způsobit destruktivní poškození zařízení. Kromě toho může také sloužit jako hrozba sběru dat. VPNFilter funguje v několika fázích.

Fáze 1: VPNFilter Stage 1 zřizuje předmostí na zařízení a kontaktuje svůj příkazový a řídicí server (C&C), aby stáhl další moduly a čekal na pokyny. Fáze 1 má také několik vestavěných redundancí k nalezení C a Cs fáze 2 v případě změny infrastruktury během nasazení. Malware VPNFilter 1. fáze také dokáže přežít restartování počítače, což z něj činí robustní hrozbu.

2. fáze: VPNFilter Stage 2 netrvá přes restart, ale přichází s širší škálou možností. Krok 2 může shromažďovat soukromá data, provádět příkazy a zasahovat do správy zařízení. Také ve volné přírodě existují různé verze 2. fáze. Některé verze jsou vybaveny destruktivním modulem, který přepisuje oddíl firmwaru zařízení, a poté se restartuje, aby se zařízení stalo nepoužitelným (malware v podstatě cihly router, IoT nebo NAS zařízení).

Etapa 3: Moduly VPNFilter Stage 3 fungují jako pluginy pro Stage 2 a rozšiřují funkčnost VPNFilter. Jeden modul funguje jako paketový sniffer, který shromažďuje příchozí provoz na zařízení a ukradne přihlašovací údaje. Další umožňuje bezpečně komunikovat malware Stage 2 pomocí Tor. Cisco Talos také našel jeden modul, který vstřikuje škodlivý obsah do provozu, který prochází zařízením, což znamená, že hacker může dodávat další využití dalším připojeným zařízením prostřednictvím routeru, IoT nebo NAS zařízení.

Kromě toho moduly VPNFilter “umožňují krádež pověření webové stránky a monitorování protokolů Modbus SCADA.”

Sdílení fotografií Meta

Další zajímavou (ale ne nově objevenou) vlastností škodlivého softwaru VPNFilter je použití služeb sdílení fotografií online k nalezení IP adresy jeho serveru C&C. Analýza Talos zjistila, že malware odkazuje na řadu adres URL Photobucket. Malware stáhne první obrázek v galerii, na který odkazuje URL a extrahuje IP adresu serveru skrytou v metadatech obrázku.

IP adresa “je extrahován ze šesti celých hodnot pro GPS šířku a délku v EXIF informacích.” Pokud se to nezdaří, malware 1. etapy spadne zpět do běžné domény (toknowall.com - více k této níže) ke stažení obrázku a pokusu o stejný proces.

Cílené paketové čichání

Aktualizovaná zpráva Talos odhalila některé zajímavé poznatky o modulu čichání paketů VPNFilter. Spíše než jen zvednutí všeho, má poměrně přísná pravidla, která se zaměřují na konkrétní typy provozu. Konkrétně přenos z průmyslových řídicích systémů (SCADA), které se připojují pomocí VPN VPN TP-Link R600, připojení k seznamu předdefinovaných IP adres (označující pokročilé znalosti jiných sítí a žádoucího provozu), jakož i datové pakety 150 bajtů nebo větší.

Craig William, vedoucí technologického lídra a vedoucí globálního dosahu v Talosu, řekl Arsovi, “Hledají velmi specifické věci. Nesnaží se shromáždit tolik provozu, kolik jen dokážou. Jsou po určitých velmi malých věcech, jako jsou přihlašovací údaje a hesla. Nemáme na to spoustu informací, než se zdá neuvěřitelně cílené a neuvěřitelně sofistikované. Stále se snažíme přijít na to, kdo to používali.”

Odkud pochází VPNFilter?

VPNFilter je považován za práci hackerské skupiny sponzorované státem. Že počáteční nárůst infekce VPNFilter byl pociťován převážně na Ukrajině, počáteční prsty směřovaly k otiskům prstů podporovaným Ruskem a hackerské skupině Fancy Bear.

Taková je však sofistikace malwaru, že neexistuje jasná geneze a žádná hackerská skupina, národní stát ani jinak nepokročila k získání malwaru. Vzhledem k podrobným pravidlům malwaru a cílení SCADA a dalších protokolů průmyslového systému se zdá, že herec národního státu je nejpravděpodobnější.

Bez ohledu na to, co si myslím, FBI věří, že VPNFilter je výtvor Fancy Bear. V květnu 2018 FBI zabavila doménu ToKnowAll.com, o které se předpokládalo, že byla použita k instalaci a příkazům malwaru VPNFilter 2. a 2. stupně. Zabavení domény jistě pomohlo zastavit okamžité šíření VPNFilteru, ale nerozdělilo hlavní tepnu; v červenci 2018 ukrajinský SBU v červenci 2018 zastavil útok VPNFilter na chemický závod.

VPNFilter také nese podobnosti s malware BlackEnergy, trojanem APT používaným proti širokému spektru ukrajinských cílů. I když to není zdaleka úplný důkaz, systémové cílení Ukrajiny pochází převážně z hackerských skupin s ruskými vazbami.

Jsem infikován VPNFilterem?

Je pravděpodobné, že váš router nesnáší malware VPNFilter. Ale vždy je lepší být v bezpečí než líto:

- V tomto seznamu zkontrolujte směrovač. Pokud nejste na seznamu, vše je v pořádku.

- Můžete se vydat na web Symantec VPNFilter Check. Zaškrtněte políčko a podmínky a stiskněte Spusťte kontrolu VPNFilter tlačítko uprostřed. Test je dokončen během několika sekund.

Jsem infikován VPNFilterem: Co mám dělat?

Pokud kontrola Symantec VPNFilter Check potvrdí, že je váš router napaden, máte jasný postup.

- Resetujte router a spusťte znovu kontrolu VPNFilter.

- Obnovte výchozí nastavení routeru.

- Stáhněte si nejnovější firmware pro svůj router a dokončete čistou instalaci firmwaru, nejlépe bez toho, aby se router během procesu připojil online.

Dále musíte dokončit úplná prověřování systému na každém zařízení připojeném k infikovanému routeru.

Vždy byste měli změnit výchozí přihlašovací údaje svého routeru a také všech zařízení IoT nebo NAS (zařízení IoT tento úkol neusnadňují. Proč internet věcí je největší noční můra zabezpečení Proč internet věcí je největší noční můra zabezpečení Jednoho dne přijedete z práce domů a zjistíte, že váš domácí bezpečnostní systém podporovaný cloudem byl porušen. Jak by se to mohlo stát? S internetem věcí (IoT) jste mohli najít tvrdou cestu.) Pokud je to možné. I když existují důkazy, že VPNFilter se může vyhnout některým firewallům, mít jednu nainstalovanou a správně nakonfigurovanou 7 jednoduchých tipů pro zabezpečení routeru a sítě Wi-Fi v minutách 7 jednoduchých tipů pro zabezpečení routeru a sítě Wi-Fi během minut Někdo čichá a odposlouchávat vaše Wi-Fi přenosy, krást vaše hesla a čísla kreditních karet? Věděli byste vůbec, jestli to někdo byl? Pravděpodobně ne, tak zabezpečte bezdrátovou síť pomocí těchto 7 jednoduchých kroků. pomůže udržet spoustu dalších nepříjemných věcí mimo vaši síť.

Dejte si pozor na malware směrovače!

Routerový malware je stále běžnější. Malware a zranitelnost IoT jsou všude a počet zařízení přicházejících do režimu online se zhorší. Váš směrovač je ústředním bodem pro data u vás doma. Přesto se mu nedostává téměř tolik bezpečnostní pozornosti jako jiná zařízení.

Jednoduše řečeno, váš router není bezpečný, jak si myslíte, že 10 způsobů, jak váš směrovač není tak bezpečný, jak si myslíte 10 způsobů, jak váš směrovač není tak bezpečný, jak si myslíte Zde je 10 způsobů, jak by váš router mohl hackeři a jednotky využít bezdrátovými únosci. .