Joseph Goodman

10

3572

762

Když mluvíme o bezpečnosti a soukromí, existuje několik běžných zkratek, které se vrhnou. Pravděpodobně jste narazili na prohlížeč Tor zaměřený na soukromí a anonymitu. A VPN se často vyskytují v běžných mediálních článcích. Existuje také jiná možnost: I2P.

Ale co zkratka soukromí vyhovuje vašim potřebám? Pojďme prozkoumat, co jsou I2P, Tor a VPN, a která z nich je pro vás ta pravá Tor vs. PirateBrowser vs. Anonymox: Porovnání soukromí a přístupu Tor vs PirateBrowser vs. Anonymox: Porovnání soukromí a přístupu Tor již není jedinou nabídkou prohlížeče bezpečný internetový zážitek zaměřený na soukromí. Nyní je k dispozici několik dalších silných možností. Ale jaké řešení je pro vás to pravé? Podívejme se na to. .

Tor

“Tor” název je odvozen od původního názvu softwarového projektu: The Onion Router. Software Tor řídí webový provoz prostřednictvím celosvětového systému propojených reléových uzlů. Toto je známé jako “směrování cibule” protože vaše data procházejí mnoha vrstvami.

Kromě vrstev šifruje Tor veškerý síťový provoz, včetně IP adresy dalšího uzlu. Šifrovaná data prochází několika náhodně vybranými relé, s jedinou vrstvou obsahující IP adresu pro následující uzel dešifrovanou během přenosu.

Konečný přenosový uzel dešifruje celý balíček a data odešle do svého konečného cíle bez odhalení - v každém okamžiku - zdrojové IP adresy.

Jak mohu použít Tor?

Prohlížeč Tor je nejjednodušší způsob, jak používat software Tor. Stáhněte si a nainstalujte prohlížeč stejně jako jakýkoli jiný software. Nastavení bude pokračovat i po prvním otevření Tor Browseru. Pak procházíte normálně. Bude to o něco pomalejší než obvykle - obávám se, že odeslání dat přes více relé vyžaduje čas.

Proč bych měl používat Tor?

Prohlížeč Tor šifruje všechny datové přenosy. Jako takový ji používá velké množství lidí: zločinci, novináři, hackeři / crackerové, vymáhání práva (ochrana komunikace a řešení trestných činů), vládní agentury a mnoho dalšího. Ve skutečnosti Tor začal život jako americký námořní výzkum a projekt DARPA. Napsali jsme dokonce průvodce, jak můžete použít skrytý web jako výzkumný nástroj Cesta do skrytého webu: Průvodce pro nové výzkumníky Cesta do skrytého webu: průvodce pro nové výzkumníky Tato příručka vás provede prohlídkou mnoho úrovní hlubokého webu: databáze a informace dostupné v akademických časopisech. Nakonec dorazíme k branám Tor. .

Prohlížeč Tor je také jednou z nejpřímějších cest k temnému webu (nezaměňovat se s hlubokým webem). 6 Známých rohů hlubokého webu, které byste mohli vlastně mít, jako 6 málo známých rohů hlubokého webu, které byste mohli skutečně vypadat Hluboký web má špatnou pověst - téměř každá špatná věc, na kterou si vzpomenete, je k dispozici. Existují však také některé opravdu skvělé věci, které byste si mohli vyzkoušet.). Tmavá síť je tzv “temně podbřišek” Co je to Deep Web? Je důležitější než si myslíte, co je to Deep Web? Je to důležitější než si myslíte Hluboký a tmavý web znějí strašidelně i nebezpečně, ale nebezpečí byla přehnaná. Zde je to, co ve skutečnosti jsou a jak k nim můžete přistupovat sami! pravidelných (někdy označovaných jako “povrch”) web, který denně procházíme. Kdykoli uslyšíte příběh o online trhu prodávajícím nezákonné látky a zboží, jedná se o web hostovaný na temné síti.

Tor ale není jen o bláznivých tajných trzích a tajných komunikacích Vzestup a pád Ross Ulbricht, AKA Dread Pirate Roberts Vzestup a pád Ross Ulbricht, AKA Dread Pirate Roberts Silk Road byla jako Amazon pro černý trh. Její vůdce, Dread Pirate Roberts, často zastával anti-založení, libertariánskou filozofii - ale co jiného o něm víme? . Můžete jej použít pro jiné, “normální” věci jako procházení Facebooku Jak procházet Facebook Over Tor v 5 krocích Jak procházet Facebook Over Tor v 5 krocích Chcete zůstat v bezpečí, když používáte Facebook? Sociální síť spustila .onion adresu! Zde je návod, jak používat Facebook na Tor. . Letecké společnosti například používají složité algoritmy, aby udržely přehled o zájmu o své lety a upravovaly cenu podle poptávky. Pokračujte na návštěvě stejného webu pomocí stejné IP a letecká společnost ví, že vás zajímá - ale cena se obvykle zvyšuje. Zkontrolujte stejné lety pomocí prohlížeče Tor a najdete zajímavé slevy.

Will Tor bude chránit mé soukromí?

Ano. Design Tor chrání soukromí zdola nahoru. Pokud právě používáte prohlížeč Tor Browser k procházení Internetu, nikoho nikam nebudeš varovat. Tvrdí obhájci soukromí však považují síť Tor za ohroženou. Program Národní bezpečnostní agentury (NSA) XKeyscore zaznamenává každého, kdo navštíví webovou stránku Tor. Váš zájem o soukromí zajistí, že vás NSA zacílí Váš zájem o soukromí zajistí, že vás NSA zacílí Ano, to je pravda. Pokud vám záleží na soukromí, můžete být přidán do seznamu. a stáhne Tor Browser. Dále třídí ty, které jej stahují a instalují jako “potenciální extremisté.”

ODOLAT. KE STAŽENÍ PROHLÍŽEČE. CHRÁTE VAŠE SOUKROMÍ.

- labia minora (@slavvvica) 5. května 2017

Takže jo, promiňte, teď jste na seznamu. (Přemýšlejí podobně o těch, kteří používají Linux, takže bych se příliš nebál.)

Tor šifruje pouze data odeslaná a přijatá v prohlížeči Tor (nebo v jiném prohlížeči používajícím software Tor). Nešifruje síťovou aktivitu pro celý váš systém.

Pro více informací o Tor se podívejte na způsoby, jak se vyhýbat ohroženým výstupním uzlům Tor 6 způsobů, jak zůstat v bezpečí před kompromitovanými výstupními uzly Tor 6 způsobů, jak zůstat v bezpečí před kompromitovanými výstupy Tor Uzly Tor je výkonný pro ochranu online soukromí, ale není t perfektní. Zde je návod, jak zůstat v bezpečí před ohroženými výstupními uzly Tor. .

I2P

Invisible Internet Project (I2P) je česnekový směrovací protokol. Toto je varianta směrovacího protokolu cibule používaného Torem.

I2P je “anonymní překryvná síť.” Protokol směrování česneku šifruje více zpráv společně, což ztěžuje analýzu datového přenosu a současně zvyšuje rychlost síťového provozu. Česnek směrování má své jméno od skutečného česneku. Každá zpráva je “stroužky česneku,” přičemž celý šifrovaný svazek představuje “žárovka.” Každá šifrovaná zpráva má svou vlastní specifickou doručovací instrukci a každý koncový bod funguje jako kryptografický identifikátor (přečtěte si jeden z veřejných klíčů).

Každý klient I2P (router) vytváří řadu příchozích a odchozích připojení “tunely” - přímá síť typu peer-to-peer (P2P). Hlavní rozdíl mezi I2P a ostatními P2P sítěmi, které jste použili, je individuální výběr délky tunelu. Délka tunelu je faktorem anonymity, latence a osobní propustnosti a je součástí individuálního modelu vzájemného ohrožení.

Výsledkem je, že co nejmenší počet rovnocenných přenosových zpráv podle modelu hrozby odesílatele a příjemce každého rovnocenného počítače.

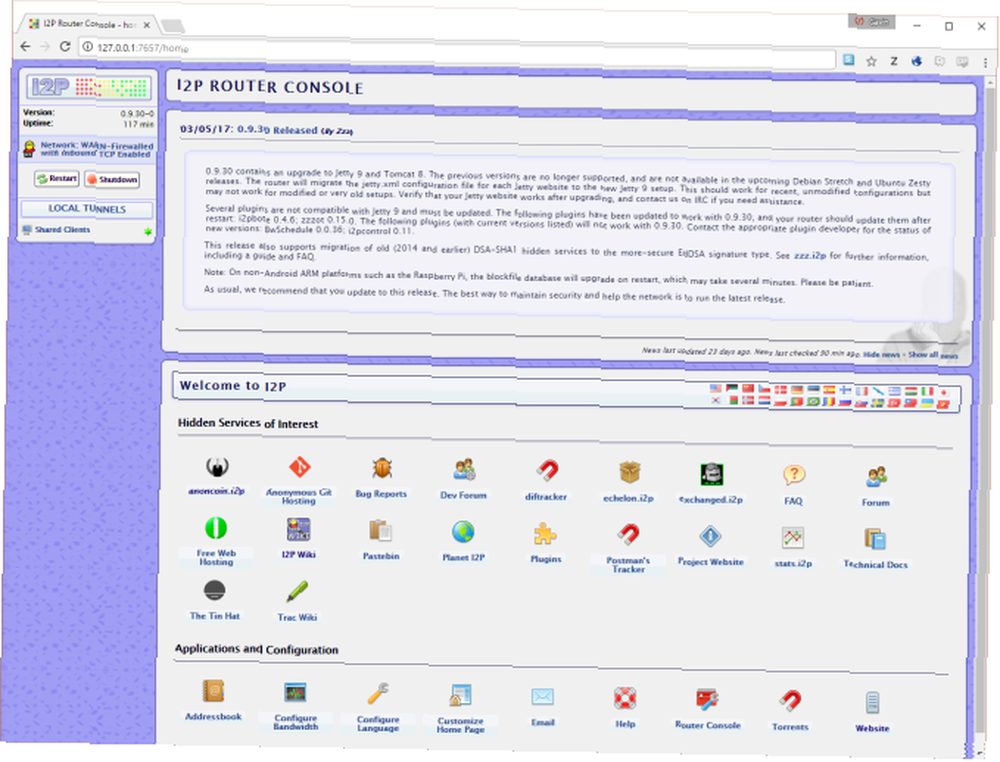

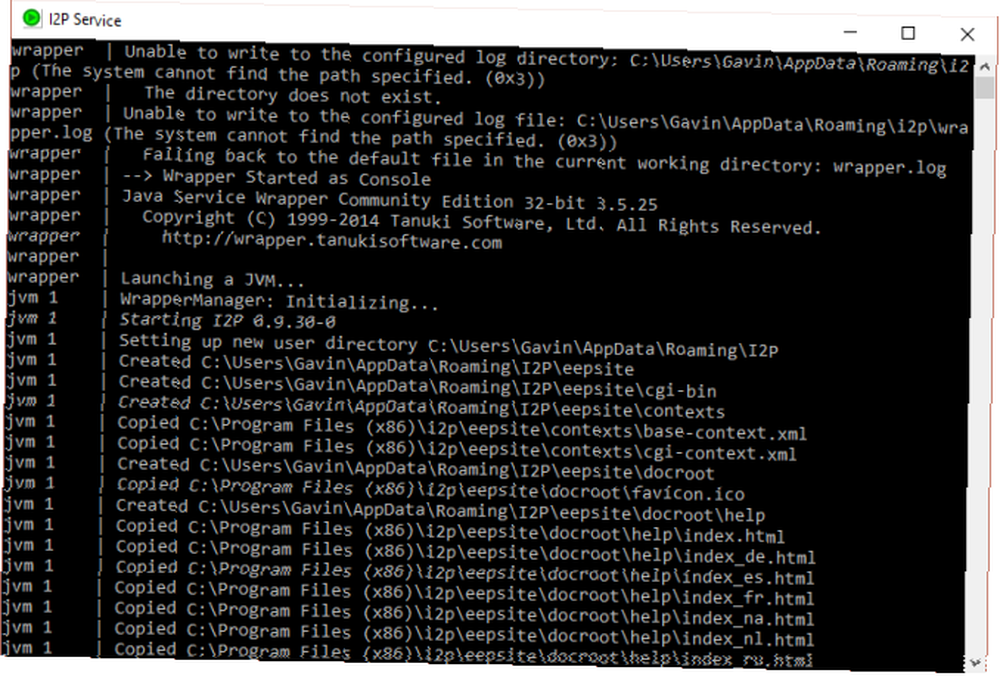

Jak mohu použít I2P?

Nejjednodušší způsob použití I2P je stažení a instalace oficiálního instalačního balíčku. Po instalaci otevřete Spustit I2P (restartovatelný). Tím se otevře internetová stránka místně hostovaná v Internet Exploreru, výchozí prohlížeč I2P (můžete to později změnit). Toto je konzola směrovače I2P nebo jinými slovy virtuální směrovač používaný k udržování připojení I2P. Také si všimnete příkazového okna I2P Service - ignorujte to a nechte jej běžet na pozadí.

Zprovoznění služby I2P může trvat několik minut, zejména během prvního spuštění. Udělejte si čas na konfiguraci nastavení šířky pásma.

I2P umožňuje svým uživatelům vytvářet a hostovat skryté webové stránky, známé jako “eepsites.” Pokud chcete přistupovat k eepsite, musíte svůj prohlížeč nastavit tak, aby používal konkrétní proxy server I2P. Podrobnosti o konfiguraci serveru proxy I2P najdete zde.

Proč bych měl používat I2P?

I2P a Tor nabízejí podobné zážitky z prohlížení z větší části. V závislosti na konfiguraci šířky pásma I2P je pravděpodobně o něco rychlejší než Tor Browser a běží z pohodlí vašeho stávajícího prohlížeče. I2P je plná skrytých služeb, z nichž mnohé jsou rychlejší než jejich ekvivalenty založené na Tor - obrovské plus, pokud jste frustrováni někdy rozzlobenou sítí Tor.

I2P běží vedle vašeho běžného internetového připojení a šifruje provoz vašeho prohlížeče. I2P však není nejlepším nástrojem pro anonymní procházení otevřeného webu. Omezený počet outproxies (kde se váš provoz znovu připojí) “pravidelný” internetový provoz) znamená, že je při použití tímto způsobem mnohem méně anonymní.

Chrání I2P mé soukromí?

Stručně řečeno, ano. Chrání vaše soukromí velmi dobře, pokud jej nepoužíváte pro běžné prohlížení webu. A dokonce i tehdy by to vyžadovalo značné prostředky k izolování vašeho webového provozu. I2P používá distribuovaný model P2P, aby zajistil, že je obtížné dokončit sběr dat, shromažďování statistik a přehledy v síti. Protokol směrování česneku dále šifruje více zpráv společně, což ztěžuje provádění analýzy provozu.

Tunely I2P, o nichž jsme hovořili dříve, jsou jednosměrné: data proudí pouze jednou cestou. Jeden tunel dovnitř, jeden tunel ven. To samo o sobě poskytuje větší anonymitu pro všechny vrstevníky.

I2P šifruje pouze data odeslaná a přijatá prostřednictvím konfigurovaného prohlížeče. Nešifruje síťovou aktivitu pro celý váš systém.

VPN

Nakonec máme virtuální privátní síť (VPN). VPN funguje odlišně pro Tor i I2P. Namísto soustředění se výhradně na šifrování provozu prohlížeče VPN šifruje veškerý příchozí a odchozí síťový provoz. V tomto smyslu nabízí běžným uživatelům snadnou cestu k ochraně jejich dat, ale existují určité námitky, které prozkoumáme za chvíli.

Jak funguje VPN

Normálně, když odešlete požadavek (např. Kliknete na odkaz ve webovém prohlížeči nebo spustíte Skype pro videohovor), váš požadavek se pinguje serveru, který má zadaná data, a vrátí se vám. Datové připojení je obvykle nezabezpečené a přístup k němu má kdokoli s dostatečnými znalostmi počítačů (zejména pokud používá spíše standardní HTTP než HTTPS).

VPN se připojí k předdefinovanému soukromému serveru (nebo serverům) a vytvoří přímé připojení zvané a “tunel” Krátký průvodce terminologií VPN pro MakeUseOf Krátký průvodce terminologiemi VPN pro MakeUseOf Potřeba bezpečného připojení k internetu nikdy nebyla tak důležitá. VPN je skvělý způsob, jak zabránit nechtěnému snoopingu v internetovém provozu. Jsme tady, abychom prořezali žargon VPN. (ačkoli s nárůstem používání VPN, tento termín není viděn tak často). Přímé spojení mezi vaším systémem a serverem VPN je šifrováno stejně jako všechna vaše data.

Přístup k VPN je možný prostřednictvím klienta, který nainstalujete do svého počítače. Většina sítí VPN používá kryptografii veřejného klíče Jak funguje šifrování a je skutečně bezpečný? Jak funguje šifrování a je opravdu bezpečný? . Když otevřete klienta VPN a přihlásíte se svými přihlašovacími údaji, vymění si veřejný klíč 3 Základní podmínky zabezpečení, které potřebujete porozumět 3 Základní podmínky zabezpečení, které potřebujete porozumět Zmatený šifrováním? Nepochopení OAuth nebo zkamenělý Ransomware? Podívejme se na některé z nejčastěji používaných bezpečnostních termínů a přesně na to, co znamenají. , potvrzení připojení a ochrana síťového provozu.

Proč bych měl používat VPN?

VPN šifruje váš síťový provoz. Vše, co zahrnuje připojení k internetu ve vašem systému, je v bezpečí před zvědavýma očima. Také došlo k masivnímu nárůstu popularity VPN. Jsou mimořádně užitečné pro:

- Zabezpečení dat pomocí veřejného připojení Wi-Fi.

- Přístup k obsahu s omezeným přístupem k regionu.

- Další vrstva zabezpečení při přístupu k citlivým informacím.

- Chrání vaše soukromí před vládou nebo jinými invazivními agenturami.

Chrání VPN moje soukromí

Ano, VPN bude chránit vaše soukromí - ale tady přicházejí ty výzvy, na které jsem se zmínil dříve. Jako většina věcí platí i to, co dostanete. Existuje mnoho bezplatných poskytovatelů VPN, ale ne vždy vás chrání tak důkladně, jak si myslíte.

Mnoho poskytovatelů VPN například udržuje záznamy všech uživatelů a jejich internetový provoz. Šifrovaná data jsou tedy bezpečně přicházející do počítače i z něj a ze serveru a ze serveru, a přesto existuje protokol o tom, co jste dělali. A zatímco většina poskytovatelů VPN se vás nehodlá obrátit na úřady, jsou ze zákona povinni předat to, co vědí, jsou-li předloženy s předvoláním. Pokud chcete skutečně bezpečné a bezlogové připojení, podívejte se na těchto šest VPN zaměřených na soukromí.

Sítě VPN jsou vynikajícím a snadným způsobem, jak získat zpět určité soukromí, aniž byste museli měnit svůj běžný prohlížeč nebo měnit své obecné návyky prohlížení a používání internetu. Pokud uvažujete o této možnosti, můžete se také podívat na použití přepínače zabíjení VPN. Co je přepínač zabíjení VPN? Zde je Proč potřebujete jeden Co je to VPN Kill Switch? Zde je Proč potřebujete jeden Co se stane, když vaše VPN přestane fungovat? Nešifrovaná data jsou odesílána přes internet. Abyste tomu zabránili, potřebujete přepínač zabíjení VPN. .

Shrnutí Tor vs. I2P vs. VPN

Pokud chcete super-soukromé prohlížení, přístup k cibulovým webům a temnému webu a nevadí vám mírný pokles rychlosti internetu, zvolte Tor.

Pokud chcete super-soukromý přístup ke skrytým službám a nástrojům pro zasílání zpráv napříč distribuovanou sítí vrstevníků a stále vám nevadí mírný pokles rychlosti internetu, vyberte I2P.

A konečně, pokud chcete zašifrovat veškerý příchozí a odchozí síťový provoz a opravdu vám nevadí mírný pokles rychlosti internetu, vyberte VPN.

Někteří se rozhodnou používat prohlížeč Tor pomocí bezdrátové VPN bez logů. Jiní jednoduše spustí bezplatnou síť VPN, když chtějí získat přístup k online bankovnictví v místní kavárně (to je velmi rozumné). Bez ohledu na to je VPN nyní důležitou součástí dostupné technologie zabezpečení a ochrany osobních údajů, kterou bych každému rád poradil.

A pokud vás zajímá možnost VPN, ale nejste si jisti, která je pro vás nejlepší, začněte naší kontrolou na recenzi sítě Surfshark VPN. Recenze sítě Surfshark VPN: Dostupná, flexibilní a výkonná recenze VPN sítě Surfshark: Dostupná, flexibilní a výkonná pro důvěryhodnou VPN? Zjistěte, zda je Surfshark tou pravou volbou pro ochranu vašeho online soukromí. .

Image Credits: ImageFlow / Shutterstock