Owen Little

0

2857

616

Internet věcí drží obrovské množství slibu. Každé zařízení, se kterým spolupracujeme, je v některých funkcích propojeno a přináší každému levnou inteligentní domácí technologii. To je pouze jedna z možností. Internet bohužel je bohužel stejně vzrušující, jak zní svět plně propojený se sítí, a neustále je žalostně nejistý..

Skupina bezpečnostních vědců z Princetonské univerzity tvrdí, že internet věcí je tak žalostně nejistý, že i šifrovaný síťový provoz je snadno rozpoznatelný Jak funguje šifrování a je skutečně bezpečný? Jak funguje šifrování a je skutečně bezpečný? .

Existuje nějaká podstata jejich tvrzení, nebo je to jiná “Standard” IoT hit-kus? Podívejme se na to.

Pečené

Problém je v tom, že jednotlivá zařízení mají individuální bezpečnostní profily. A některá nastavení zabezpečení přicházejí do zařízení zapečená. To znamená, že koncoví uživatelé nemohou změnit nastavení zabezpečení.

Nastavení, která jsou stejná pro tisíce shodných produktů.

Můžete vidět obrovský problém se zabezpečením, proč je internet věcí největší noční můra zabezpečení, proč internet věcí je největší noční můra zabezpečení Jednoho dne přijedete z práce domů a zjistíte, že váš domácí bezpečnostní systém podporovaný cloudem byl porušen. . Jak se to mohlo stát? S internetem věcí (IoT) byste to mohli najít tvrdě. .

V kombinaci s obecným nedorozuměním (nebo je to naprostá neznalost?) Ohledně toho, jak snadné je vhodné zařízení IoT pro nekalé činnosti, a je zde skutečný globální problém.

Například výzkumný pracovník v oblasti bezpečnosti, když hovořil s Brianem Krebsem, předal, že byli svědky špatně zabezpečených internetových směrovačů používaných jako proxy servery SOCKS, otevřeně inzerovaných. Spekulovali, že by bylo snadné používat internetové kamery a jiná zařízení internetu věcí pro stejné a nesčetné další účely.

A měli pravdu.

Na konci roku 2016 bylo vidět masivní Útok DDoS. “Masivní,” říkáš? Ano: 650 Gb / s (to je asi 81 GB / s). Bezpečnostní vědci z Impervy, kteří zaznamenali útok, poznamenali analýzou užitečného zatížení, že většina energie pochází z ohrožených zařízení IoT. Daboval “Leet” po řetězci znaků v užitečném zatížení Takto pracují softwaroví instalátoři v systémech Windows, macOS a Linux Takto pracují softwaroví instalátoři v systémech Windows, MacOS a Linux Moderní operační systémy vám nabízejí snadné metody nastavení nových aplikací. Co se však vlastně stane, když spustíte instalační program nebo zadáte tento příkaz? , jedná se o první botnet IoT, který soupeří s Mirai (obrovský botnet, který se zaměřil na renomovaného bezpečnostního výzkumníka a novináře Briana Krebse).

IoT čichání

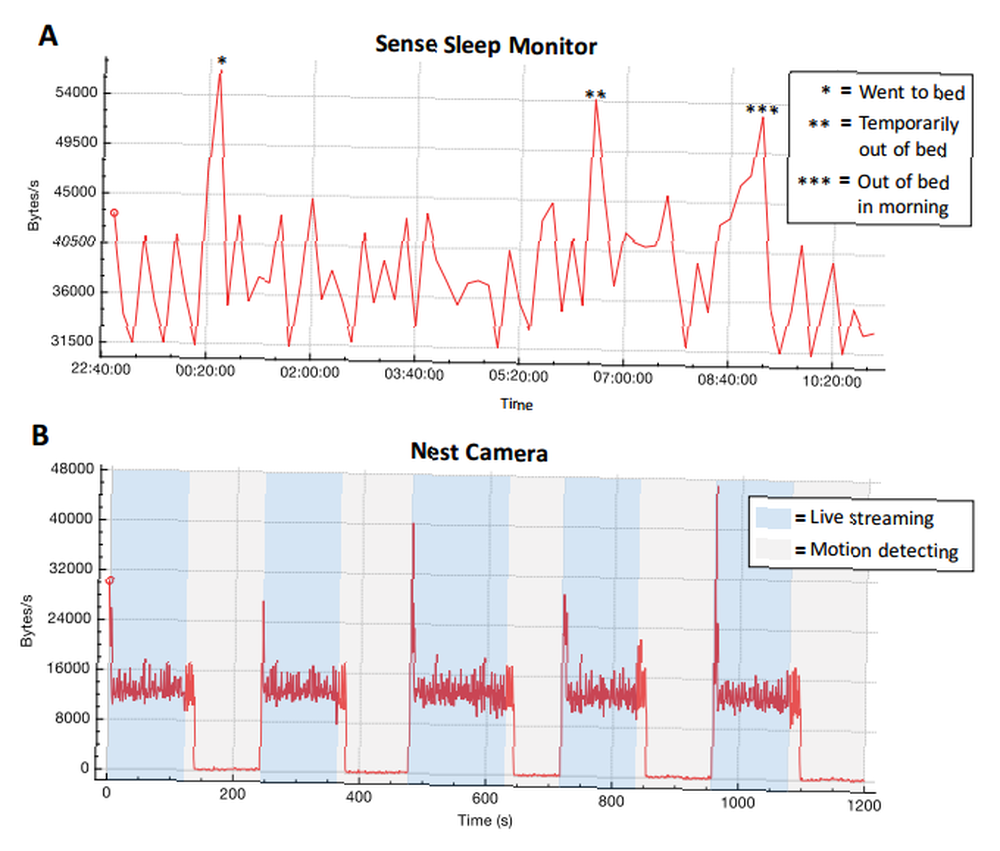

Výzkumný dokument z Princetonu s názvem Inteligentní domov není hrad [PDF], zkoumá myšlenku, že “pasivní síťoví pozorovatelé, jako jsou poskytovatelé internetových služeb, by mohli potenciálně analyzovat síťový provoz IoT a odvodit citlivé údaje o uživatelích.” Vědci Noah Apthorpe, Dillon Reisman a Nick Feamster se na to dívají “monitor smyslného spánku 6 inteligentních pomůcek, které vám pomohou lépe spát 6 inteligentních pomůcek, které vám pomohou lépe spát Není dobrý spánek nikdy není dobrým způsobem, jak začít den. Naštěstí existuje spousta domácích pomůcek, které vám mohou pomoci získat skvělý noční spánek. , bezpečnostní kamera Nest Cam Indoor, přepínač WeMo a Amazon Echo.”

Jejich závěr? Otisky prstů z každého zařízení jsou rozpoznatelné, i když jsou šifrovány.

- Nest Cam - Pozorovatel může odvodit, když uživatel aktivně monitoruje posuv, nebo když kamera detekuje pohyb ve svém zorném poli.

- Smysl - Pozorovatel může odvodit spací vzorce uživatele.

- WeMo - Pozorovatel může zjistit, kdy je fyzické zařízení v inteligentním domě zapnuto nebo vypnuto.

- Echo - Pozorovatel může zjistit, kdy uživatel komunikuje s inteligentním osobním asistentem.

Přístup k paketům

Papír Princetonu předpokládá, že útočník čichá (zachycuje) pakety (data) přímo od poskytovatele internetových služeb. Jejich analýza vychází přímo z metadat paketů: záhlaví paketů IP, záhlaví paketů TCP a sazby odesílání a přijímání. Bez ohledu na bod odposlechu, pokud máte přístup k paketům v přechodu, můžete se pokusit interpretovat data.

Vědci použili třístupňovou strategii k identifikaci zařízení internetu věcí připojených k jejich provizorní síti:

- Oddělte provoz do paketových toků.

- Streamování štítků podle typu zařízení.

- Zkontrolujte rychlost provozu.

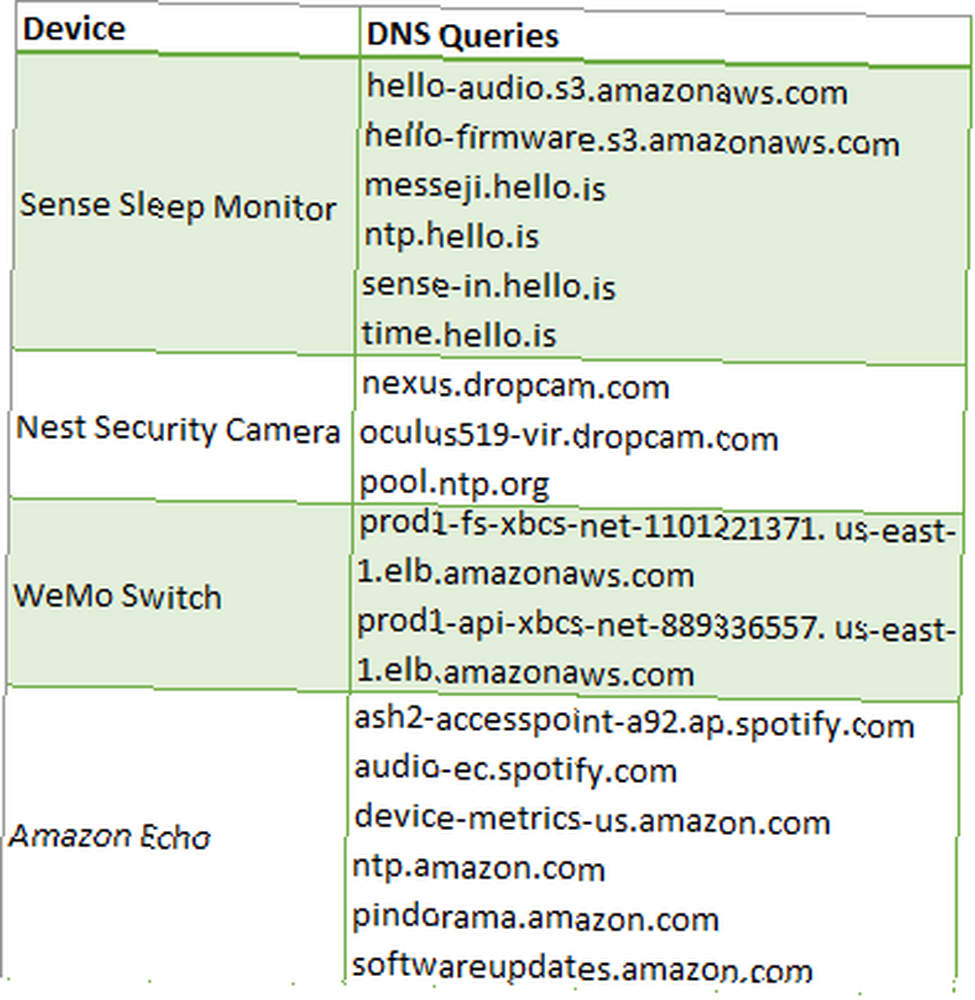

Tato strategie odhalila, že i když zařízení komunikuje s více službami, potenciálním útočníkem “obvykle stačí identifikovat jediný tok, který kóduje stav zařízení.” Níže uvedená tabulka například zobrazuje dotazy DNS spojené s každým tokem, mapované na konkrétní zařízení.

Výsledky výzkumu vycházejí z několika předpokladů, z nichž některé jsou specifické. Data pro monitor spánku Sense předpokládají, že uživatelé “pouze přestat používat svá zařízení bezprostředně před spaním, aby všichni v domácnosti spali současně a nesdíleli svá zařízení a aby uživatelé neopouštěli svá ostatní zařízení, aby během spánku prováděli úkoly nebo aktualizace náročné na síť..”

Šifrování a závěry

BII odhaduje, že do roku 2020 bude online 24 miliard zařízení internetu věcí. Seznam OWASP (Open Web Application Security Project) - seznam nejlepších Vulnerabilitů IoT je následující:

- Nezabezpečené webové rozhraní.

- Nedostatečná autentizace / autorizace.

- Nezabezpečené síťové služby.

- Nedostatek šifrování přenosu.

- Ochrana osobních údajů.

- Nezabezpečené cloudové rozhraní.

- Nezabezpečené mobilní rozhraní.

- Nedostatečná konfigurovatelnost zabezpečení.

- Nezabezpečený software / firmware.

- Špatná fyzická bezpečnost.

OWASP tento seznam vydal v roce 2014 - a od té doby neviděl žádnou aktualizaci zranitelnosti zůstávají stejné. A jak uvádí vědci z Princetonu, je překvapivé, jak snadno by pasivní pozorovatel sítě mohl odvodit šifrovaný provoz inteligentních domů. Nevěřte těmto 5 mýtům o šifrování! Nevěřte těchto 5 mýtů o šifrování! Šifrování zní složitě, ale je mnohem jednodušší, než si většina myslí. Přesto se možná budete cítit příliš tmavě na to, abyste mohli šifrování používat, takže pojdeme o některých mýtech šifrování! .

Výzvou je nasazení integrovaných řešení IoT VPN nebo dokonce přesvědčování výrobců zařízení IoT, že větší bezpečnost stojí za to (na rozdíl od nutnosti).

Důležitým krokem by bylo rozlišení mezi typy zařízení. Některá zařízení IoT jsou ze své podstaty citlivější na soukromí, jako je integrované lékařské zařízení versus Amazon Echo. Použitá analýza používá pouze rychlost odesílání / přijímání šifrovaného provozu k identifikaci chování uživatele - není nutná žádná hloubková kontrola paketů. A zatímco další integrované bezpečnostní funkce mohou mít nepříznivý dopad na výkonnost zařízení internetu věcí, odpovědnost za jejich zajištění nesou výrobci nějaký zdání bezpečnosti koncovým uživatelům.

Zařízení internetu věcí jsou stále všudypřítomnější. Odpovědi na otázky týkající se ochrany osobních údajů se nepřicházejí snadno a výzkum takovýto dokonale ilustruje tyto obavy.

Přivítali jste do svého života inteligentní dům a zařízení internetu věcí? Máte obavy z toho, že jste tento průzkum viděli v soukromí? Jaké zabezpečení by podle vás měli být výrobci povinni instalovat do každého zařízení? Sdělte nám své myšlenky níže!