Lesley Fowler

0

2876

330

Rok 2017 byl pro online bezpečnost špatným rokem Hlavní události kybernetické bezpečnosti roku 2017 a co vám udělali Hlavní události kybernetické bezpečnosti roku 2017 a co vám udělali Byli jste v roce 2017 obětí hacku? Miliardy byly v tom, co bylo v kybernetické bezpečnosti jasně nejhorší rok. S tolika děními jste možná zmeškali některá porušení: pojďme shrnout. . Vzestup ransomwaru Globální útok Ransomware a jak chránit svá data Globální útok Ransomware a jak chránit svá data Masivní kybernetický útok zasáhl počítače po celém světě. Byl jste ovlivněn vysoce virulentním samoreplikujícím se ransomwarem? Pokud ne, jak můžete chránit svá data bez zaplacení výkupného? dominoval na začátku roku, zatímco porušení dat (včetně nechvalně proslulého hackera Equifax Equihax: jedno z nejnápadnějších porušení všech dob Equihax: jedno z nejnápadnějších porušení všech dob Přerušení Equifaxu je nejnebezpečnější a trapné, narušení bezpečnosti všech dob. Ale znáte všechna fakta? Byl jste ovlivněn? Co s tím můžete dělat? Zjistěte zde.).

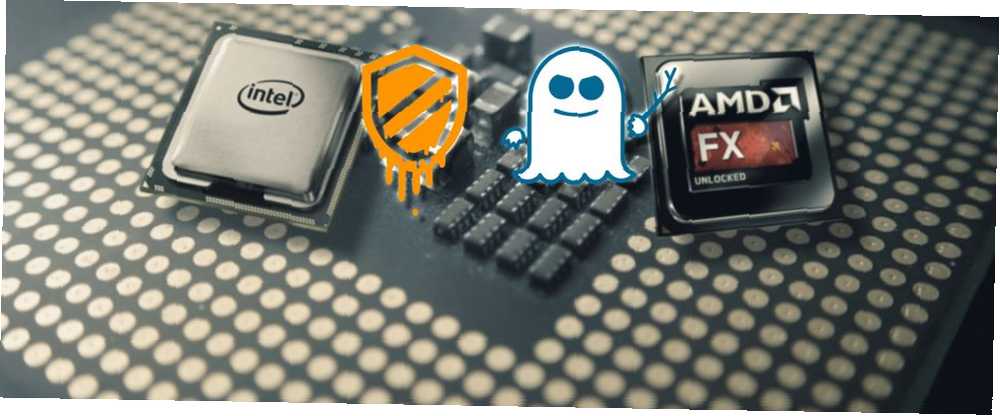

Ke konci roku se začaly šířit zvěsti o obrovské bezpečnostní chybě s procesory Intel. Stejně jako slunce vyšlo v roce 2018, vědci uvolnili záplavu informací o dvou nových zneužitích: Meltdown a Specter. Oba ovlivňují CPU.

Meltdown primárně ovlivňuje procesory Intel a je (relativně) snadno opravitelný. Abychom přidali palivo do ohně, reakce Intelu na vadu vyvolala ostrou kritiku ze strany bezpečnostního průmyslu. Spectre má potenciál ovlivnit téměř každý moderní procesor napříč všemi výrobci a z dlouhodobého hlediska bude náročnější z obou využití. Abychom však získali představu o tom, jak závažné jsou tyto dvě nedostatky a jak vás ovlivňují, musíme se nejprve podívat, jak CPU funguje.

Uvnitř CPU

Základní procesorová jednotka (CPU) je jednou z nejdůležitějších částí vašeho počítače a je často označována jako mozek operace. CPU vezme instrukce z vaší RAM, dekóduje je a nakonec provede požadovanou akci. Toto je známé jako cyklus načtení-dekódování-provedení Co je CPU a co dělá? Co je CPU a co dělá? Výpočtové zkratky jsou matoucí. Co je vlastně CPU? A potřebuji čtyřjádrový nebo dvoujádrový procesor? A co AMD nebo Intel? Jsme tu, abychom vám pomohli vysvětlit rozdíl! , a je páteří všech CPU.

Teoreticky je tato operace vždy předvídatelná, když RAM předává všechny instrukce v pořadí do CPU k provedení. Procesory reálného světa jsou však složitější než tyto a často zpracovávají více instrukcí současně. Protože se procesory rychlejší, hlavní překážkou je rychlost přenosu dat mezi RAM a CPU.

Za účelem zvýšení výkonu bude mnoho procesorů provádět provádění mimo pořadí, pokud ještě nebyla instrukce načtena z paměti RAM. Pokud se však kód větví, musí CPU co nejlépe odhadnout, která větev má následovat, což se nazývá predikce větve. CPU pak může učinit tento jeden krok dále a začít spekulativně provádět predikovaný kód.

Po načtení chybějících pokynů může CPU uvolnit jakoukoli prediktivní nebo spekulativní akci, jako by k tomu nikdy nedošlo. Meltdown i Specter však tyto mechanismy používají, aby odhalily citlivá data.

Intel's Meltdown

Meltdown je v současné době více sporný z obou exploitů a týká se pouze procesorů Intel (ačkoli některé zprávy naznačují, že procesory AMD mohou být také zranitelné). Jádro je jádrem operačního systému vašeho počítače. Linuxové jádro: vysvětlení v podmínkách Laymanu Linuxové jádro: vysvětlení v podmínkách Laymana Existuje pouze jedna faktická věc, kterou mají Linuxové distribuce společného: linuxové jádro. Ale i když se o tom často mluví, mnoho lidí opravdu neví, co přesně to dělá. a má úplnou kontrolu nad systémem. Protože má tak komplexní kontrolu, přístup k jádru vašeho systému je omezený.

Implementace spekulativního spuštění společnosti Intel však umožňuje preventivní přístup k jádru před provedením kontroly přístupu. Po dokončení kontroly je spekulativní přístup zablokován, ale tato krátká doba je dostatečná k odhalení dat mapovaných v jádře. Tato data by se mohla pohybovat od dat aplikace po hesla a šifrovací klíče. Využití je použitelné pro téměř všechny procesory Intel na téměř všech operačních systémech včetně Linux, MacOS, Windows, virtualizačních prostředí, jako je VMware, a dokonce i serverů cloud computingu, jako jsou Windows Azure a Amazon Web Services (AWS)..

#Meltdown in Action: Vyrovnávací paměť (verze GIF) #intelbug #kaiser / cc @ misc0110 @lavados @StefanMangard @yuvalyarom pic.twitter.com/x46zvm60Mc

- Moritz Lipp (@mlqxyz), 4. ledna 2018

Využití bylo původně nalezeno v projektu Google Zero v polovině roku 2017 a nezávisle na něm byly uvedeny další dvě výzkumné skupiny. Všichni před zveřejněním tuto chybu odhalili příslušným vývojářům a výrobcům hardwaru. To znamenalo, že v době, kdy se zneužití stalo veřejnou znalostí, AWS, Windows, MacOS a Linux dostaly všechny aktualizace, aby tomuto útoku zabránily.

Prevence je prováděním “Izolace tabulky jádra” což ztěžuje přístup k jádru. To však také znamená, že operace budou pomalejší a dřívější zprávy naznačují, že může dojít ke snížení výkonu o 5 až 30 procent po aktualizaci.

Uvnitř Spectre

Většina pozornosti médií se zaměřila na dopady na výkon vyplývající z opravování Meltdown. Nicméně, Spectre je pravděpodobně více škodlivé pro oba vykořisťování.

Spectre neovlivňuje pouze procesory Intel - ovlivňuje téměř každý procesor od Intel, AMD a ARM ve všech typech zařízení. Tam, kde Meltdown vyžaduje nečestnou aplikaci pro čtení paměti jádra, Specter zneužívá spekulativní provádění, aby donutil jiné aplikace k úniku jejich chráněných dat. Vědci byli schopni provést útok jak s nativním kódem, tak s Javascriptem. Přístup Javascript znamená, že je možné obejít karanténu prohlížeče, což umožňuje spuštění programu Specter přímo z vašeho prohlížeče.

Souhrn zranitelností #Spectre a #Meltdown - https://t.co/wPZDtJ3Ild - #Intel #intelbug #infosec #exploit #vulnerability #spectreattack #meltdownattack pic.twitter.com/SM3t4NjlUt

- nops? (@ 0x0090) 4. ledna 2018

Tento útok je těžší stáhnout, ale je také těžší ho chránit. Vědci dokonce pojmenovali exploitovat Spectre “protože není snadné to napravit, [a] to nás bude docela dlouho pronásledovat.” Softwarové záplaty budou schopny zmírnit některé variace Specteru, ale především jde o problém související s hardwarem. Americká divize CERT v institutu softwarového inženýrství (SEI) v USA dokonce vydala poznámku o chybě, která uvádí, že řešením je “nahradit zranitelný hardware procesoru.”

Následky

Sotva uběhne den, aniž by se objevila nová bezpečnostní chyba, chyba nebo narušení dat. Některé jsou nepochybně kritičtější než jiné a Meltdown a Specter spadají do této kategorie. Dopad těchto vykořisťování je rozšířený, ale pravděpodobnost jednoho z těchto útoků je poměrně malá. To platí zejména proto, že nikdo nebyl schopen najít důkazy o tom, že byly použity dříve.

To, co tyto dva vykořisťování tak rozšířilo, je reakce dodavatele na ně - zejména Intel. Zatímco Microsoft, Amazon a Linux komunita zběsile vytvářely záplaty, aby zmírnily vykořisťování, Intel pokračoval v obraně.

Nové logo pro @intel: „Pojďme prodat všechny naše zásoby, než bude zveřejněna naše kritická chyba v designu.“ #intelbug #InsiderTradinghttps: //t.co/DaNX5hIqLw pic.twitter.com/oLLs5qusGg

- Randy Olson (@randal_olson), 4. ledna 2018

Jejich počáteční prohlášení v reakci na Meltdown a Specter bagatelizovalo jejich závažnost a pokusilo se zbavit společnost jakékoli odpovědnosti. K hněvu mnoha řekli “vykořisťování nemá potenciál poškodit, upravit nebo odstranit data” jako by schopnost číst citlivá data neměla žádný význam. Po podstatném narušení dat zaujala společnost Equifax podobnou pozici na obranu obrazu. To nakonec vedlo k tomu, že se objevily před Kongresem.

Intel byl podobně potrestán za jejich přístup a jejich akcie klesly o 3,5 procenta. Výkonný ředitel Intel Brian Krzanich možná také vzal další list z knihy Equifaxu. Po zjištění exploitů v listopadu 2017 údajně prodal akcie Intel v hodnotě 25 milionů dolarů.

Reakce na využití Meltdown a Specter

https://t.co/GWa0gUXvCE pic.twitter.com/lj4ndjLSC0- CommitStrip (@CommitStrip) 4. ledna 2018

Většina pozornosti byla zaměřena na Intel, ale ostatní výrobci čipů také oznámili své pozice. AMD tvrdí, že jejich procesory nejsou nijak zneužity. Mezitím ARM zaujal smíšený přístup, což naznačuje, že většina jejich procesorů nebyla ovlivněna, ale poskytla podrobný seznam těch, které jsou.

Mnoho povyku pro nic?

Pokud by bylo zjištěno, že tyto exploity používají škodlivé strany, pak by byla škoda vážná. Naštěstí, stejně jako předtím Heartbleed, tyto potenciálně nebezpečné útoky nebyly ve volné přírodě vidět. Vyžadují také instalaci škodlivého softwaru do počítače za účelem provedení útoků. Takže pokud nemáte velmi specifický soubor okolností, jako domácí uživatel nebudete pravděpodobně ovlivněni. Nestojí však za to riskovat.

Protože prodejci, výrobci a vývojáři vydávají aktualizace, aby zmírnili výhody, měli byste je nainstalovat. Udržovat dobrou kybernetickou hygienu by nebylo na škodu Zlepšení kybernetické hygieny v 5 jednoduchých krocích Zlepšení kybernetické hygieny v 5 jednoduchých krocích V digitálním světě je „kybernetická hygiena“ stejně důležitá jako osobní hygiena v reálném světě. Je třeba pravidelně kontrolovat systém a nové, bezpečnější online návyky. Jak ale můžete tyto změny provést? buď.

Dlužíme vděčnost nezraněným hrdinům Spectra a Meltdownu: tisíce techniků, kteří strávili dovolenou, pracovali na opravách operačního systému, opravách prohlížečů, cloudových rolích a dalších. Děkuji.

- Lee Holmes (@ Lee_Holmes) 4. ledna 2018

Poskytovatelé cloudu jsou nejzranitelnější vůči útoku, protože potenciální návratnost je mnohem větší. S tolika daty uloženými v cloudu mají útočníci motivaci k pokusům o tyto exploity na cloudových serverech. Je to pozitivní znamení, že někteří z hlavních poskytovatelů již vydali opravy.

Nicméně vás to zajímá, jak bezpečné cloud computing je ve skutečnosti. Reakce společnosti Intel na zneužívání je zklamáním, avšak komplikovanost oprav a rychlost jejich nasazení více prodejci je chvályhodná a uklidňující..

Bojíte se Meltdown a Spectre? Myslíte si, že kompromis mezi rychlostí a bezpečností je přijatelný? Kdo podle vás odpovídá za opravy? Dejte nám vědět v komentářích!