Brian Curtis

0

2016

88

Malware přichází ve všech tvarech a velikostech. Kromě toho se v průběhu let značně zvýšila sofistikovanost škodlivého softwaru. Útočníci si uvědomují, že snaha přizpůsobit všechny aspekty jejich škodlivého balíčku do jediného užitečného zatížení není vždy nejúčinnějším způsobem.

Postupem času se malware stal modulárním. To znamená, že některé varianty malwaru mohou použít různé moduly ke změně, jak ovlivňují cílový systém. Co je tedy modulární malware a jak to funguje??

Co je modulární malware?

Modulární malware je pokročilá hrozba, která útočí na systém v různých fázích. Namísto tryskání předními dveřmi má modulární malware jemnější přístup.

Dělá to tak, že nejprve instaluje pouze základní komponenty. Poté, namísto vyvolání fanfár a upozorňování uživatelů na jeho přítomnost, první modul vyhledává zabezpečení systému a sítě; kdo má na starosti, jaké ochrany běží, kde malware může najít zranitelnosti, jaké exploity mají největší šanci na úspěch, atd..

Po úspěšném prozkoumání místního prostředí může modul malware první fáze vytočit domov na svůj server příkazů a řízení (C2). C2 pak může poslat zpět další instrukce spolu s dalšími malwarovými moduly, aby využil specifické prostředí, ve kterém malware pracuje.

Modulární malware má několik výhod ve srovnání s malwarem, který spojuje všechny jeho funkce do jediného užitečného zatížení.

- Autor malwaru může rychle změnit podpis malwaru, aby se vyhnul antivirovým a dalším bezpečnostním programům.

- Modulární malware umožňuje rozsáhlé funkce v různých prostředích. V tom mohou autoři reagovat na konkrétní cíle nebo alternativně vyčlenit specifické moduly pro použití v konkrétních prostředích.

- Počáteční moduly jsou malé a poněkud snazší zmatení.

- Kombinace více modulů malwaru udržuje vědce v oblasti bezpečnosti hádat, co bude dál.

Modulární malware není náhlou novou hrozbou. Vývojáři malwaru již dlouho využívají modulární malware programy. Rozdíl je v tom, že výzkumní pracovníci zabývající se bezpečností naráží na modulárnější malware v širší škále situací. Vědci také zaznamenali obrovský Necurs botnet (neslavný za distribuci variant rideomwaru Dridex a Locky), který distribuuje modulární zátěž malware. (Co je to botnet? Co je botnet a je váš počítač součástí jednoho? Co je botnet a je váš počítač součástí jednoho? Botnety jsou hlavním zdrojem malwaru, ransomwaru, spamu a dalších. Ale co je botnet? Jak vznikají? Kdo je ovládá? A jak je můžeme zastavit?)

Příklady modulárního malwaru

Existuje několik velmi zajímavých příkladů modulárního malwaru. Zde je několik, které byste měli zvážit.

VPNFilter

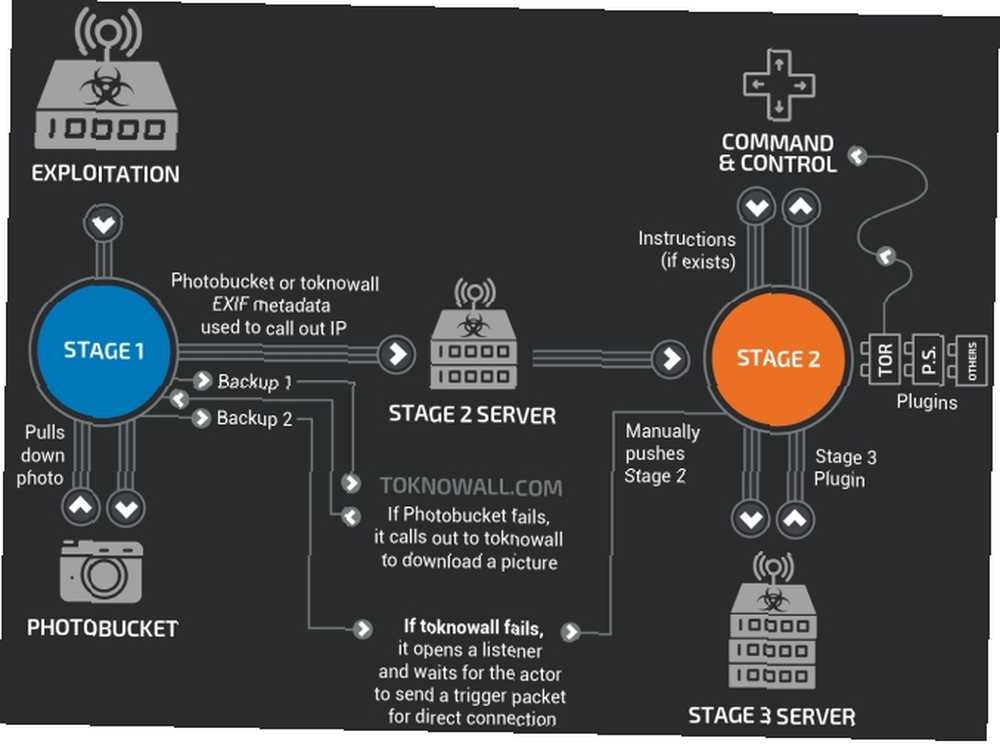

VPNFilter je nejnovější varianta malwaru, která útočí na směrovače a zařízení internetu věcí (IoT). Malware funguje ve třech fázích.

Malware první fáze kontaktuje příkazový a řídicí server a stáhne modul druhé fáze. Modul druhé fáze shromažďuje data, vykonává příkazy a může ovlivňovat správu zařízení (včetně schopnosti “cihlový” směrovač, zařízení IoT nebo NAS). Druhá fáze může také stáhnout moduly třetí fáze, které fungují jako pluginy pro druhou fázi. Moduly třetí fáze zahrnují sniffer paketů pro přenos SCADA, modul vstřikování paketů a modul, který umožňuje komunikaci malwaru 2. stupně pomocí sítě Tor.

Dozvíte se více o VPNFilteru, odkud pochází, a jak to zjistit přímo zde.

T9000

Výzkumníci v oblasti bezpečnosti Palo Alto Networks odhalili malware T9000 (žádný vztah k Terminator nebo Skynet… nebo ne ?!).

T9000 je nástroj pro shromažďování informací a inteligence. Po instalaci T9000 nechá útočníka “zachytávat šifrovaná data, pořizovat snímky konkrétních aplikací a konkrétně cílit na uživatele Skype,” stejně jako soubory produktů sady Microsoft Office. T9000 přichází s různými moduly navrženými tak, aby se vyhnulo až 24 různým bezpečnostním produktům a změnilo proces instalace tak, aby zůstal pod radarem.

DanaBot

DanaBot je vícestupňové bankovní trojan s různými pluginy, které autor používá k rozšíření své funkčnosti. (Jak rychle a efektivně řešit trojské koně na vzdáleném přístupu. Jak jednoduše a efektivně řešit vzdálený přístup Trójské koně Jak jednoduše a efektivně řešit vzdálený přístup Trojské koně Páchnout RAT? můžete se toho snadno zbavit pomocí těchto jednoduchých kroků.) Například v květnu 2018 byl DanaBot spatřen v řadě útoků proti australským bankám. V té době vědci odhalili plugin pro čichání a injekce paketů, plugin pro vzdálené prohlížení VNC, plugin pro sběr dat a plugin Tor, který umožňuje bezpečnou komunikaci.

“DanaBot je bankovní trojan, což znamená, že je nutně do určité míry geograficky cílené,” přečte položku blogu Proofpoint DanaBot. “Přijetí velkoobjemovými aktéry však, jak jsme viděli v americké kampani, naznačuje aktivní vývoj, geografickou expanzi a pokračující zájem aktérů o malware o malware. Samotný malware obsahuje řadu anti-analytických funkcí, stejně jako aktualizované krádeže a moduly dálkového ovládání, což dále zvyšuje jeho přitažlivost a užitečnost pro ohrožující subjekty..”

Marap, AdvisorsBot a CobInt

Kombinuji tři modulární varianty malwaru do jedné sekce, protože úžasní bezpečnostní vědci v Proofpoint objevili všechny tři. Modulární varianty malwaru nesou podobnosti, ale mají různá použití. Kromě toho je CobInt součástí kampaně pro Cobalt Group, zločineckou organizaci s vazbami na dlouhý seznam bankovních a finančních počítačových trestných činů..

Marap a AdvisorsBot byli spatřeni, hledali cílové systémy pro obranné a síťové mapování a zda malware by měl stahovat plné užitečné zatížení. Pokud je cílový systém dostatečně zajímavý (např. Má hodnotu), malware vyžaduje druhou fázi útoku.

Stejně jako jiné modulární varianty malwaru i Marap, AdvisorsBot a CobInt sledují tok ve třech krocích. První fází je obvykle e-mail s infikovanou přílohou, který nese počáteční zneužití. Pokud se zneužití spustí, malware okamžitě požádá o druhou fázi. Druhá fáze nese průzkumný modul, který hodnotí bezpečnostní opatření a síťové prostředí cílového systému. Pokud malware považuje vše za vhodné, stáhne se třetí a poslední modul, včetně hlavního užitečného zatížení.

Proofpoint anaylsis:

- Marap

- AdvisorBot (a PoshAdvisor)

- CobIn

Chaos

Mayhem je mírně starší varianta modulárního malwaru, která se poprvé objevila v roce 2014. Mayhem však zůstává velkým příkladem modulárního malwaru. Malware, odhalený bezpečnostními vědci v Yandexu, se zaměřuje na webové servery Linux a Unix. Nainstaluje se pomocí škodlivého skriptu PHP.

Po instalaci může skript vyvolat několik pluginů, které definují konečné použití malwaru.

Mezi pluginy patří cracker hesla s hrubou silou, který cílí na účty FTP, WordPress a Joomla, webový prolézací modul pro vyhledávání dalších zranitelných serverů a nástroj, který využívá zranitelnost OpenSLL Heartbleed.

DiamondFox

Naše poslední modulární varianta malwaru je také jednou z nejúplnějších. Je to také jeden z nejvíce znepokojujících důvodů, a to z několika důvodů.

Důvod 1: DiamondFox je modulární botnet k prodeji na různých podzemních fórech. Potenciální počítačoví zločinci si mohou zakoupit balíček modulárních botnetů DiamondFox, aby získali přístup k široké škále pokročilých možností útoku. Tento nástroj je pravidelně aktualizován a stejně jako všechny dobré online služby má personalizovanou zákaznickou podporu. (Má dokonce protokol změn!)

Důvod dva: Modulární botnet DiamondFox je dodáván s řadou pluginů. Tyto funkce se zapínají a vypínají prostřednictvím řídicího panelu, který by nebyl chytrý jako domácí aplikace. Mezi pluginy patří špionážní nástroje na míru, nástroje na odcizení pověření, nástroje DDoS, keyloggery, spamoví mailery a dokonce i škrabka RAM.

Varování: Následující video obsahuje hudbu, která se vám může nebo nemusí líbit.

Jak zastavit modulární útok malwaru

V současné době žádný konkrétní nástroj nechrání před konkrétní modulární variantou malwaru. Také některé modulární varianty malwaru mají omezený geografický rozsah. Například Marap, AdvisorsBot a CobInt se vyskytují především v Rusku a zemích SNS.

Výzkumní pracovníci Proofpoint však zdůraznili, že navzdory současným geografickým omezením, vidí-li ostatní zločinci takovou zavedenou zločineckou organizaci využívající modulární malware, budou ostatní určitě následovat.

Důležité je, jak do vašeho systému dorazí modulární malware. Většina používá infikované přílohy e-mailu, obvykle obsahující dokument Microsoft Office se škodlivým skriptem VBA. Útočníci používají tuto metodu, protože je snadné odesílat infikované e-maily milionům potenciálních cílů. Počáteční vykořisťování je navíc malé a snadno maskované jako soubor Office.

Jako vždy se ujistěte, že váš systém je aktuální, a zvažte investování do Malwarebytes Premium - vyplatí se to 5 důvodů, proč upgradovat na Malwarebytes Premium: Ano, vyplatí se to 5 důvodů, proč upgradovat na Malwarebytes Premium: Ano, stojí to za to bezplatná verze Malwarebytes je úžasná, prémiová verze má spoustu užitečných a užitečných funkcí. !