Mark Lucas

0

2149

270

Výrobci CPU trvají několik měsíců. Masivní slabiny Spectre a Meltdown otřásly světem výpočetní techniky. A pak, pokud zranitelnosti nebyly dost špatné, patche rozdané k vyřešení problémů přišly s jejich vlastní sadou problémů. Bude to nějakou dobu, dokud se efekt Spectre / Meltdown nezmizí.

Čipy AMD nebyly nezraněny. Horší je, že v březnu 2018 vědci tvrdí, že našli řadu nových kritických zranitelností AMD. Někteří lidé v tech světě si však nejsou jisti. Je pravda, že zprávy o kritických zranitelnostech v procesorech AMD Ryzen Co je tak nového na nové AMD Ryzen? Co je tak nového na nové AMD Ryzen? AMD Ryzen právě přistál a svět CPU se stal zajímavým. O čem je humbuk a je to pro vás to pravé? ? Pojďme se na příběh podívat.

Kritické zranitelnosti a využitelné zadní vrátky

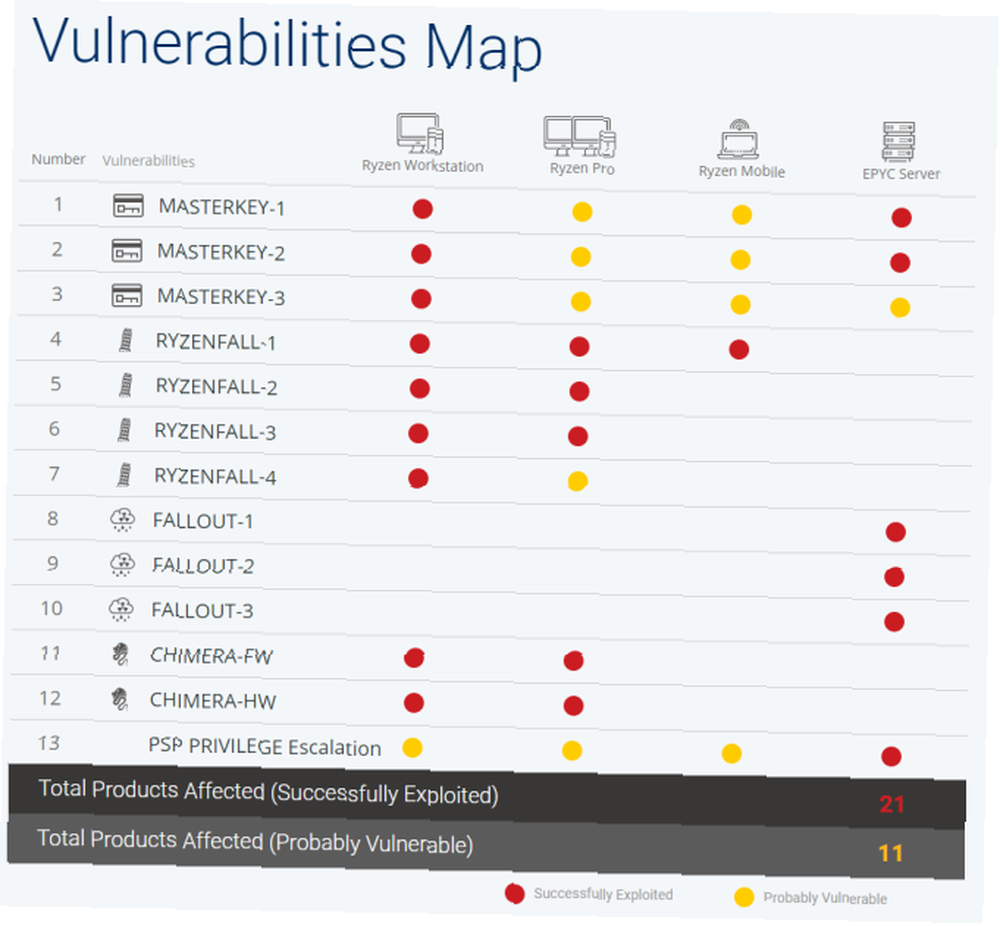

Izraelská bezpečnostní společnost CTS Labs odhalila 13 kritických zranitelností. Tato zranitelnost ovlivňuje pracovní stanici Ryzen AMD, Ryzen Pro, mobilní architekturu Ryzen a serverové procesory EPYC. Tato zranitelnost navíc odhalila podobnosti se spektrem Specter / Meltdown a mohla by útočníkovi umožnit přístup k soukromým datům, instalovat malware nebo získat přístup k ohroženému systému.

Chyby zabezpečení procesoru vyplývají z návrhu zabezpečeného procesoru AMD, funkce zabezpečení procesoru, která umožňuje bezpečné ukládání šifrovacích klíčů, hesel a dalších mimořádně citlivých dat. To ve spojení s chybou v designu čipové sady Zen společnosti AMD, která propojuje procesor s jinými hardwarovými zařízeními.

“Tato nedílná součást většiny produktů AMD, včetně pracovních stanic a serverů, je v současné době dodávána s více bezpečnostními zranitelnostmi, které by mohly škodlivým uživatelům umožnit permanentní instalaci škodlivého kódu uvnitř samotného zabezpečeného procesoru..”

Jsou tyto chyby reálné?

Ano, jsou velmi reálné a mají čtyři příchutě:

- Ryzenfall: Umožňuje škodlivému kódu převzít úplnou kontrolu nad procesorem AMD Secure

- Vypadnout: Umožňuje útočníkovi číst a zapisovat do chráněných oblastí paměti, jako je SMRAM

- Chimera: A “dvojnásobek” zranitelnost, s jednou chybou firmwaru a jednou chybou hardwaru, která umožňuje vstřikování škodlivého kódu přímo do čipové sady AMD Ryzen; malware založený na čipové sadě se vyhýbá prakticky všem bezpečnostním řešením koncových bodů

- Hlavní klíč: Využívá více zranitelných míst ve firmwaru AMD Secure Processor, aby umožnil přístup k zabezpečenému procesoru; umožňuje extrémně tajnému perzistentnímu malwaru na bázi čipů vyhnout se bezpečnosti; by mohlo umožnit poškození fyzického zařízení

V blogu zabezpečení CTS Labs je uvedeno, “Útočníci by mohli Ryzenfall použít k obcházení Windows Credential Guard, odcizení síťových pověření, a pak se potenciálně rozšířit i přes vysoce zabezpečenou firemní síť Windows […]. Útočníci mohli použít Ryzenfall ve spojení s Masterkey k instalaci perzistentního škodlivého softwaru na zabezpečený procesor, čímž vystavili zákazníky riziku skryté a dlouhodobé průmyslové špionáže.”

Další výzkumníci v oblasti bezpečnosti rychle zjistili zjištění.

Bez ohledu na humbuk kolem vydání jsou chyby skutečné, přesně popsané v jejich technické zprávě (což není veřejné afaik) a jejich zneužití kódu funguje.

- Dan Guido (@ dguido) 13. března 2018

Žádná z chyb zabezpečení nevyžaduje spuštění fyzického zařízení ani žádné další ovladače. Vyžadují však oprávnění správce místního počítače, takže existuje určitá úleva. A přiznejme si to, pokud má někdo přímý přístup ke kořenovému adresáři vašeho systému, už jste ve světě bolesti.

Co je tedy problém??

O CTS Labs opravdu nikdo neslyšel. Což samo o sobě není problém. Malé firmy neustále dokončují vynikající výzkum. Je to spíše o tom, jak CTS Labs zveřejňovala zranitelnosti veřejnosti. Standardní zveřejnění informací o bezpečnosti vyžaduje, aby výzkumní pracovníci poskytli zranitelné společnosti alespoň 90 dní na nápravu problému, než se zveřejní s citlivými zjištěními.

CTS Labs dala AMD neuvěřitelných 24 hodin před tím, než uvedla své stránky amdflaws online. A to přilákalo významné zloby od bezpečnostní komunity. Nejedná se však pouze o web. Způsob, jakým jsou zranitelnosti prezentovány, je také problém s nakreslením. Informační stránka o zranitelnosti obsahuje rozhovor s jedním z výzkumných pracovníků, je plný infographics a dalších médií, má vzrušující a chytlavá jména pro problémy a zdá se být nadbytečná pro vydání zranitelnosti. (Chyba zabezpečení, kterou dali AMD méně než 24 hodin na opravu, mysl!)

CTS Labs to zdůvodnila také. CTS Labs CTO Ilia Luk-Zilberman to vysvětluje “současná struktura „Responsible Disclosure“ má velmi závažný problém.” Navíc, oni “myslím, že je těžké uvěřit, že jsme jediná skupina na světě, která má tato zranitelnost, vzhledem k tomu, kdo je dnes hercem na světě.” Celý dopis si můžete přečíst zde [PDF].

TL; DR: CTS Labs věří, že 30/60/90 denní čekací doba prodlužuje nebezpečí pro již zranitelné spotřebitele. Pokud vědci zpřístupní informace okamžitě, nutí ruku společnosti jednat okamžitě. Ve skutečnosti je jejich návrh používat validaci třetí stranou, jak to udělalo CTS Labs s Danem Guidem (jehož potvrzení Tweet je propojen výše), je rozumné - ale něco, co se již děje.

Zkrácení AMD Stock

Ostatní vědci bagatelizovali závažnost nedostatků kvůli požadované úrovni přístupu do systému. Existovaly další otázky týkající se načasování zprávy, protože se objevila krátká prodejní společnost Viceroy Research, která vydávala zprávu o tom, že akcie AMD mohou ztratit veškerou svou hodnotu. Akcie AMD skutečně zabraly, což se shodovalo s vydáním zprávy o zranitelnosti CTS Labs, ale den uzavřen výše než dříve.

Vedoucí vývojář linuxového jádra Linus Torvalds se také domnívá, že přístup CTS Labs je zanedbatelný, uvádí “Ano, vypadá to spíš jako manipulace s akciemi, než bezpečnostní doporučení.” Torvalds také lituje zbytečné humbuk obklopující vydání, prohlašovat, že výzkumníci bezpečnosti “Vypadají kvůli tomu klauni.”

Torvaldsův výkřik není bezprecedentní. Ale má pravdu. Přichází také na záda jiného “bezbečnostní Výstraha” vyžadovat jak hrozné SSH, tak hrozné kořenové heslo, aby fungovalo. Torvalds (a další bezpečnostní vědci a vývojáři) poukazují na to, že někdy jen proto, že vada zní nebezpečně a exoticky, neznamená to pro širokou veřejnost obrovský problém.

Můžete zůstat v bezpečí?

No, je to smíšená bezpečnostní taška. Je váš procesor AMD Ryzen zranitelný? Ano to je. Je pravděpodobné, že váš procesor AMD Ryzen uvidí využití tohoto způsobu? Je to poněkud nepravděpodobné, alespoň z krátkodobého hlediska.

To znamená, že ti, kteří mají systém AMD Ryzen, by měli v příštích několika týdnech zvyšovat úroveň své ostrahy, dokud AMD nemůže uvolnit bezpečnostní opravu. Doufejme, že to bude zatraceně lepší pohled než záplaty Spectre / Meltdown Jsou Spectre a Meltdown stále hrozbou? Patche, které potřebujete, jsou strašidlo a roztavení stále hrozbou? Opravy, které potřebujete Spectre a Meltdown jsou zranitelnosti CPU. Jsme už blíž k opravě těchto zranitelností? Nechte náplasti fungovat? !