Michael Cain

0

1007

77

Telefony Android a stolní počítače a servery Linux sdílejí společné předky. Všechny jsou založeny na společném jádru a sdílejí společné nástroje a komponenty. Kdykoli bude v těchto oblastech nalezena bezpečnostní chyba, bude nákaza obrovská a nevyhnutelně budou ovlivněny stovky milionů počítačů a mobilních zařízení..

Nedávno objevená zranitelnost (CVE-2016-0728) v jádře Linuxu je toho úžasným příkladem. Využívá chybu v klíčování OS a umožňuje každému neoprávněnému útočníkovi nebo uživateli získat přístup root k dotyčnému systému. Tady je, jak to funguje, a co musíte mít na pozoru.

Porozumění této zranitelnosti

Tuto chybu zabezpečení objevil Perception Point - hlavní poradenská společnost v oblasti zabezpečení informací založená na Tel Avivu. Tato chyba byla poprvé představena přibližně před třemi lety, a to vydáním Linuxového jádra Linuxové jádro: vysvětlení v podmínkách Laymana Linuxové jádro: vysvětlení v podmínkách Laymana Existuje pouze jedna faktická věc, kterou mají Linuxové distribuce společného: Linuxové jádro. Ale i když se o tom často mluví, mnoho lidí opravdu neví, co přesně to dělá. verze 3.8. Perception Point odhaduje, že přibližně dvě třetiny zařízení Android a nepoznatelné množství stolních počítačů a serverů Linux (pravděpodobně v desítkách milionů) jsou zranitelné.

Jak již bylo zmíněno, tato chyba se nachází v klíčence OS. Toto je komponenta používaná v Linuxu, která umožňuje řidičům ukládat data zabezpečení do mezipaměti, jako jsou šifrovací klíče a autentizační tokeny. Podle návrhu by data uložená v klíčence OS neměla být přístupná jiným aplikacím.

Samotné využití využívá chybu v tom, jak je v OS Keyring spravována paměť. Provedením přetečení vyrovnávací paměti mohou útočníci spustit operační systém tak, aby spustil nějaký libovolný shell kód, který by byl spuštěn jako root.

Očekává se, že většina linuxových distribucí vydá opravy do začátku příštího týdne. Pokud však máte moderní procesor Intel (Broadwell nebo novější), měly by být povoleny SMAP (Prevention Access Supervision Access Prevention) a SMEP (Prevention Execution Prevention Execution) a omezíte tak poškození, které tato zranitelnost může způsobit.

Mezitím, pokud jste na Androidu, SELinux by měl také udělat trik. Je třeba zdůraznit, že Google vehementně snížil rizika, která tato zranitelnost představuje. V prohlášení uvedli, že všechna zařízení se systémem Android 5.0 Lollipop a novějšími jsou chráněna SELinuxem a většina starších zařízení (se systémem Android 4.4 KitKat a staršími) neobsahuje zranitelný kód, který byl zaveden ve verzi 3.8 jádra Linuxu.

Tým pro zabezpečení Android si také stěžoval, že nedostali oznámení o vydání opravy. V zásadě uvedli, že Percepční bod neprovádí odpovědné zveřejnění Úplné nebo odpovědné zveřejnění: Jak jsou odhaleny bezpečnostní chyby Plné nebo odpovědné zveřejnění: Jak jsou zveřejněny bezpečnostní chyby Populární bezpečnostní balíčky jsou objeveny stále, ale jak jsou hlášeno vývojářům a jak se hackeři dozví o zranitelnostech, které mohou zneužít? .

V podstatě neříkají, že to není problém, ale že to ovlivňuje mnohem menší část zařízení Android, jak dříve tvrdil Perception Point. Přesto vydávají opravu, která by po vydání měla tuto zranitelnost jednou provždy uzavřít.

Kontrola vašeho oprávnění

Jeden z nejzákladnějších principů počítačové bezpečnosti lze stručně shrnout takto: ne všichni uživatelé by měli být schopni dělat vše za všech okolností.

Pokud by byl uživatel trvale přihlášen jako root nebo správce, bylo by pro kus malwaru nebo vzdáleného útočníka podstatně snazší způsobit značné škody. Z tohoto důvodu existuje většina uživatelů a aplikací v omezeném režimu s omezenými oprávněními. Pokud chtějí udělat něco, co by mohlo mít za následek poškození počítače - například nainstalovat nový program nebo změnit důležitý konfigurační soubor - musí nejprve zvýšit svá oprávnění. Tento koncept je univerzální a lze jej nalézt prakticky v každém operačním systému.

Předpokládejme, že je někdo přihlášen k počítači se systémem Linux nebo Mac pomocí účtu správce a chtějí upravit své hostitele Jak upravit soubor hostitelů Mac OS X (a proč byste to měli chtít) Jak upravit soubor hostitelů Mac OS X (a Proč byste měli chtít) Soubor hosts používá váš počítač k mapování názvů hostitelů na adresy IP. Přidáním nebo odebráním řádků do souboru hosts můžete změnit, kam budou určité domény směřovat, když k nim přistoupíte ... soubor a přemapovat název hostitele na místní adresu IP. Pokud se to pokusí otevřít okamžitě pomocí textového editoru, operační systém se vrátí s chybovou zprávou, která říká něco jako “přístup odepřen”.

Aby to fungovalo, museli by zvýšit svá privilegia. Mohou vstoupit do režimu superuživatele na neurčito. Co je SU a proč je důležité používat Linux efektivně? Co je SU a proč je důležité používat Linux efektivně? Linux SU nebo root uživatelský účet je výkonný nástroj, který může být nápomocný při správném použití nebo zničující, pokud je použit bezohledně. Podívejme se, proč byste měli být při používání SU odpovědní. spuštěním “sudo su”. To je užitečné, pokud budou provádět nespecifikovanou dobu řadu omezených akcí. Pro opuštění tohoto režimu a návrat k normálnímu uživatelskému účtu jednoduše použijte “výstup” příkaz.

Chcete-li spustit pouze jeden příkaz jako super uživatel, stačí předmluvu s tímto příkazem “sudo”. Pomocí příkladu souboru hosts ho můžete upravit “sudo vim atd. / hostitelé”. Poté budete vyzváni k zadání hesla. Pokud účet nemá oprávnění správce (tj. Je standardní uživatelský účet), příkaz selže.

V systému Android mají zásadně odlišný model oprávnění, kde jsou aplikace atomizovány a izolovány do karantény a uživatelé mohou provádět omezené změny pod kapotou. Uživatelé jsou aktivně odrazováni od získání přístupu ke kořenovému adresáři. To je důvod, proč většina dopravců a výrobců (s HTC mezi výjimkami Jak kořenovat svou první generaci HTC One Jak kořenovat svou první generaci HTC One Neobvykle neexistují žádné speciální nástroje, které by to umožňovaly - místo toho musíte použít schválené kořenování HTC metoda.) aktivně odrazuje uživatele od zakořenění jejich telefonů a proč se z toho stal trochu a “temné umění”.

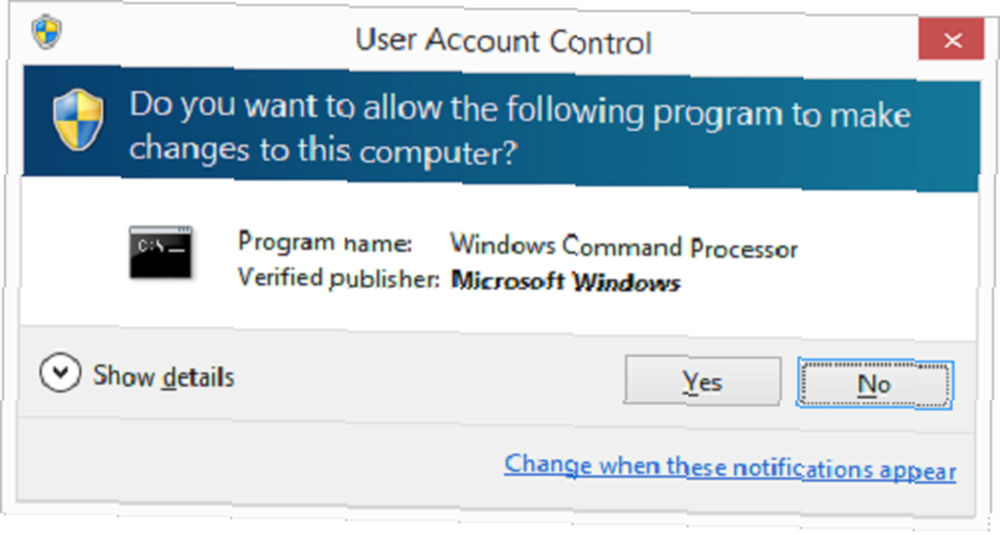

Také Windows má svůj vlastní systém zvýšených oprávnění. Kdykoli program provede změnu systému, která vyžaduje rozšířená oprávnění, systém Windows vyzve uživatele pomocí okna UAC (User Access Control). Ukazuje program, který požaduje zvýšená oprávnění. Pokud byl kód opatřen kryptografickým podpisem, ukáže se, kdo ho podepsal, což vám umožní najít podvodné programy. Uživatel se pak může rozhodnout poskytnout programu požadovaná oprávnění nebo odmítnout.

I když tento proces není bez nedostatků (okna UAC jsou považována za spíše nepříjemné Zastavit nepříjemné výzvy UAC - Jak vytvořit seznam povolených kontrol uživatelských účtů [Windows] Zastavit nepříjemné výzvy UAC - Jak vytvořit seznam povolených kontrol uživatelských účtů [Windows] od té doby Vista, my uživatelé Windows jsme byli obtěžováni, bugováni, otráveni a unavení z řízení uživatelských účtů (UAC), které nám říká, že se program začíná, který jsme spustili úmyslně. Jistě, vylepšil se, ... a obvykle se na ně pouze klikne například), je to ten, který obecně funguje. Nicméně, to může být snadno obejít nedostatky v operačním systému, podobně jako ten identifikovaný Perception Point.

Zvyšování hrozeb pro zařízení Linux

V posledních letech jsme zaznamenali záplavu útoků zaměřených na operační systémy založené na Linuxu, protože to posiluje její postavení na trhu serverů a zvyšuje svůj podíl na trhu na ploše.

Nedávno vědec v Rusku objevil trojan pro vzdálený přístup Jak jednoduše a efektivně jednat se vzdáleným přístupem Trojské koně Jak jednoduše a efektivně jednat se vzdáleným přístupem Trojské koně Páchnout RAT? Pokud si myslíte, že jste byli infikováni Trojanem pro vzdálený přístup, můžete se jich snadno zbavit provedením těchto jednoduchých kroků. který byl navržen tak, aby útočníkovi pomohl špehovat uživatele. Trojan s názvem Linux.Ekoms.1 pořizuje každých 30 sekund screenshot a uloží jej do dočasné složky jako soubor JPEG maskovaný jinou příponou souboru. Další analýza trojského koně odhalila, že vývojáři pracovali na funkcích, které by jí umožňovaly nahrávat zvuk. Tyto soubory by pak byly odeslány na vzdálený server. Útočníci by také mohli vydávat příkazy prostřednictvím serveru příkazů a řízení.

Jiný rootkit pro Linux - nazvaný Snakso-A - se zaměřil na 64-bitové webové servery Linux a tiše unesl webové stránky, které byly obsluhovány, aby bylo možné vstoupit do iFrame, který poskytuje malware..

Potom samozřejmě existují zranitelnosti, které byly tak závažné, že se staly mezinárodními zprávami. Mluvím o Shellshockovi horším než Heartbleed? Seznamte se s ShellShock: Nová bezpečnostní hrozba pro OS X a Linux je ještě horší než srdce? Seznamte se s ShellShock: Nová bezpečnostní hrozba pro OS X a Linux, zranitelnost GHOST Linux Ghost Flaw: Vše, co potřebujete znát Linux Ghost Flaw: Vše, co potřebujete vědět zranitelnost GHOST je chyba v životně důležité součásti každého významného Linuxu distro. Teoreticky by to mohlo umožnit hackerům převzít kontrolu nad počítači bez potřeby uživatelského jména nebo hesla. a Heartbleed Heartbleed - Co můžete udělat, abyste zůstali v bezpečí? Heartbleed - Co můžete udělat, abyste zůstali v bezpečí? .

Tyto hrozby jsou obecně vyřešeny správci a vývojáři Linuxových komponent, na které působí. V posledních měsících však byla jejich schopnost tak učinit zpochybněna v důsledku nedostatku finančních prostředků a počtu zaměstnanců, což vedlo některé k otázce, zda se Linux stal obětí svého vlastního úspěchu. Byl Linux obětí vlastního úspěchu? Byl Linux obětí vlastního úspěchu? Proč vedoucí Nadace Linuxu Jim Zemlin nedávno řekl, že „zlatý věk Linuxu“ by mohl brzy skončit? Mise „propagovat, chránit a rozvíjet Linux“ selhala? .

Kontrola aktualizací

Během několika příštích dnů bude většina distribucí systému Linux vydávat záplaty, stejně jako Google pro Android. Doporučujeme vám pravidelně kontrolovat aktualizace svého správce balíků.

Způsobila tato chyba zabezpečení otázku, zda byste měli i nadále používat Linux? Řekněte mi o tom v komentářích níže.

Foto Kredity: Crypt (Christian Ditaputratama), PasswordFile (Christiaan Colen)