Harry James

2

1411

1

Jeden z mých oblíbených termínů kybernetické bezpečnosti je “botnet.” Vyvolává nejrůznější představy: vzájemně propojené roboty, legie zaměstnanců v síti, které se současně pohnou k jedinému cíli. Je zábavné, že obraz, který slovo vyvolává, je podobný tomu, co je botnet - přinejmenším pokud jde o kruhový objezd.

Botnety představují značný výpočetní výkon po celém světě. A tato síla je pravidelně (možná i důsledně) zdrojem malwaru, ransomwaru, spamu a dalších. Jak ale vznikají botnety? Kdo je ovládá? A jak je můžeme zastavit?

Co je botnet?

Definice botnetu SearchSecurity uvádí, že “botnet je soubor zařízení připojených k internetu, která mohou zahrnovat počítače, servery, mobilní zařízení a internet věcí, které jsou infikovány a kontrolovány běžným typem malwaru. Uživatelé si často neuvědomují, že botnet infikuje jejich systém.”

Poslední věta definice je klíčová. Zařízení uvnitř botnetu tam obvykle nejsou ochotně. Zařízení infikovaná určitými variantami malwaru jsou ovládána vzdálenými hrozbami, tzv. Kybernetickými zločinci. Malware skrývá škodlivé činnosti botnetu v zařízení, čímž vlastníka neví o své roli v síti. Mohli byste posílat tablety se zvětšením o nevyžádanou poštu o tisíce - bez obměny.

Proto často odkazujeme na infikovaná botnetová zařízení Je váš počítač zombie? A co je vlastně počítač Zombie? [MakeUseOf vysvětluje] Je váš počítač zombie? A co je vlastně počítač Zombie? [MakeUseOf vysvětluje] Přemýšleli jste někdy, odkud pochází veškerý internetový spam? Pravděpodobně každý den obdržíte stovky nevyžádaných e-mailů filtrovaných spamem. Znamená to, že tam jsou stovky a tisíce lidí, kteří sedí ... aby jako “zombie.”

Co dělá botnet?

Botnet má několik společných funkcí v závislosti na přání operátora:

- Spam: Odesílání obrovského množství spamu po celém světě. Například průměrný podíl spamu na celosvětovém e-mailovém provozu od ledna do září činil 56,69 procenta. Když bezpečnostní výzkumná firma FireEye dočasně zastavila přechod notoricky známého Srizbiho botnetu poté, co se nechvalně známý McColo hosting stal offline, globální spam klesl o obrovské množství (a ve skutečnosti, když se konečně dostal do režimu offline, globální spam dočasně poklesl asi o 50 procent).

- Malware: Doručování škodlivého softwaru a spywaru zranitelným počítačům. Zdroje botnetů jsou nakupovány a prodávány malefaktory na podporu jejich kriminálních podniků.

- Data: Zachycení hesel a dalších soukromých informací. To souvisí s výše uvedeným.

- Kliknutí na podvod: Infikované zařízení navštěvuje webové stránky, aby generovalo falešný webový provoz a reklamní dojmy.

- Bitcoin: Řadiče botnetu nasměrují infikovaná zařízení na důl bitcoinů a dalších kryptoměn, aby tiše generovali zisk.

- DDoS: Operátoři botnetu nasměrují sílu infikovaných zařízení na konkrétní cíle, takže je offline odpojují při útokech s distribuovaným odmítnutím služby.

Provozovatelé botnetů obvykle mění své sítě na řadu těchto funkcí, aby generovali zisk. Například operátoři botnetů, kteří odesílají lékařský spam občanům USA, vlastní také knock-off lékárny, které zboží dodávají. (Ach ano, na konci e-mailu jsou skutečné produkty. Vynikající pohled na tuto zprávu má Spian Nation Briana Krebse.)

Hlavní botnety v posledních letech mírně změnily směr. Zatímco lékařské a jiné podobné typy spamu byly po dlouhou dobu mimořádně ziskové, vládní zásahy v několika zemích narušily zisky. Podle zprávy společnosti Symantec z července 2017 se počet e-mailů obsahujících škodlivou přílohu zvýšil na jeden z každých 359 e-mailů..

Jak vypadá botnet?

Víme, že botnet je síť infikovaných počítačů. Zajímavé je však zvážit základní komponenty a skutečnou architekturu botnetu.

Architektura

Existují dvě hlavní architektury botnetů:

- Model klient-server: Klientský server botnet obvykle používá chatového klienta (dříve IRC, ale moderní botnety využívají pro komunikaci se sítí Telegram a jiné služby šifrovaného zasílání zpráv), doménu nebo webovou stránku. Operátor odešle zprávu serveru a předá ji klientům, kteří vykonávají příkaz. I když se infrastruktura botnetů liší od základních až po velmi složité, koncentrované úsilí může deaktivovat botnet klient-server.

- Peer-to-Peer: Peer-to-peer (P2P) botnet se snaží zastavit bezpečnostní programy a výzkumníky identifikující konkrétní servery C2 vytvořením decentralizované sítě. Síť P2P je pokročilejší. 10 podmínek sítě, které jste pravděpodobně nikdy nepoznali, a co znamenají 10 podmínek sítě, které jste pravděpodobně nikdy nepoznali, a co znamenají Zde prozkoumáme 10 společných podmínek sítě, co znamenají a kde se pravděpodobně setkáte jim. , v některých ohledech, než model klient-server. Navíc se jejich architektura liší od toho, co je nejvíce představeno. Namísto jediné sítě vzájemně propojených infikovaných zařízení komunikujících prostřednictvím IP adres provozovatelé upřednostňují používat zombie zařízení připojená k uzlům, která jsou připojena k sobě navzájem a k hlavnímu komunikačnímu serveru. Myšlenka je taková, že existuje prostě příliš mnoho vzájemně propojených, ale oddělených uzlů, než aby se daly najmout současně.

Příkaz a řízení

Protokoly Command and Control (někdy psané C&C nebo C2) mají různé podoby:

- Telnet: Telnet botnety jsou relativně jednoduché a pomocí skriptu prohledávají rozsahy IP pro výchozí přihlášení k telnetu a serveru SSH a přidávají zranitelná zařízení a přidávají roboty..

- IRC: IRC sítě nabízejí pro C2 protokol extrémně nízkou šířku pásma. Schopnost rychle přepínat kanály poskytuje operátorům botnetu další zabezpečení, ale také znamená, že infikovaní klienti jsou snadno odpojeni od botnetu, pokud nedostanou aktualizované informace o kanálu. IRC provoz je relativně snadno zkoumat a izolovat, což znamená, že mnoho operátorů se od této metody vzdálilo.

- Domény: Některé velké botnety používají spíše kontrolu než klienta pro zasílání zpráv. Infikovaná zařízení přistupují ke konkrétní doméně a poskytují seznam řídicích příkazů, což umožňuje snadné změny a aktualizace za běhu. Nevýhodou je obrovský požadavek na šířku pásma pro velké botnety a také relativní snadnost, s jakou jsou podezřelé kontrolní domény vypnuty. Někteří provozovatelé používají tzv. Neprůstřelný hosting, aby působili mimo jurisdikci zemí s přísným trestním zákonem o internetu.

- P2P: Protokol P2P obvykle provádí digitální podepisování pomocí asymetrického šifrování (jeden veřejný a jeden soukromý klíč). To znamená, že zatímco operátor drží soukromý klíč, je velmi obtížné (v podstatě nemožné) pro kohokoli jiného vydávat různé příkazy botnetu. Podobně nedostatek jednoho definovaného serveru C2 ztěžuje útoky a ničení botnetu P2P než jeho protějšky.

- Ostatní: V průběhu let jsme viděli operátory botnetů používat některé zajímavé kanály Command a Control. Jedním z nich, který si okamžitě uvědomí, jsou sociální mediální kanály, jako je Android Twitoor botnet, ovládané prostřednictvím Twitteru, nebo Mac.Backdoor.iWorm, které využívaly subreddit seznamu serverů Minecraft k načtení IP adres pro svou síť. Instagram také není bezpečný. V roce 2017 použila Turla, skupina cyber-špionáž s úzkými vazbami na ruskou inteligenci, komentáře k fotkám Britney Spears Instagram k uložení umístění serveru distribuce škodlivého softwaru C2..

Zombie

Poslední částí botnetové skládačky jsou infikovaná zařízení (tj. Zombie).

Operátoři botnetu záměrně vyhledávají a infikují zranitelná zařízení, aby rozšířili svou provozní sílu. Uvedli jsme hlavní použití botnetů výše. Všechny tyto funkce vyžadují výpočetní výkon. Kromě toho operátoři botnetů nejsou vždy mezi sebou přátelští a mění tak sílu svých infikovaných počítačů.

Drtivá většina vlastníků zombie zařízení nevědí o jejich roli v botnetu. Občas však botnetový malware funguje jako vedení pro další varianty malwaru.

Toto video ESET poskytuje pěkné vysvětlení toho, jak se botnety rozšiřují:

Typy zařízení

Síťová zařízení přicházejí online s překvapivou rychlostí. A botnety nejsou jen na lovu pro PC nebo Mac. Jak budete v následující části, zařízení Internet of Things jsou stejně citlivá (pokud ne více) na varianty malware malware. Zvláště pokud jsou vyhledávány kvůli jejich hrozivé bezpečnosti.

Pokud jsem svým rodičům řekl, aby vrátili jejich zbrusu novou inteligentní televizi, kterou dostali na prodej, protože IOT je divoce nejistá, dělá to z mě dobrou dceru nebo špatnou dceru?

Zeptal jsem se, jestli umí poslouchat hlasové příkazy, řekli ano; Udělal jsem praskavý zvuk. Říkali, že si promluvíme zítra.- Tanya Janca (@shehackspurple) 28. prosince 2017

Chytré telefony a tablety nejsou bezpečné. Android za posledních několik let viděl několik botnetů. Android je snadný cíl Jak se Malware dostane do vašeho smartphonu? Jak se Malware dostane do vašeho smartphonu? Proč chtějí vývojáři malwaru infikovat váš smartphone infikovanou aplikací a jak se malware v první řadě dostane do mobilní aplikace? : je otevřený zdroj, má více verzí operačního systému a mnoho zranitelných míst najednou. Nemusíte se tak rychle radovat, uživatelé iOS. Existuje několik variant malwaru zaměřených na mobilní zařízení Apple, i když obvykle jsou omezena na jailbroken iPhones s bezpečnostními zranitelnostmi.

Dalším základním cílem botnetového zařízení je zranitelný router 10 způsobů, jak váš směrovač není tak bezpečný, jak si myslíte 10 způsobů, jak váš směrovač není tak bezpečný, jak si myslíte Zde je 10 způsobů, jak by váš router mohl hackerům a bezdrátovým únoscům využít . . Směrovače, které používají starý a nejistý firmware, jsou pro botnety snadným cílem a mnoho majitelů si neuvědomuje, že jejich internetový portál nese infekci. Podobně jednoduše ohromující množství uživatelů internetu nedokáže změnit výchozí nastavení svých směrovačů. 3 Výchozí hesla, která musíte změnit a proč 3 Výchozí hesla, která musíte změnit a proč Hesla, jsou nepohodlná, ale nezbytná. Mnoho lidí má tendenci vyhýbat se heslům, kdykoli je to možné, a rádi používají výchozí nastavení nebo stejné heslo pro všechny své účty. Toto chování může vaše data a ... po instalaci. Stejně jako zařízení IoT to umožňuje šíření malwaru s ohromující rychlostí, s malým odporem při infekci tisíců zařízení.

Sejmutí botnetu

Odstranění botnetu není snadný úkol z mnoha důvodů. Architektura botnetu někdy umožňuje operátorovi rychlou obnovu. Jindy je botnet prostě příliš velký na to, aby se dal v jednom pádu. Většina zastavení šíření botnetu vyžaduje koordinaci mezi výzkumnými pracovníky v oblasti bezpečnosti, vládními agenturami a dalšími hackery, kteří se někdy spoléhají na tipy nebo neočekávané zadní vrátky..

Hlavním problémem, kterému čelí bezpečnostní vědci, je relativní snadnost, se kterou operátoři kopírování začínají pracovat s použitím stejného malwaru.

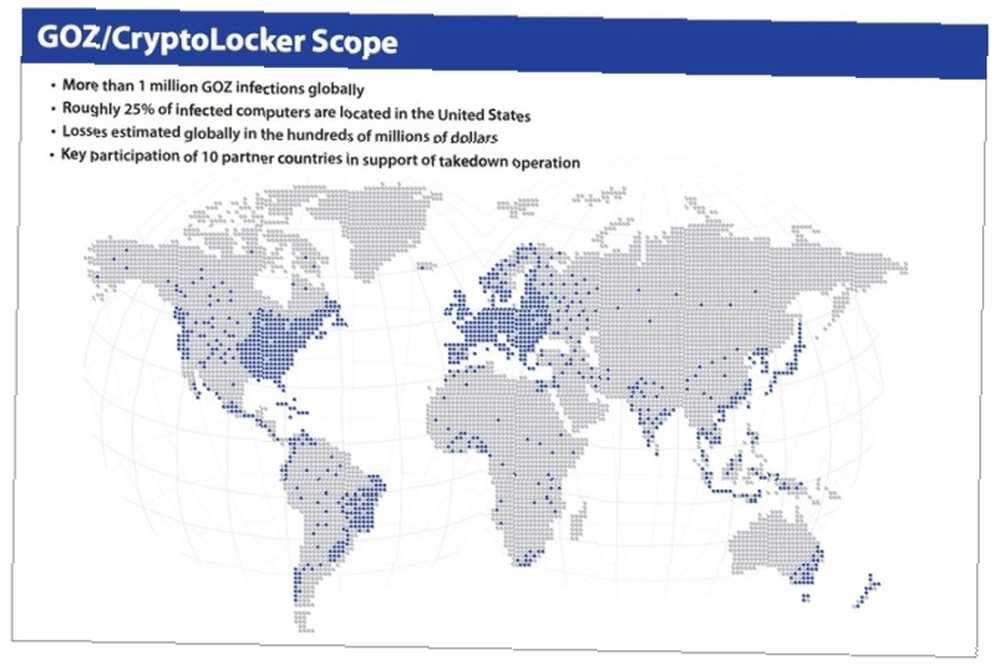

GameOver Zeus

Jako příklad zastavení používám botnet GameOver Zeus (GOZ). GOZ byl jeden z největších posledních botnetů, o nichž se domnívalo, že má na svém vrcholu více než milion infikovaných zařízení. Primárním využitím botnetu bylo krádež peněz (distribuce ransomwaru CryptoLocker Historie Ransomware: Kde to začalo a kam to jde Historie Ransomwaru: kde to začalo a kam to jde Ransomware pochází z poloviny 2000 let a jako mnoho počítačových hrozeb, pocházelo z Ruska a východní Evropy, než se vyvinulo, aby se stalo stále silnější hrozbou. Co ale platí pro budoucnost pro ransomware?) a nevyžádanou poštu a pomocí sofistikovaného algoritmu generování domény peer-to-peer se zdálo být nezastavitelné.

Algoritmus generování domény umožňuje botnetu předběžně generovat dlouhé seznamy domén pro použití jako “schůzky” pro botnetový malware. Více schůzkových bodů znemožňuje zastavení šíření, protože seznam domén zná pouze operátor.

V roce 2014 tým bezpečnostních vědců ve spolupráci s agenturou FBI a dalšími mezinárodními agenturami nakonec přinutil GameOver Zeus offline, v Operaci Tovar. Nebylo to snadné. Poté, co si všiml postupnosti registrace domén, registroval tým během šesti měsíců, které vedly k zahájení operace, zhruba 150 000 domén. To mělo blokovat budoucí registraci domény od operátorů botnetů.

Dále několik ISP dalo provozní kontrolu proxy uzlů GOZ, které používají operátoři botnetů pro komunikaci mezi příkazovými a řídicími servery a skutečným botnetem. Elliot Peterson, vedoucí vyšetřovatel FBI pro Operaci Tovar, řekl: “Dokázali jsme přesvědčit roboty, s nimiž jsme se bavili, ale všichni vrstevníci, proxy a supernody ovládaní padouchy byli špatní a měli by být ignorováni..”

Majitel botnetu Evgeniy Bogachev (online alias Slavik) si uvědomil, že zastavení šíření bylo na místě po jedné hodině, a pokusil se bojovat o další čtyři nebo pět hodin dříve “připouští” porazit.

V důsledku toho byli vědci schopni rozbít notoricky známé šifrování ransomware CryptoLocker a vytvořit zdarma dešifrovací nástroje pro oběti. CryptoLocker je mrtvý: Zde je návod, jak můžete získat své soubory zpět! CryptoLocker je mrtvý: Zde je návod, jak můžete své soubory získat zpět! .

Bottomety IoT se liší

Opatření k boji proti GameOver Zeus byla rozsáhlá, ale nezbytná. To ukazuje, že čirá síla chytrého řemeslného botnetu vyžaduje globální přístup ke zmírnění, který vyžaduje “inovativní právní a technická taktika s tradičními nástroji vymáhání práva” jakož i “silné pracovní vztahy se soukromými odborníky a protějšky v oblasti vymáhání práva ve více než 10 zemích po celém světě.”

Ale ne všechny botnety jsou stejné. Jakmile jeden botnet splní svůj konec, další operátor se poučí z ničení.

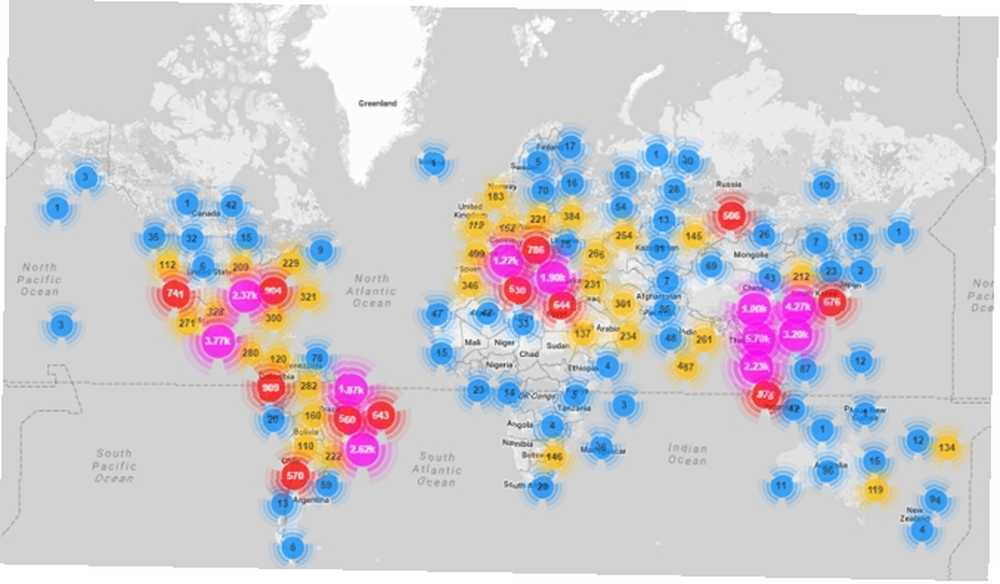

V roce 2016 byl největším a nejhorším botnetem Mirai. Před částečným zastavením provozu zasáhl boti Mirai založený na internetu věcí několik prominentních cílů. Proč vaše kryptoměna není tak bezpečná, jak si myslíte, proč vaše kryptoměna není tak bezpečná, jak si myslíte, že bitcoiny stále dosahují nových maxim. Nováček kryptoměny Ethereum hrozí výbuchem do své vlastní bubliny. Zájem o blockchain, těžbu a kryptoměnu je stále vysoký. Proč jsou tedy nadšenci kryptoměny ohroženi? s ohromujícími útoky DDoS. Jeden takový útok zasáhl blog výzkumníka bezpečnosti Briana Krebse s rychlostí 620 Gb / s, nakonec nutil ochranu Krebsovy DDoS, aby ho upustila jako klient. Další útok v následujících dnech zasáhl francouzského poskytovatele cloudových služeb OVH s 1,2Tbps v největším útoku, jaký kdy byl zaznamenán. Níže uvedený obrázek ukazuje, kolik zemí Mirai zasáhlo.

Přestože Mirai nebyla ani zdaleka největší botnet, jaký kdy viděl, vyvolala největší útoky. Mirai devastujícím způsobem využíval řádky směšně nejistých zařízení IoT. Je váš chytrý dům ohrožen kvůli internetu věcí? Je váš chytrý dům ohrožen kvůli chybám internetu? Je internet věcí bezpečný? Doufali byste, že ano, ale nedávná studie zdůraznila, že bezpečnostní obavy vznesené před několika lety musí být ještě vyřešeny. Váš chytrý dům by mohl být ohrožen. , pomocí seznamu 62 nezabezpečených výchozích hesel pro hromadění zařízení (admin / admin byl na začátku seznamu, přejděte na obrázek).

Výzkumník v oblasti bezpečnosti Marcus Hutchins (aka MalwareTech) vysvětluje, že část příčiny masivní moci Mirai spočívá v tom, že většina zařízení IoT tam sedí a nedělá nic, dokud o to nepožádá. To znamená, že jsou téměř vždy online a téměř vždy mají k dispozici síťové zdroje. Tradiční operátor botnetu by odpovídajícím způsobem analyzoval své doby špičkového výkonu a časové útoky. IoT botnety, ne tolik.

S tím, jak se více špatně nakonfigurovaných zařízení IoT připojuje k internetu, roste šance na využití.

Zůstaňte v bezpečí

Dozvěděli jsme se, co botnet dělá, jak rostou a další. Jak ale zabránit tomu, aby se vaše zařízení stalo součástí jednoho? První odpověď je jednoduchá: aktualizujte svůj systém Jak opravit Windows 10: FAQ pro začátečníky Jak opravit Windows 10: FAQ pro začátečníky Potřebujete pomoc s Windows 10? Odpovídáme na nejčastější dotazy týkající se používání a konfigurace systému Windows 10.. Pravidelné aktualizace opravují zranitelné díry ve vašem operačním systému, což zase snižuje možnosti využití.

Druhým je stáhnout a aktualizovat antivirový program a také antimalwarový program. Existuje celá řada bezplatných antivirových sad, které nabízejí vynikající ochranu před nízkými dopady. Investujte do antimalwarového programu, jako je Malwarebytes Kompletní průvodce odstraňováním malwaru Kompletní průvodce odstraňováním malwaru Malware je všude v těchto dnech a odstranění škodlivého softwaru z vašeho systému je zdlouhavý proces, který vyžaduje vedení. Pokud si myslíte, že je váš počítač napaden, je to průvodce, který potřebujete. . Předplatné Malwarebytes Premium vám vrátí zpět 24,95 $ za rok, čímž získáte ochranu před malwarem v reálném čase. Investice podle mého názoru stojí za to.

Nakonec uchopte další zabezpečení prohlížeče. Zkušební sady využívající Drive-by jsou nepříjemné, ale snadno se jim lze vyhnout, pokud používáte rozšíření blokující skripty, jako je uBlock Origin..

Byl váš počítač součástí botnetu? Jak jste si to uvědomil? Zjistili jste, která infekce vaše zařízení používala? Sdělte nám své zkušenosti níže!