Joseph Goodman

1

2186

146

Ransomware je na vzestupu. Počítačoví zločinci zvýšili sázky za váš počítač: 5 způsobů, jak vás Ransomware vezme v zajetí do budoucnosti Za váš počítač: 5 způsobů, jak vás Ransomware vezme v zajetí v budoucnu Ransomware je pravděpodobně nejhorší malware a zločinci, kteří jej používají, se stávají stále více pokročilý, Zde je pět znepokojujících věcí, které by mohly být brzy vzaty jako rukojmí, včetně inteligentních domů a inteligentních aut. v bitvě o vaše data, představení řádků pokročilého malwaru navrženého k šifrování vašich osobních údajů. Jejich konečným cílem je vydírání peněz od vás. Pokud nebudou splněny jejich požadavky, vaše šifrované soubory zůstanou mimo dosah.

Nedostupné. Ztracený.

Útoky na jednotlivce nejsou průlomové. Rovněž nesměřují do titulků. V roce 2015 však FBI obdržela téměř 2 500 stížností týkajících se přímo útoků souvisejících s ransomwarem, přičemž oběti dosáhly ztráty ve výši přibližně 24 milionů USD.

Před více než dvěma týdny byla nová varianta ransomware, Petya, se objevil. Jakmile však vědci v oblasti bezpečnosti začali spravovat varování týkající se schopností ransomwaru a specifických způsobů útoku, podrážděný jednotlivec rozbil šifrování Petya. To znamená, že tisíce potenciálních obětí mohou bezpečně dešifrovat své soubory, což šetří čas, peníze a hory frustrace.

Proč je Petya jiná

Ransomwarové infekce obvykle sledují lineární cestu Co je to Bootkit a je Nemesis skutečnou hrozbou? Co je Bootkit a je Nemesis skutečnou hrozbou? Hackeři stále hledají způsoby, jak narušit váš systém, například bootkit. Podívejme se, co je bootkit, jak funguje varianta Nemesis, a zvažte, co můžete udělat, abyste zůstali jasní. . Jakmile dojde ke kompromitaci systému, ransomware prohledá celý počítač. Nevyhazujte padáky Scammers: Průvodce Ransomware a další hrozby Nevyplulujte Scammers: Průvodce Ransomware a další hrozby a zahajte proces šifrování. V závislosti na variantě ransomware Vyhněte se padající oběti těmto třem podvodům Ransomware Vyhněte se padající oběti těmto třem podvodům Ransomware V současné době je v oběhu několik prominentních podvodů ransomware; pojďme přes tři z nejničivějších, takže je můžete poznat. , síťová umístění mohou být také šifrována. Jakmile je proces šifrování dokončen, ransomware doručí uživateli zprávu, která je informuje o jejich možnostech: vyplatit nebo ztratit Nevyplatit - jak porazit Ransomware! Neplaťte - jak porazit Ransomware! Jen si představte, jestli se někdo objevil na vašem prahu a řekl: „Hej, ve vašem domě jsou myši, o kterých jste nevěděli. Dej nám 100 USD a zbavíme se jich.“ Toto je Ransomware ... .

Nedávné variace v ransomware zaznamenaly ignorování osobních uživatelských souborů a místo toho se rozhodli zašifrovat hlavní souborovou tabulku (MFT) jednotky C:, což účinně činí počítač zbytečným.

Tabulka hlavních souborů

Petya byla z velké části distribuována prostřednictvím škodlivé e-mailové kampaně.

“Oběti by od e-mailu obdržely e-mail přizpůsobený tak, aby vypadal a četl se jako obchodní Miss “žadatel” hledání pozice ve společnosti. To by uživatelům představilo hypertextový odkaz na umístění úložiště Dropbox, což by pravděpodobně uživateli umožnilo stáhnout uvedený životopis uchazeče (CV).”

Po instalaci začne Petya nahrazovat hlavní spouštěcí záznam (MBR). MBR je informace uložená v prvním sektoru pevného disku, obsahující kód, který lokalizuje aktivní primární oddíl. Proces přepsání brání systému Windows v normálním načítání a brání přístupu do nouzového režimu.

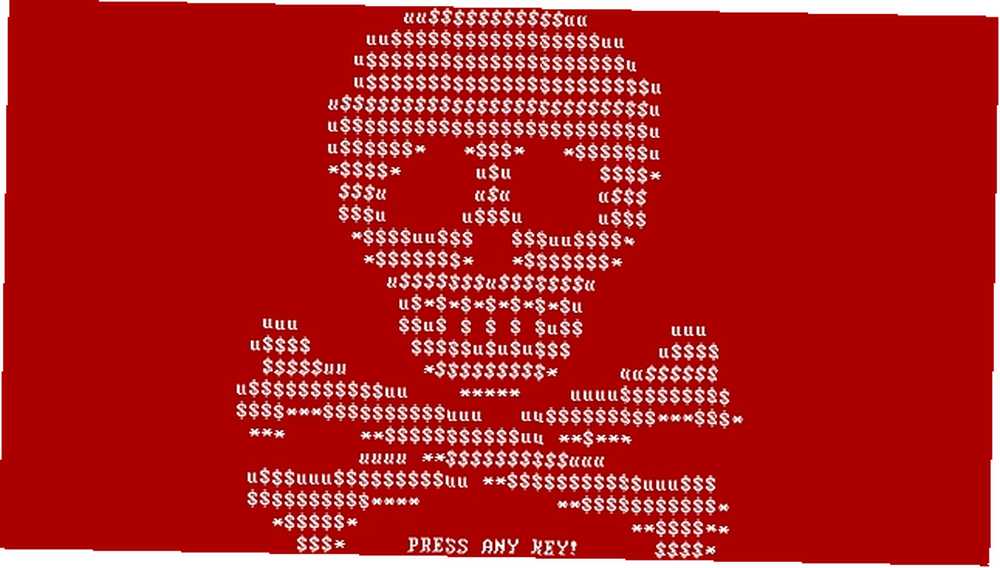

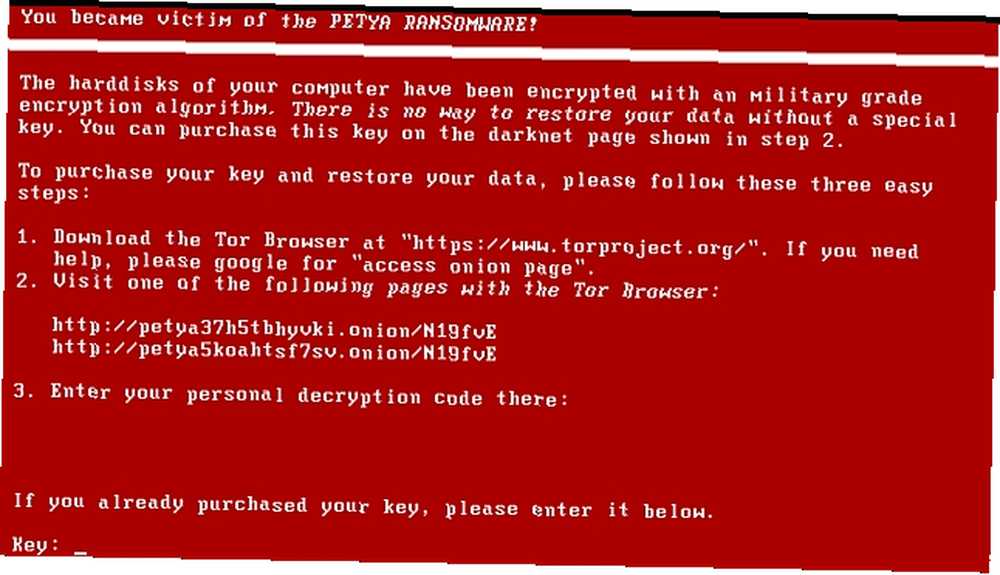

Jakmile Petya přepíše MBR, zašifruje MFT, soubor nalezený na oddílech NTFS obsahující kritické informace o každém dalším souboru na jednotce. Petya pak vynutí restart systému. Při restartu se uživatel setká s falešným skenováním CHKDSK. Zatímco se zdá, že skenování zajišťuje integritu svazku, opak je pravdou. Když se CHKDSK dokončí a Windows se pokusí načíst, upravená MBR zobrazí lebku ASCII s ultimátem, aby zaplatila výkupné, obvykle v bitcoinech.

Cena pro zotavení činí zhruba 385 $, i když se to může změnit na základě směnného kurzu bitcoinů. Pokud se uživatel rozhodne varování ignorovat, bitcoinové výkupné se zdvojnásobí. Pokud uživatel bude i nadále odolávat pokusu o vydírání, autor Petya ransomware smaže šifrovací klíč.

Hack-Petya Mission

Tam, kde jsou návrháři ransomwaru obvykle velmi opatrní při výběru šifrování, autor Petya “vyklouzl nahoru.” Neidentifikovaný programátor přišel na to, jak crackovat šifrování Petyy po “Velikonoční návštěva mého tchána mě dostala do tohoto zmatku.”

Trhlina je schopna odhalit šifrovací klíč potřebný k odemknutí šifrovaného hlavního spouštěcího záznamu a uvolnění systémových souborů v zajetí. Chcete-li znovu získat kontrolu nad soubory, uživatelé musí nejprve odstranit infikovaný pevný disk z počítače a připojit jej k jinému funkčnímu počítači. Poté mohou extrahovat několik datových řetězců, které mohou do nástroje zadat.

Získávání údajů je obtížné a vyžaduje speciální nástroje a znalosti. Naštěstí vytvořil zaměstnanec Emsisoft Fabian Wosar speciální nástroj, který tento problém zmírnil “skutečné dešifrování uživatelsky přívětivější.” Extractor sektoru Petya najdete zde. Stáhněte a uložte jej na plochu počítače, který se používá pro opravu.

Mohli byste „novináři“ začít dělat domácí úkoly? Nejsem zodpovědný za to, že je Petya dešifrovatelná. Kredit @leo_and_stone.

- Fabian Wosar (@fwosar) 15. dubna 2016

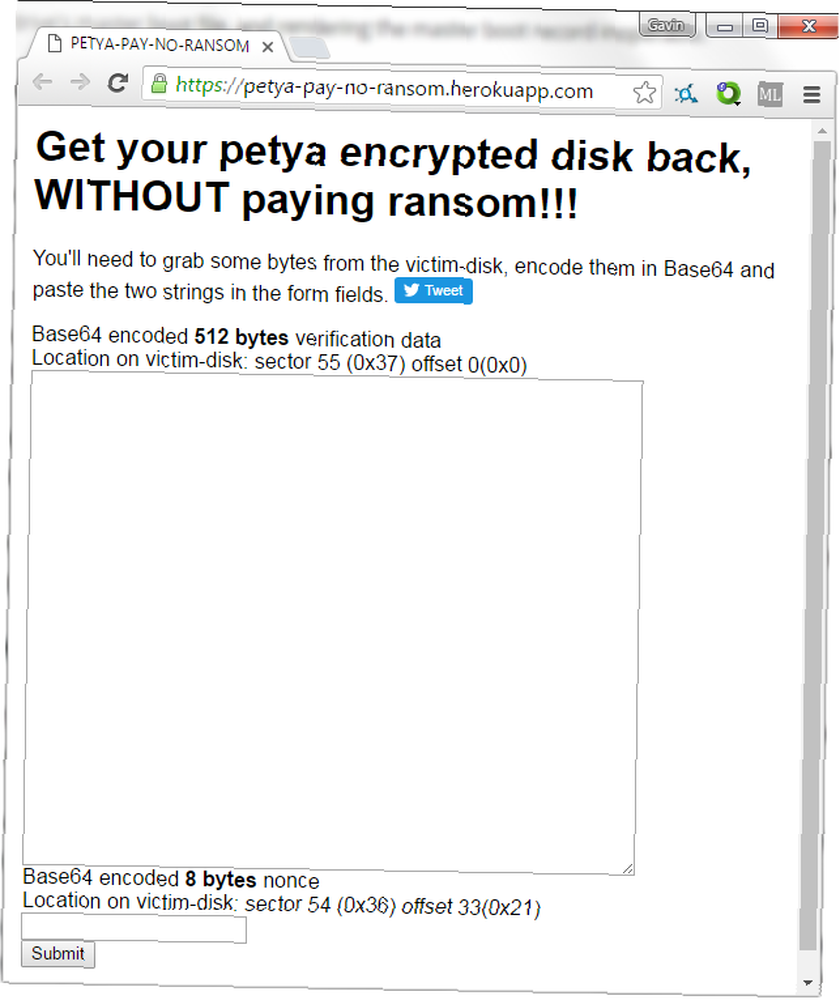

Nástroj Wosar extrahuje 512 bytů potřebných pro trhliny Petya, “začínající na sektoru 55 (0x37h) s ofsetem 0 a 8bajtovým nonce z sektoru 54 (0x36) offset: 33 (0x21).” Jakmile jsou data extrahována, nástroj je převede na potřebné kódování Base64. Poté ji lze zadat na web petya-no-pay-výkupné.

Pouze jsem poskytl malý ~ 50 řádkový nástroj, který dělá skutečné dešifrování uživatelsky přívětivější.

- Fabian Wosar (@fwosar) 15. dubna 2016

Jakmile vygenerujete dešifrovací heslo, zapište si jej. Nyní budete muset vyměnit pevný disk a poté spustit infikovaný systém. Když se objeví obrazovka zámku Petya, můžete zadat dešifrovací klíč.

Podrobný návod o extrakci datového řetězce, zadání převedených dat na web a generování dešifrovacího hesla najdete zde.

Dešifrování pro každého?

Kombinace šifrovací trhliny leo-stone a extraktoru Petya sektoru Fabian Wosar zajišťuje radost ze čtení. Kdokoli s technickými znalostmi, kteří hledají řešení pro své šifrované soubory, může mít šanci znovu získat kontrolu nad svými daty.

Nyní bylo řešení zjednodušeno, takže uživatelé bez větví technických znalostí by mohli svůj infikovaný systém odnést do místního servisu a informovat techniky o tom, co je třeba udělat, nebo alespoň to, co věří, že je třeba udělat..

Avšak i jako cesta k opravě tento konkrétní varianta ransomware se stala mnohem snazší, ransomware je stále obrovský, neustále se vyvíjející problém, kterému čelíme každý z nás Ransomware Udržuje růst - Jak se můžete chránit? Ransomware udržuje růst - jak se můžete chránit? . A přestože je tato cesta snadnější najít a snáze ji sledovat, autoři ransomwaru vědí, že existuje velká většina uživatelů, kteří prostě nebudou mít žádnou naději na dešifrování souborů, jejich jedinou šanci na zotavení pomocí studeného, tvrdého, nevysledovatelného bitcoinu.

Přes jejich počáteční kódování trapas, Jsem si jistý, že autoři Petya ransomware nesedí, je jim líto. Nyní, když tato metoda crack a dešifrování získávají trakci, pravděpodobně pracují na aktualizaci kódu, aby zakázali řešení, a znovu zavřou dveře pro obnovu dat.

Byl jste obětí ransomwaru? Podařilo se vám obnovit vaše soubory, nebo jste zaplatili výkupné? Dejte nám vědět níže!