Gabriel Brooks

1

1573

159

Od té doby, co systém souborů NTFS Od FAT do NTFS do ZFS: Demystifikované systémy souborů FAT do NTFS do ZFS: Demystifikované systémy souborů Různé pevné disky a operační systémy mohou používat různé systémy souborů. Zde je, co to znamená a co potřebujete vědět. byl zaveden jako výchozí formát ve spotřebitelských vydáních systému Windows (počínaje systémem Windows XP), lidé měli problémy s přístupem k datům na interních i externích jednotkách. Jednoduché atributy souborů již nejsou jedinou příčinou problémů při hledání a používání jejich souborů. Nyní musíme bojovat s oprávněními k souborům a složkám, jak objevil jeden z našich čtenářů.

Otázka čtenáře:

Na interním pevném disku nevidím složky. Spustil jsem příkaz “atribut -h -r -s / s / d” a zobrazuje přístup odepřený v každé složce. Mohu přejít do složek pomocí příkazu Spustit, ale na pevném disku nevidím složky. Jak to vyřeším?

Bruceova odpověď:

Zde uvádíme několik bezpečných předpokladů založených na informacích, které jsme dostali: Operační systém je Windows XP nebo novější; používaný systém souborů je NTFS; uživatel nemá oprávnění Úplné řízení pro část systému souborů, se kterou se snaží manipulovat; nejsou v kontextu správce; a výchozí oprávnění v systému souborů mohla být změněna.

Všechno ve Windows je objekt, ať už je to klíč registru, tiskárna nebo soubor. Přestože používají stejné mechanismy k definování přístupu uživatelů, omezíme naši diskusi na objekty systémových souborů, abychom je udrželi co nejjednodušší.

Řízení přístupu

Zabezpečení Red Alert: 10 počítačů o bezpečnosti Blogy, které byste měli dodržovat dnes Red Alert: 10 Počítačů o bezpečnosti blogy, které byste měli dodržovat dnes Zabezpečení je klíčovou součástí práce na počítači a měli byste se snažit vzdělávat sami sebe a zůstat aktuální. Budete chtít vyzkoušet těchto deset bezpečnostních blogů a odborníky na bezpečnost, kteří je píšou. všeho druhu je všechno o ovládání kdo může něco udělat na zabezpečovaném objektu. Kdo má klíčovou kartu k odemčení brány, aby vstoupil do areálu? Kdo má klíče k otevření kanceláře generálního ředitele? Kdo má kombinaci pro otevření trezoru ve své kanceláři?

Stejný typ myšlení platí pro zabezpečení souborů a složek v souborových systémech NTFS. Každý uživatel v systému nemá odůvodněnou potřebu přístupu ke všem souborům v systému, ani nemusí mít všichni stejný přístup k těmto souborům. Stejně jako každý zaměstnanec společnosti nemusí mít přístup k trezoru v kanceláři generálního ředitele nebo schopnost upravovat firemní zprávy, i když jim může být dovoleno si je přečíst.

Oprávnění

Systém Windows řídí přístup k objektům systému souborů (soubory a složky) nastavením oprávnění pro uživatele nebo skupiny. Ty určují, jaký přístup má uživatel nebo skupina k objektu. Tato oprávnění lze nastavit buď dovolit nebo odmítnout konkrétní typ přístupu a lze jej nastavit explicitně na objektu nebo implicitně prostřednictvím dědičnosti z nadřazené složky.

Standardní oprávnění pro soubory jsou: Úplná kontrola, Upravit, Číst a spustit, Číst, Zápis a Speciální. Složky mají další zvláštní oprávnění, které se nazývá Seznam složek. Tato standardní oprávnění jsou předdefinované sady pokročilá oprávnění které umožňují podrobnější kontrolu, ale obvykle se nepotřebují mimo standardní oprávnění.

Například Číst a spouštět standardní oprávnění zahrnuje následující pokročilá oprávnění:

- Procházet složku / spustit soubor

- Seznam složek / čtení dat

- Přečtěte si atributy

- Přečtěte si rozšířené atributy

- Číst oprávnění

Seznamy řízení přístupu

Každý objekt v systému souborů má přidružený seznam řízení přístupu (ACL). Seznam ACL je seznam identifikátorů zabezpečení (SID), které mají oprávnění k objektu. Subsystém Local Security Authority Subsystem (LSASS) porovná SID připojené k přístupovému tokenu udělenému uživateli při přihlášení k SID v ACL pro objekt, ke kterému se uživatel pokouší získat přístup. Pokud SID uživatele neodpovídá žádnému SID v ACL, přístup bude odepřen. Pokud se shoduje, požadovaný přístup bude udělen nebo zamítnut na základě oprávnění pro toto SID.

K dispozici je také pořadí vyhodnocení oprávnění, která je třeba vzít v úvahu. Explicitní oprávnění mají přednost před implicitními oprávněními a odepřená oprávnění mají přednost před povoleními pro povolení. V pořádku to vypadá takto:

- Explicitní popření

- Explicitní povolení

- Implicitní popření

- Implicitní povolení

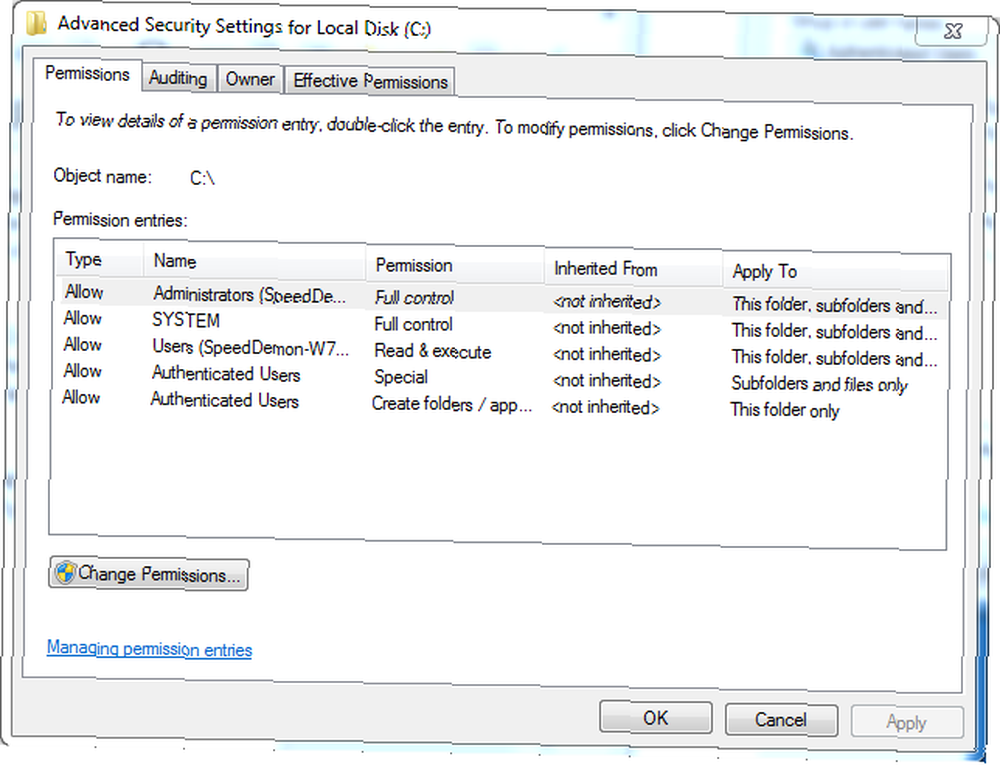

Výchozí oprávnění kořenového adresáře

Oprávnění udělená v kořenovém adresáři jednotky se mírně liší v závislosti na tom, zda je jednotka systémovou jednotkou. Jak je vidět na obrázku níže, systémová jednotka má dvě samostatné jednotky Dovolit záznamy pro ověřené uživatele. Existuje jeden, který umožňuje autentizovaným uživatelům vytvářet složky a připojovat data k existujícím souborům, ale neměnit žádná existující data v souboru, která se vztahují pouze na kořenový adresář. Druhý umožňuje ověřeným uživatelům upravovat soubory a složky obsažené v podsložkách, pokud tento podsložka zdědí oprávnění od kořenového adresáře.

Systémové adresáře (Windows, programová data, programové soubory, programové soubory (x86), uživatelé nebo dokumenty a nastavení a případně další) nezdědí svá oprávnění z kořenového adresáře. Protože se jedná o systémové adresáře, jsou jejich oprávnění výslovně nastavena tak, aby zabránila neúmyslné nebo škodlivé změně operačních systémů, programů a konfiguračních souborů malwarem nebo hackerem..

Pokud se nejedná o systémovou jednotku, jediným rozdílem je to, že skupina Authenticated Users má jednu položku povolení, která umožňuje změnit oprávnění pro kořenovou složku, podsložky a soubory. Všechna oprávnění přiřazená pro 3 skupiny a účet SYSTEM jsou zděděna po celé jednotce.

Analýza problému

Když náš plakát běžel atribut příkaz, který se pokoušel odstranit všechny systémové, skryté a jen pro čtení atributy ze všech souborů a složek začínajících v (nespecifikovaném) adresáři, ve kterém se nacházeli, obdržel zprávy označující akci, kterou chtěli provést (Zápis atributů), byl zamítnut. V závislosti na adresáři, ve kterém byli, když spustili příkaz, je to pravděpodobně velmi dobrá věc, zvláště pokud byli v C: \.

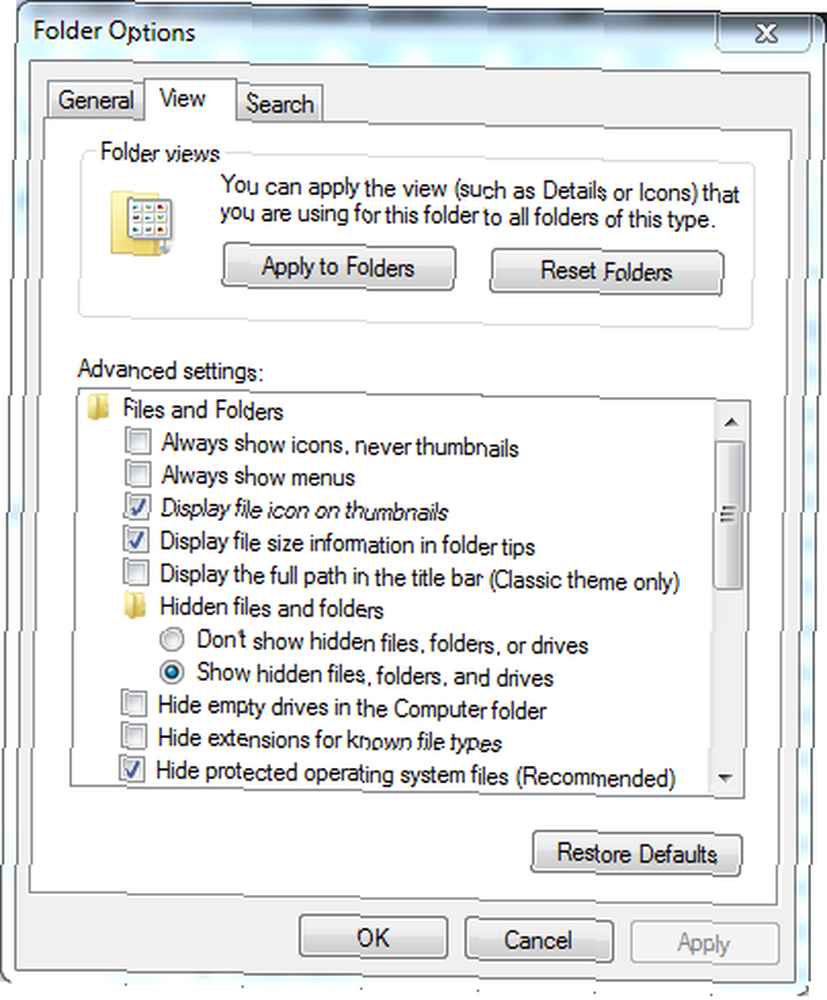

Namísto pokusu o spuštění tohoto příkazu by bylo lepší změnit nastavení v Průzkumníkovi Windows / Průzkumníkovi souborů tak, aby se zobrazovaly skryté soubory a adresáře. Toho lze snadno dosáhnout tím, že půjdete Uspořádat> Možnosti složky a hledání v Průzkumníkovi Windows nebo Soubor> Změnit složku a možnosti hledání v Průzkumníku souborů. Ve výsledném dialogovém okně vyberte Karta Zobrazit> Zobrazit skryté soubory, složky a jednotky. Pokud je toto povoleno, skryté adresáře a soubory se budou zobrazovat jako tlumené položky v seznamu.

V tomto okamžiku, pokud se soubory a složky stále nezobrazují, došlo k potížím s rozšířeným povolením Seznam složek / Číst data. Uživatel nebo skupina, do které uživatel patří, je explicitně nebo implicitně odmítl toto oprávnění u dotyčných složek nebo uživatel nepatří do žádné ze skupin, které mají přístup k těmto složkám.

Můžete se zeptat, jak by čtenář mohl přejít přímo do jedné z těchto složek, pokud uživatel nemá oprávnění k seznamu složek / čtení dat. Pokud znáte cestu ke složce, můžete do ní jít za předpokladu, že na ni máte pokročilá oprávnění k procházení složky / spouštěcího souboru. To je také důvod, proč pravděpodobně nebude problém se standardním povolením Obsah složky seznamu. Má to oba těchto pokročilých oprávnění.

Rozlišení

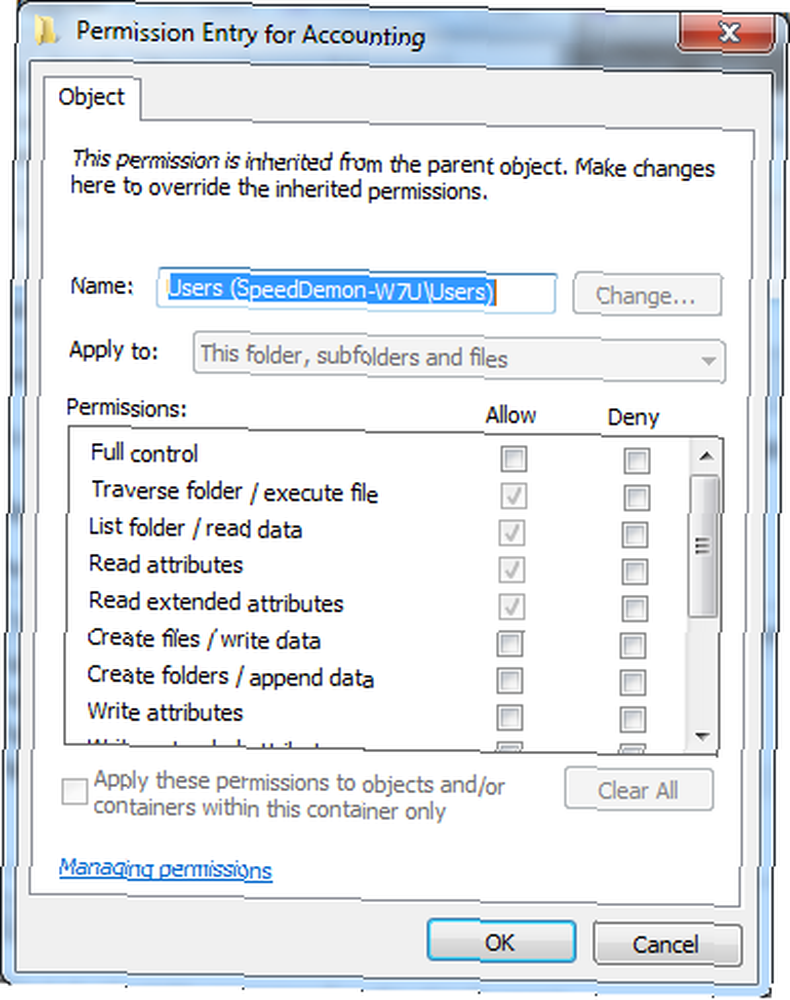

S výjimkou systémových adresářů je většina oprávnění zděděna po řetězci. Prvním krokem je tedy identifikovat adresář, který je nejblíže kořenovému adresáři jednotky, kde se projevují příznaky. Jakmile je tento adresář umístěn, klepněte na něj pravým tlačítkem a vyberte Vlastnosti> karta Zabezpečení. Zkontrolujte oprávnění pro každou z uvedených skupin / uživatelů, abyste ověřili, zda mají ve sloupci Povolit oprávnění pro obsah složky Seznam a ne ve sloupci Odepřít..

Pokud není zaškrtnut ani jeden sloupec, podívejte se také na položku Zvláštní oprávnění. Pokud je toto zaškrtnuto (povolit nebo zakázat), klikněte na ikonu Pokročilý tlačítko Změnit oprávnění ve výsledném dialogovém okně, pokud používáte systém Vista nebo novější. Zobrazí se téměř totožné dialogové okno s několika dalšími tlačítky. Vyberte příslušnou skupinu, klikněte na Upravit a ujistěte se, že je povoleno oprávnění ke složce Seznam / čtení dat.

Pokud jsou šeky šedé, znamená to, že jsou zděděné povolení, a jeho změna by měla být provedena v nadřazené složce, pokud neexistuje závažný důvod, proč tak neučinit, jako je to adresář profilu uživatele a nadřazená složka Uživatelé nebo Dokumenty a nastavení. Není rozumné přidávat oprávnění pro druhého uživatele, aby měl přístup k adresáři profilu jiného uživatele. Místo toho se přihlaste jako uživatel a získejte přístup k těmto souborům a složkám. Pokud je to něco, co by mělo být sdíleno, přesuňte je do adresáře Veřejný profil nebo použijte kartu Sdílení, abyste umožnili ostatním uživatelům přístup ke zdrojům.

Je také možné, že uživatel nemá oprávnění upravovat oprávnění příslušných souborů nebo adresářů. V takovém případě by měl systém Windows Vista nebo novější představit řízení uživatelských účtů (UAC), zastavit nepříjemné výzvy UAC - Jak vytvořit seznam povolených kontrol uživatelských účtů [Windows] Zastavit nepříjemné výzvy, přidělit UAC - jak vytvořit seznam povolených kontrol uživatelských účtů [Windows] od systému Vista jsme my uživatelé Windows poškozeni, otravováni, otráveni a unaveni z kontroly uživatelských účtů (UAC), která nám říká, že se začíná program, který jsme záměrně spustili. Jistě, vylepšilo se ... výzva k zadání hesla správce nebo oprávnění ke zvýšení uživatelských oprávnění umožňujících tento přístup. V systému Windows XP by měl uživatel otevřít Průzkumník Windows s možností Spustit jako ... a použít účet správce Účet správce systému Windows: Vše, co potřebujete vědět Účet správce systému Windows: Vše, co potřebujete vědět Počínaje systémem Windows Vista, vestavěným správcem systému Windows účet je ve výchozím nastavení zakázán. Můžete to povolit, ale dělejte to na vlastní nebezpečí! Ukážeme vám jak. aby bylo zajištěno, že je možné provést změny, pokud ještě nejsou spuštěny pomocí účtu správce.

Vím, že mnoho lidí by vám jen řeklo, abyste převzali vlastnictví dotyčných adresářů a souborů, ale existuje jeden obrovský upozornění na toto řešení. Pokud by to mělo dopad na jakékoli systémové soubory a / nebo adresáře, vážně oslabíte celkovou bezpečnost vašeho systému. Mělo by nikdy provádět v kořenových adresářích, Windows, Uživatelé, Dokumenty a nastavení, Program Files, Program Files (x86), Program Data, nebo inetpub adresáře nebo kterékoli z jejich podsložek.

Závěr

Jak vidíte, oprávnění na jednotkách NTFS nejsou příliš obtížná, ale umístění zdrojů problémů s přístupem může být únavné v systémech s mnoha adresáři. Vyzbrojeni základním porozuměním toho, jak oprávnění pracují se seznamy řízení přístupu a trochou houževnatosti, lokalizace a vyřešení těchto problémů se brzy stane dětskou hrou.