Peter Holmes

4

4983

388

Když na konci května 2016 začaly vysychat nové případy široce distribuovaného Locky ransomware, vědci v oblasti bezpečnosti si byli jisti, že jsme neviděli poslední variantu malwaru kódujícího soubor.

Hle, aj, měli pravdu.

Od 19. červnatis bezpečnostní experti pozorovali miliony škodlivých e-mailových zpráv zasílaných s přílohou obsahující novou variantu Locky ransomware. Zdá se, že vývoj způsobil, že malware byl mnohem nebezpečnější za vaším počítačem: 5 způsobů, jak vás Ransomware vezme do zajetí v budoucnosti Za vaším počítačem: 5 způsobů, jak vás Ransomware vezme do zajetí v budoucnosti Ransomware je pravděpodobně nejhorší malware a zločinci, kteří jej používají, jsou stále pokročilejší. Zde je pět znepokojujících věcí, které by mohly být brzy vzaty jako rukojmí, včetně inteligentních domů a inteligentních aut. , a jsou doprovázeny změnou distribuční taktiky, která šíří infekci dále, než bylo dříve vidět.

Není to jen Locky ransomware znepokojující bezpečnostní vědci. Existují již další varianty Locky a zdá se, že distribuční sítě rostou “Výroba” po celém světě, bez konkrétních cílů.

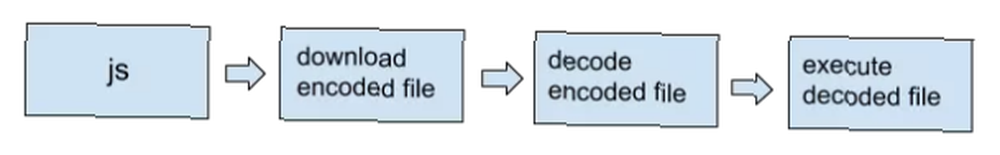

JavaScript Ransomware

V roce 2016 došlo k mírnému posunu v distribuci malwaru Nepodléhejte podvodníkům: Průvodce po ransomwaru a dalším hrozbám Nepadejte pádům podvodníků: Průvodce k ransomwaru a dalším hrozbám. Uživatelé internetu mohou teprve začínat chápat extrémní hrozby hrozebního ransomwaru, ale již se začali vyvíjet, aby zůstali pod radarem co nejdéle.

A zatímco malware využívající známé rámce JavaScriptu není neobvyklý, odborníci na bezpečnost byli v prvním čtvrtletí roku 2016 zahlceni záplavou škodlivého softwaru, což Eldona Sprickerhoffa potvrdilo:

“Evoluce malwaru se zdá být stejně rychlá a pronikavá jako jakékoli prostředí džungle, kde přežití a propagace jdou ruku v ruce. Autoři často kooptovali funkčnost z různých kmenů malwaru do další generace kódu - pravidelně vzorkují účinnost a ziskovost každé generace.”

Příchod ransomwaru kódovaného v JavaScriptu představuje pro uživatele novou výzvu, aby se jim pokusili vyhnout. Dříve, pokud jste omylem stáhli nebo vám byl zaslán škodlivý soubor, systém Windows prohledá příponu souboru a rozhodne, zda tento konkrétní typ souboru představuje nebezpečí pro váš systém..

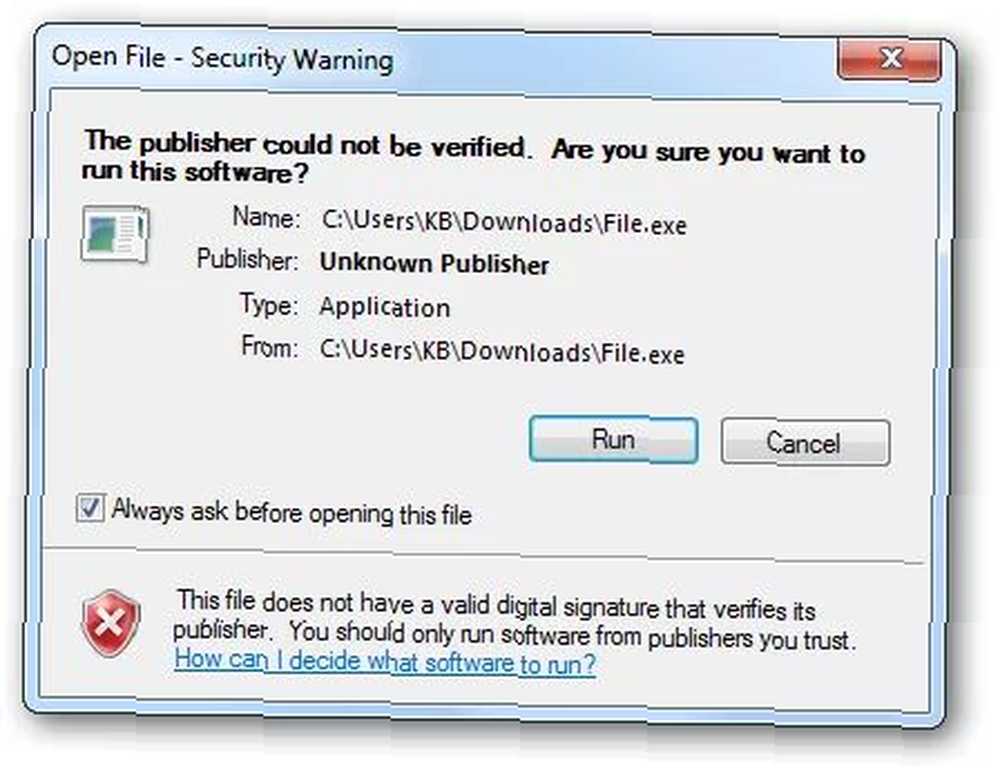

Například při pokusu o spuštění neznámého .exe soubor, zobrazí se toto varování:

U JavaScriptu neexistuje žádné takové výchozí varování .js přípona souboru - soubory, které vedly k tomu, že obrovské množství uživatelů klikalo bez přemýšlení a poté bylo drženo za výkupné.

Botnets and Spam Email

Převážná většina ransomwaru je odesílána prostřednictvím škodlivých e-mailů, které jsou zasílány v obrovských objemech prostřednictvím masivních sítí infikovaných počítačů, které se běžně označují jako “botnet.”

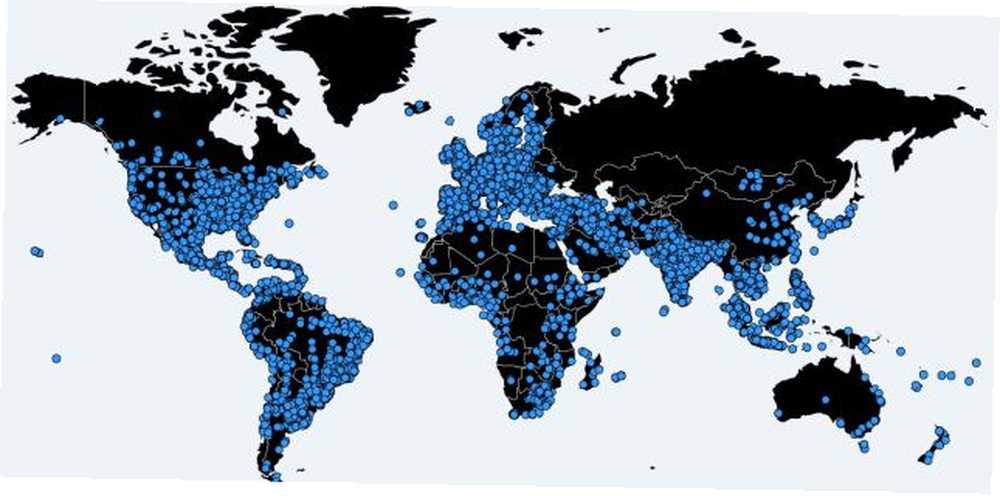

Obrovský nárůst ransomwaru Locky byl přímo spojen s botanikou Necrus, která v průměru zaznamenala 50 000 IP adresy infikované každých 24 hodin po dobu několika měsíců. Během pozorování (Anubis Networks) zůstala míra infekce stabilní až do 28. březnatis když došlo k velkému nárůstu 650 000 infekce po dobu 24 hodin. Poté se vraťte do práce jako obvykle, i když s pomalu klesající mírou infekce.

1. červnaSvatý, Necrus ztichl. Spekulace o tom, proč botnet ztichl, je štíhlá, i když hodně soustředěná kolem zatčení asi 50 ruských hackerů. Botnet však pokračoval v činnosti později v měsíci (kolem 19tis Červen), zaslání nové varianty Locky milionům potenciálních obětí. Na obrázku nahoře můžete vidět aktuální rozšíření botnetu Necrus - všimněte si, jak se vyhýbá Rusku?

E-maily se spamem vždy obsahují přílohu, která se považuje za důležitý dokument nebo archiv zaslaný z důvěryhodného (ale spoofed) účtu. Po stažení a přístupu k dokumentu automaticky spustí infikované makro nebo jiný škodlivý skript a začne proces šifrování.

Ať už Locky, Dridex, CryptoLocker nebo jedna z nesčetných variant ransomwaru Viry, spyware, malware atd. Vysvětlené: Porozumění online hrozbám Viry, spyware, Malware atd. Vysvětlené: Porozumění online hrozbám Když začnete přemýšlet o všech věcech, které Při procházení Internetu by se web mohl pokazit, web začne vypadat jako docela děsivé místo. , spamový e-mail je stále volbou sítí pro doručování ransomwaru, což jasně ukazuje, jak úspěšný je tento způsob doručení.

Objeví se nové výzvy: Bart a RAA

JavaScript malware není jedinou hrozbou Ransomware Keeps Growing - Jak se můžete chránit? Ransomware udržuje růst - jak se můžete chránit? uživatelé se budou muset v nadcházejících měsících potýkat - i když mám další nástroj JavaScriptu, o kterém vám mohu říct!

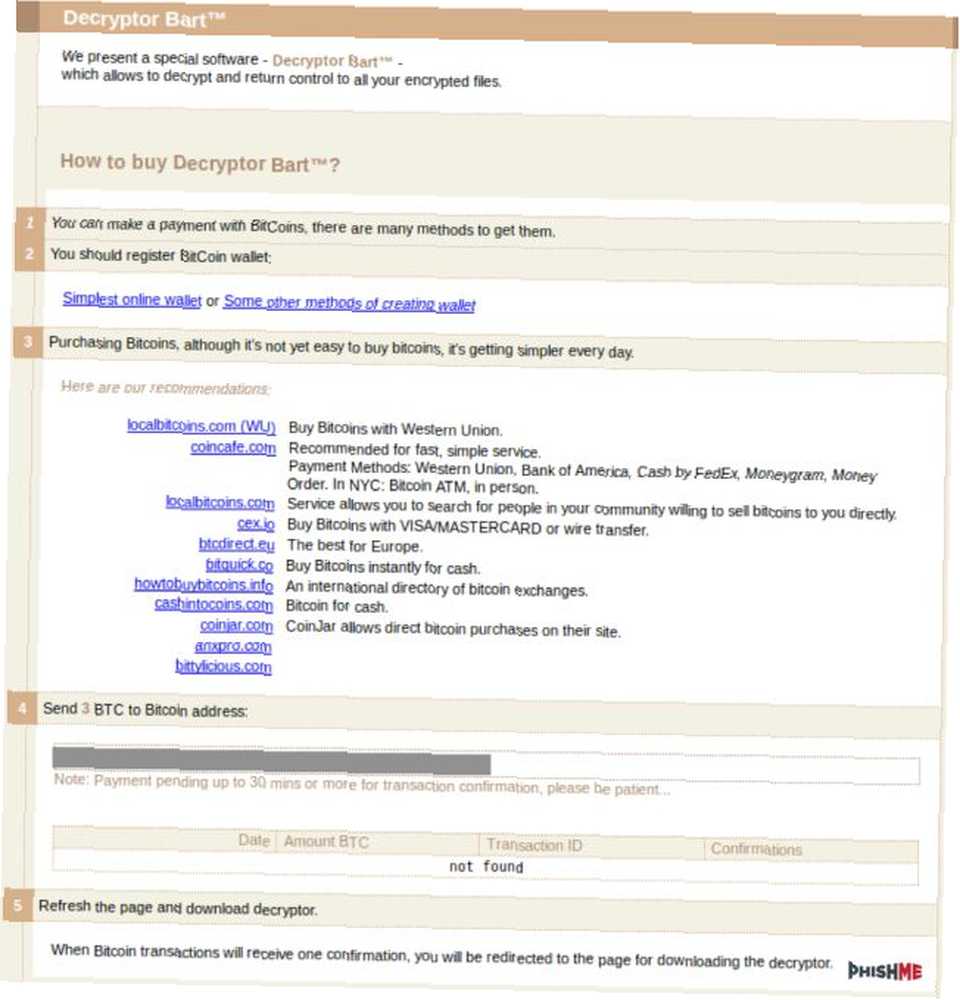

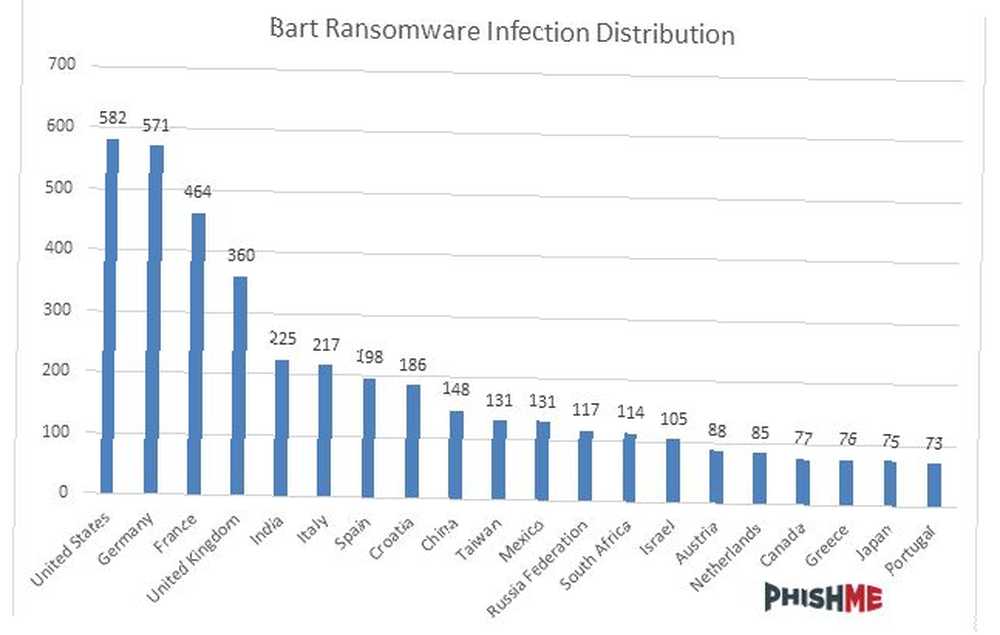

Nejprve nahoru Bart infekce využívá některé docela standardní techniky ransomware, které používají podobné platební rozhraní jako Locky, a zacílení hlavního souboru seznamů přípon souborů pro šifrování. Existuje však několik klíčových provozních rozdílů. Zatímco většina ransomwaru potřebuje vytáčet domů na příkazový a řídicí server pro šifrovací zelené světlo, Bart takový mechanismus nemá.

Místo toho Brendan Griffin a Ronnie Tokazowski z Phishme věří, že se Bart spoléhá na “zřetelný identifikátor oběti, který účastníkovi hrozby uvede, jaký dešifrovací klíč by měl být použit k vytvoření dešifrovací aplikace, která by měla být dostupná těm obětem, které platí výkupné,” což znamená, že i když je infikovaný rychle odpojen od Internetu (před přijetím tradičního příkazového a kontrolního postupu), ransomware bude stále šifrovat soubory.

Bart jsou stranou ještě dvě věci: její cena za dešifrování a jeho konkrétní výběr cílů. V současné době je na 3 BTC (bitcoin), což v době psaní odpovídá necelých 2 000 USD! Pokud jde o výběr cílů, je to vlastně více kdo Bart ne cílová. Pokud Bart určí nainstalovaný uživatelský jazyk rusky, ukrajinsky nebo bělorusky, nebude se implementovat.

Za druhé, máme RAA, další varianta ransomware vyvinutá výhradně v JavaScriptu. Pro RAA je zajímavé použití běžných knihoven JavaScript. RAA je distribuována prostřednictvím škodlivé e-mailové sítě, jak vidíme u většiny ransomwaru, a obvykle přichází maskovaná jako dokument Word. Po spuštění souboru vygeneruje falešný dokument aplikace Word, který se jeví jako zcela poškozený. Místo toho RAA prohledá dostupné jednotky, aby zkontroloval přístup ke čtení a zápisu a, pokud bude úspěšný, knihovna Crypto-JS, aby zahájila šifrování souborů uživatele.

RAA také přidává urážku zranění a sdružuje známý program pro krádeže hesel Pony, jen aby se ujistil, že jste opravdu, opravdu zašroubovaní.

Ovládání malwaru JavaScript

Naštěstí, navzdory zjevné hrozbě, kterou představuje malware založený na JavaScriptu, můžeme potenciální nebezpečí zmírnit pomocí některých základních bezpečnostních kontrol v našich e-mailových účtech i v našich sadách Office. Používám Microsoft Office, takže tyto tipy se zaměří na tyto programy, ale na všechny aplikace, které používáte, byste měli použít stejné zásady zabezpečení.

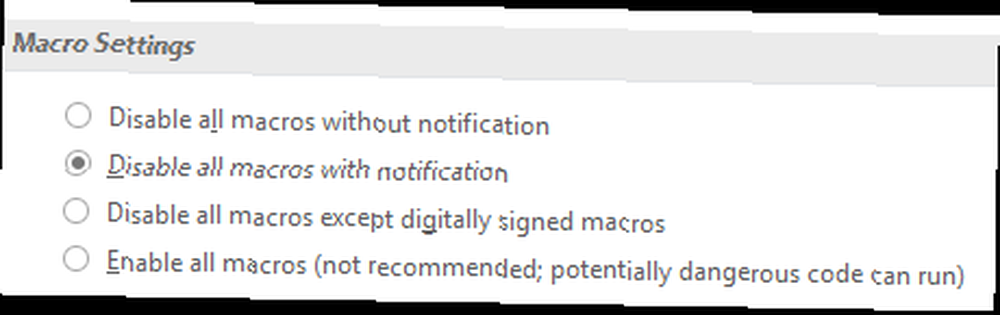

Zakázat makra

Nejprve můžete zakázat automatické spouštění maker. Makro může obsahovat kód určený k automatickému stahování a spuštění malwaru, aniž byste si to uvědomovali. Ukážu vám, jak to provést v aplikaci Microsoft Word 2016, ale proces je relativně podobný pro všechny ostatní programy sady Office. Jak se chránit před malwarem Microsoft Word Jak se chránit před malwarem Microsoft Word Věděli jste, že váš počítač může být infikován škodlivými dokumenty sady Microsoft Office nebo že byste mohli být napodobeni, abyste povolili nastavení, které potřebují k infikování vašeho počítače? .

Vydejte se Soubor> Možnosti> Centrum zabezpečení> Nastavení centra zabezpečení. Pod Nastavení makra máte čtyři možnosti. Rozhodl jsem se Zakázat všechna makra s upozorněním, takže si mohu zvolit spuštění, pokud jsem si jistý zdrojem. Společnost Microsoft však doporučuje výběr Zakázat všechna makra s výjimkou digitálně podepsaných maker, v přímém vztahu k šíření Locky ransomware.

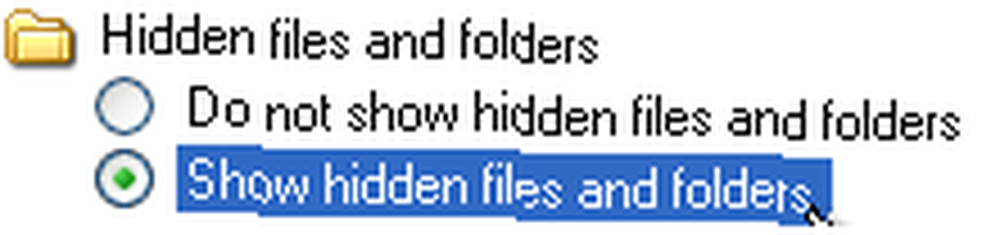

Zobrazit rozšíření, použít jiný program

Toto není zcela spolehlivé, ale kombinace těchto dvou změn vás možná zachrání před dvojitým kliknutím na nesprávný soubor.

Nejprve musíte povolit přípony souborů v systému Windows, které jsou ve výchozím nastavení skryté.

V systému Windows 10 otevřete okno Průzkumníka a vydejte se na Pohled tab. Kontrola Přípony názvů souborů.

Ve Windows 7, 8 nebo 8.1 přejděte na Ovládací panel> Vzhled a přizpůsobení> Možnosti složky. Pod Pohled kartu, přejděte dolů Pokročilé nastavení dokud neuvidíte Skrýt přípony pro známé typy souborů.

Pokud omylem stáhnete škodlivý soubor maskovaný jako něco jiného, měli byste mít možnost zjistit příponu souboru před spuštěním.

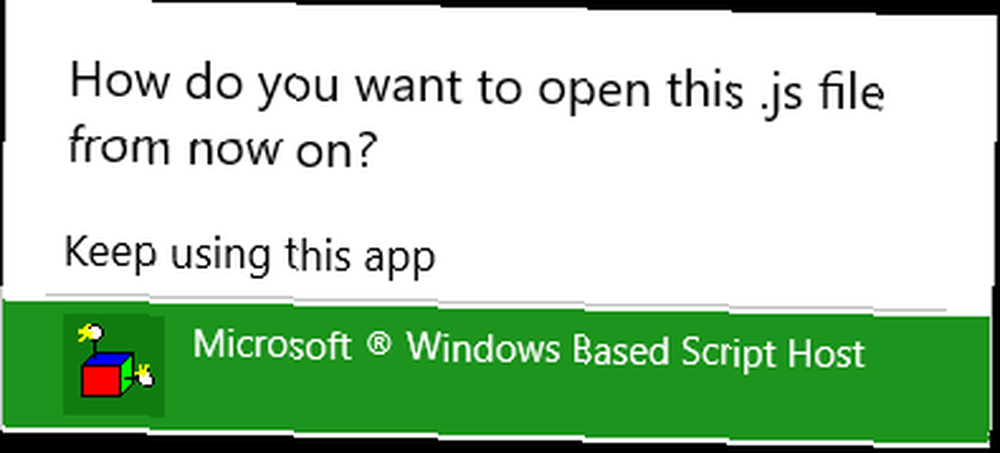

Druhou částí je změna výchozího programu používaného k otevírání souborů JavaScriptu. Uvidíte, že když ve svém prohlížeči pracujete s JavaScriptem, existuje řada bariér a rámců, které se pokoušejí zastavit škodlivé události v pustošení vašeho systému. Jakmile se ocitnete mimo posvátnost prohlížeče a do prostředí Windows, mohou se při spuštění tohoto souboru stát špatné věci.

Zamiřte na a .js soubor. Pokud nevíte, kde a jak, zadejte * .js do vyhledávací lišty Průzkumníka Windows. Vaše okno by se mělo naplnit soubory podobnými tomuto:

Klepněte pravým tlačítkem myši na soubor a vyberte Vlastnosti. V tuto chvíli se náš soubor JavaScript otevře pomocí hostitele skriptů Microsoft Windows Based Script Host. Přejděte dolů, dokud nenajdete poznámkový blok a stiskněte OK.

Zkontrolovat dvakrát

Microsoft Outlook neumožňuje přijímat soubory určitého typu. To zahrnuje .exe i .js, a má zabránit vám nechtěnému zavedení škodlivého softwaru do vašeho počítače. To však neznamená, že nemohou a nebudou proklouznout oběma jinými prostředky. Existují tři velmi snadné způsoby, jak lze ransomware přebalit:

- Pomocí komprese souborů: škodlivý kód lze archivovat a je odeslán s jinou příponou souboru, která nespouští blokování integrovaných příloh aplikace Outlook.

- Přejmenujte soubor: často se setkáváme se škodlivým kódem maskovaným jako jiný typ souboru. Protože většina světa používá nějakou formu kancelářské sady, jsou formáty dokumentů velmi populární.

- Použití sdíleného serveru: tato možnost je o něco méně pravděpodobná, ale škodlivá pošta může být odesílána ze soukromého serveru FTP nebo ze zabezpečeného serveru SharePoint, pokud dojde k ohrožení. Protože by server byl zařazen do seznamu povolených v aplikaci Outlook, příloha by nebyla vyzvednuta jako škodlivá.

Úplný seznam rozšíření, která aplikace Outlook ve výchozím nastavení blokuje, naleznete zde.

Neustálá bdělost

Nebudu lhát. Když jste online, existuje všudypřítomná hrozba malwaru - ale nemusíte podléhat tlaku. Zvažte weby, které navštěvujete, účty, ke kterým se přihlašujete, a e-maily, které dostáváte. A přestože víme, že je pro antivirový software obtížné udržet tempo s oslnivou škálou variant malware, které se objevily, stahování a aktualizace antivirové sady by mělo být naprosto součástí ochrany vašeho systému..

Byl jste zasažen ransomwarem? Získali jste své soubory zpět? Které ransomware to bylo? Dejte nám vědět, co se vám stalo!

Image Credits: Mapa infekce botnetů Necrus prostřednictvím malwaretech.com, rozhraní pro dešifrování Bart a aktuální infekce podle zemí přes phishme.com